初探Java反序列化漏洞

一、基本概念

Java序列化:就是将内存中的Java对象转换为字节序列的过程,可以理解为对Java对象打个快照。通过序列化,可以方便将Java对象保存在内存、文件、数据库等媒介中,也便于在 *** 中传输和共享Java对象。

Java反序列化:就是Java序列化的逆过程,将字节序列恢复为Java对象的过程。

序列化/反序列化并不是Java语言的独有特性,像PHP、Python、Ruby等动态语言也有类似的特性。序列化/反序列化的主要目的是:

1、远程过程调用(RPC):为不同系统或不同进程之间提供Java对象数据交互;

2、缓存/持久化存储:可以将Java对象缓存或存储到本地文件、磁盘、数据库等媒介中;

3、会话tokens:用于HTTP cookies、HTML form表单参数、API 认证tokens等场景的交互数据。

在Java中,序列化/反序列化操作主要由 java.io.ObjectOutputStream.writeObject(Object) *** 和 java.io.ObjectInputStream.readObject() *** 实现;在用户代码中,可以通过重写上述 *** 实现自定义操作。

Java序列化数据格式

参考文档:https://docs.oracle.com/javase/8/docs/platform/serialization/spec/protocol.html

Java对象经过序列化后得到的数据是个二进制流,以固定的魔数(0xaced)和版本(0x0005)开始;在渗透测试过程中,可以以此来识别应用系统中反序列化的入口点。(0xaced 0005的base64编码以rO0AB开始,通常在Web应用系统中传输的Java序列化数据会经过base64编码)。

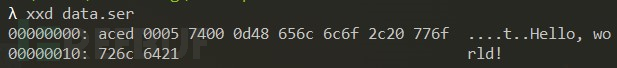

Java序列化数据示例:

00000000: aced 0005 7400 0d48 656c 6c6f 2c20 776f ....t..Hello, wo 00000010: 726c 6421 rld!

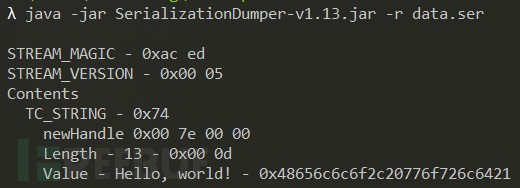

在Github上提供了Java对象序列化dump工具,可以对Java对象序列化后的数据进行解析,具体请参考:https://github.com/NickstaDB/SerializationDumper。例如,将上述二进制数据解析后的结果如下:

二、漏洞原理

Java反序列化漏洞产生的原因在于Java应用程序接收来自用户的序列化数据并尝试对其进行反序列化;如果攻击者通过构造恶意输入,让反序列化过程产生非预期的对象,将可能导致各种后果,严重时可能造成远程代码执行。

Java序列化/反序列化代码demo

下面代码演示将一段字符串经序列化保存到本地文件中,然后再从文件中恢复序列化的字符串。

package orz.vuln.poc;

import java.io.FileOutputStream;

import java.io.ObjectOutputStream;

//将String对象序列化后保存到data.ser文件中

public class Serialization {

public static void main(String[] args) throws Exception {

String text="Hello, world!";

FileOutputStream fos=new FileOutputStream("D:/data.ser");

ObjectOutputStream oos=new ObjectOutputStream(fos);

oos.writeObject(text);

oos.close();

fos.close();

}

}序列化后的数据:

package orz.vuln.poc;

import java.io.FileInputStream;

import java.io.ObjectInputStream;

//将data.ser文件中的数据反序列化为Java对象:

public class Deserialization {

public static void main(String[] args) throws Exception {

FileInputStream fis=new FileInputStream("D:/data.ser");

ObjectInputStream ois=new ObjectInputStream(fis);

String text=(String) ois.readObject();

fis.close();

ois.close();

System.out.println(text);

}

}执行结果:

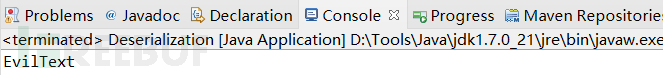

在这里,可以通过修改本地文件数据控制反序列化后的字符串的值;例如,将data.ser修改如下:

00000000: aced 0005 7400 0845 7669 6c54 6578 74 ....t..EvilText

执行反序列化代码,结果:

更进一步Java序列化/反序列化

在实际开发中,更多是通过实现Serializable接口并重写readObject() *** 对自定义类对象进行反序列化,以完成更多操作。如下代码示例,我们通过自定义Test类,实现了Serializable接口,并重写readObject() *** ,在readObject() *** 中,我们自定义输出字符串“Oops...”和弹出计算器操作。

package orz.vuln.poc;

import java.io.FileInputStream;

import java.io.FileOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.io.Serializable;

public class DemoCode {

public static void main(String[] args) throws Exception {

Test test=new Test("calc.exe");

FileOutputStream fos=new FileOutputStream("D:/object.ser");

ObjectOutputStream oos=new ObjectOutputStream(fos);

oos.writeObject(test);

oos.close();

fos.close();

FileInputStream fis=new FileInputStream("D:/object.ser");

ObjectInputStream ois=new ObjectInputStream(fis);

Test test2=(Test) ois.readObject();

ois.close();

}

}

class Test implements Serializable {

private String cmd;

public Test(String cmd) {

this.cmd=cmd;

}

//重写readObject() ***

private void readObject(java.io.ObjectInputStream in) throws Exception {

in.defaultReadObject();

System.out.println("Oops...");

java.lang.Runtime.getRuntime().exec(cmd);//触发代码执行,模拟调用链

}

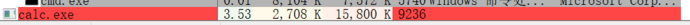

}执行结果:

调用堆栈如下:

DemoCode [Java Application] orz.vuln.poc.DemoCode at localhost:53445 Thread [main] (Suspended (entry into method exec in Runtime)) Runtime.exec(String) line: 345 Test.readObject(ObjectInputStream) line: 38 NativeMethodAccessorImpl.invoke0(Method, Object, Object[]) line: not available [native method] NativeMethodAccessorImpl.invoke(Object, Object[]) line: 57 DelegatingMethodAccessorImpl.invoke(Object, Object[]) line: 43 Method.invoke(Object, Object...) line: 601 ObjectStreamClass.invokeReadObject(Object, ObjectInputStream) line: 1004 ObjectInputStream.readSerialData(Object, ObjectStreamClass) line: 1891 ObjectInputStream.readOrdinaryObject(boolean) line: 1796 ObjectInputStream.readObject0(boolean) line: 1348 ObjectInputStream.readObject() line: 370 DemoCode.main(String[]) line: 22 D:\Tools\Java\jdk1.7.0_21\jre\bin\javaw.exe (2021年3月17日 下午5:13:24)

从上述结果可以看出,反序列化将调用重写的readObject() *** ,执行了自定义的字符串输出和弹出计算器。如果重写的readObject() *** 中可以构造出代码执行利用链,将存在远程代码执行漏洞。当然,在实际开发过程中不可能像上述代码一样直接在readObject() *** 内部写上java.lang.Runtime.getRuntime().exec(cmd)这种代码;但是也差不太多,只是实际调用链比较复杂,通过控制反序列化的输入数据,结合Java反射调用机制,寻找可构建远程代码执行的调用链,动态调用java.lang.Runtime.getRuntime().exec()完成代码执行。

下面可以放一个JDK7u21反序列化漏洞的调用堆栈做个对比,只是调用过程更加复杂化:

orz.vuln.poc.JDK7u21Exploit at localhost:53452 Thread [main] (Suspended (entry into method exec in Runtime)) owns: TemplatesImpl (id=46) Runtime.exec(String) line: 345 EvilCodes.<init>() line: 17 NativeConstructorAccessorImpl.newInstance0(Constructor, Object[]) line: not available [native method] NativeConstructorAccessorImpl.newInstance(Object[]) line: 57 DelegatingConstructorAccessorImpl.newInstance(Object[]) line: 45 Constructor<T>.newInstance(Object...) line: 525 Class<T>.newInstance0() line: 374 Class<T>.newInstance() line: 327 TemplatesImpl.getTransletInstance() line: 380 TemplatesImpl.newTransformer() line: 410 NativeMethodAccessorImpl.invoke0(Method, Object, Object[]) line: not available [native method] NativeMethodAccessorImpl.invoke(Object, Object[]) line: 57 DelegatingMethodAccessorImpl.invoke(Object, Object[]) line: 43 Method.invoke(Object, Object...) line: 601 AnnotationInvocationHandler.equalsImpl(Object) line: 197 AnnotationInvocationHandler.invoke(Object, Method, Object[]) line: 59 $Proxy0.equals(Object) line: not available LinkedHashMap<K,V>(HashMap<K,V>).put(K, V) line: 475 LinkedHashSet<E>(HashSet<E>).readObject(ObjectInputStream) line: 309 NativeMethodAccessorImpl.invoke0(Method, Object, Object[]) line: not available [native method] NativeMethodAccessorImpl.invoke(Object, Object[]) line: 57 DelegatingMethodAccessorImpl.invoke(Object, Object[]) line: 43 Method.invoke(Object, Object...) line: 601 ObjectStreamClass.invokeReadObject(Object, ObjectInputStream) line: 1004 ObjectInputStream.readSerialData(Object, ObjectStreamClass) line: 1891 ObjectInputStream.readOrdinaryObject(boolean) line: 1796 ObjectInputStream.readObject0(boolean) line: 1348 ObjectInputStream.readObject() line: 370 JDK7u21Exploit.main(String[]) line: 91

三、总结

Java反序列化漏洞的根源在于ObjectInputStream.readObject() *** 在进行反序列化时并没有对生成的对象类型做检测和限制,并且当这种反序列化漏洞存在于一些公共类库中时,将造成重大影响。例如Apache Commons Collections中实现的一些类可以被反序列化用来实现任意代码执行。而在WebLogic、WebSphere、JBoss、Jenkins、OpenNMS这些应用的反序列化漏洞能够得以利用,就是因为这些应用中使用了Apache Commons Collections类库。这就好像在开启了ASLR地址随机化防御的系统中,出现了一个加载地址固定的共享库,或者类似于C语言中使用的链接库,当这些库存在漏洞时,将对使用了这些库的应用造成重大影响。

相关文章

qq数据恢复不收费

解决“恢复qq数据”问题的具体步骤如下:1、打开PowerDataRecovery软件,进入其主界面。这里有四种恢复模式,普通恢复。 1、打开手机QQ,点击设置选项。2、进入设置选项,找到联系人隐私的...

Inception bar:一种新的钓鱼方法-黑客接单平台

欢迎来到国际第七大银行汇丰银行!是的,上面图片中的网站并不是hsbc.com,而是我自己开发的网站jameshfisher.com。可是,当你用Chrome移动版阅读器上下滑动阅读这个网站时,会发现除...

黑客教你查询某人信息,黑客是怎么查询到的吗?

查询一个人的信息的方式有很多,黑客是如何的查询到你的信息。今天就赶紧掌握这些你想不到的小细节来看看黑客是如何查询到了一个人的具体的全部信息。 黑客教你查询某人信息 1.各种网购平台的快递单:现在网...

秒变黑客,著名网络黑客,黑客向网站

FuncParameter指向被长途调用函数的参数(若传递字符串,需求先将字符串写入到长途进程空间中),NumParameter为参数的个数这是台湾白帽Orange Tsai(蔡政达)在2019 Bl...

人流后多久可以出门,小月子该注意哪些!

流产对于女性朋友来说,应该是一个沉重的话题。它不仅会带给女性生理上的痛苦,也会给女性朋友的心理上带来伤痛。那么需要注意的是女性女产后一般需要多久才可以外出呢?下面就让小编给大家介绍一下吧! 流产...

家装电线十大品牌排行版(强烈推荐)

装修房子的话必须了解的一个就是装电线,毕竟电线装的不好就会严重影响用电的体验。现代的家用电线品牌有很多,不知道大家多这些品牌有什么了解呢?除了要选好电线以外,学会选购电线也是很重要的,下面就来介绍一下...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!