vulnhub系列~y0usef: 1

About Release

Name: y0usef: 1

Date release: 10 Dec 2020

downpload:https://www.vulnhub.com/entry/y0usef-1,624/

Get two flag

Difficulty : easy

一、环境搭建

使用 搭建靶机。

win10 攻击机,使用 kali 作为辅助攻击机。

但是 我 kali 是在 vmware 上安装的,所以需要配置一下 *** 。

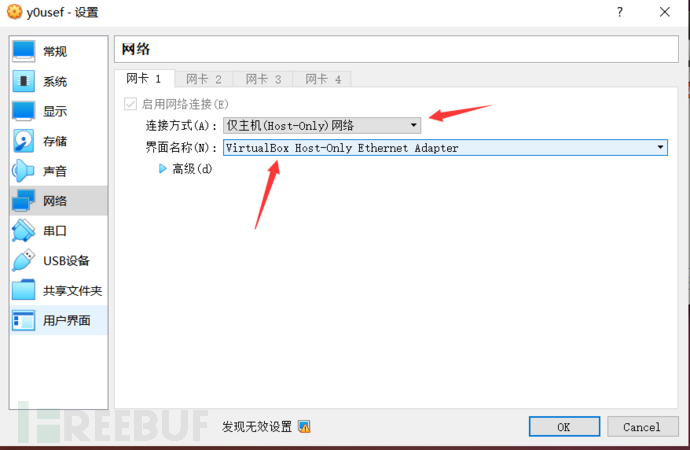

virtual box:

选用仅主机模式,在注意一下下边的 。

配置 VM ware

我在保留原有设置的基础上,在添加一块网卡 VMnet3,将其桥街到 virtualBOX 选用的那块网卡上,这样就可以在一个 *** 上了。

配置完成,开始操作。

二、信息收集

在这里先普及一下 nmap 主机发现的基础知识。

-PN nmap进行其他扫描之前都会对目标进行一个ping扫描。如果目标对ping 扫描无反应将结束整个扫描过程。这种 *** 可以跳过那些没有响应的主机,从而节省大量时间,但如果目标在线只是采用某种手段屏蔽了ping 扫描,从而躲过我们的其他扫描操作,我们可以指定无论目标是否响应ping 扫描,都要将整个扫描过程完整的参数呈现出来;如 nmap -PN 192.168.56.1/24。

-P* 选项(用于选择 ping的类型)可以被结合使用。

-PR 使用ARP协议发现主机。如:

-sP 使用 ping 协议发现主机。如:

-sS 半开放扫描,使用 TCP 协议发现主机. 如:

-sT 全开放扫描,使用 TCP 协议发现主机。如:

-sU 使用 UDP 协议发现主机。如:

我们使用命令 来进行 ping 主机发现。

1. 目标主机发现

先发现目标主机

然后进行端口扫描。

依旧使用 nmap 神器,再来看看看 nmap 端口扫描的基础知识:

nmap 端口扫描分成六个状态:

open(开放的)

closed(关闭的)

filtered(被过滤的)

unfiltered(未被过滤的)

open|filtered(开放或者被过滤的)

closed|filtered(关闭或者被过滤的)

2. 端口扫描

常见端口扫描选项:

-sS TCP SYN 扫描,快速,不建立 TCP 连接,所以不易被发现。如

-sT TCP connect 扫描,较慢,三次握手建立 TCP 连接,容易被发现。如:

-sA TCP ACK 扫描,用于发现防火墙规则,确定它们是有状态的还是无状态的,哪些端口是被过滤的。 如:

-sU UDP 扫描,较快。如:

-p (只扫描指定的端口) 。 默认情况下,Nmap用指定的协议对端口1到1024以及nmap-services 文件中列出的更高的端口在扫描。如:

-p- 从端口1扫描到65535。

-T 设置延时,一般使用

在这里我们使用命令

显示所有端口都被过滤。。。

使用 TCP 进行扫描

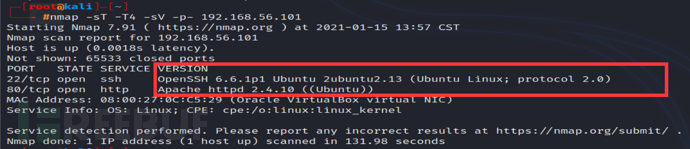

发现 80 端口和 22 端口开放。在渗透测试过程中,单单经考单一的 *** 是不够的,需要多种 *** 结合起来才能展现更佳效果。

3. 服务探测

这里我们直接先开始探测 靶机 80 端口。

这里也可以使用 进行服务版本探测

可以看到SSH 版本以及 apache 版本。

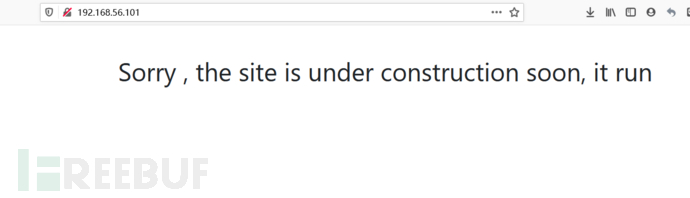

访问网站

php 站,(此插件为 Wappalyzer)

访问发现一句话,此网站正在建设中,正在运行中。

4. 目录扫描

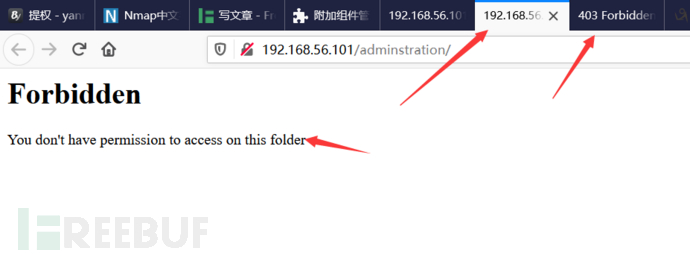

发现有个目录比较特殊,访问一下,

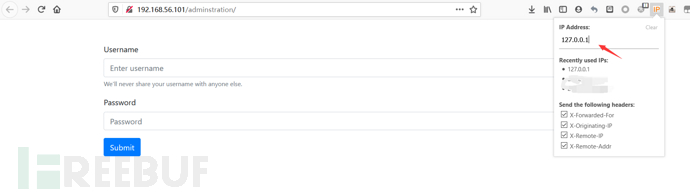

确实很特殊,应为这个是代码限制的访问的。

ok,这应该是个管理目录,既然是代码限制,所以尝试 XFF 伪造 ,

成功伪造。(此插件为 )

三、操作

右键源代码也啥也没发现,

手动进行弱密码测试直接解开,

,省去了 burp 爆破的功夫。

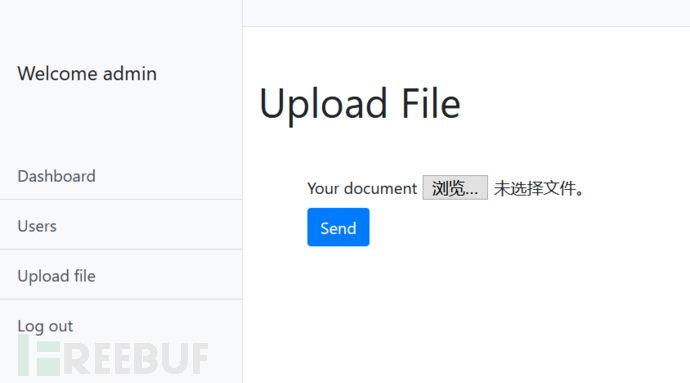

进入后台,发现一处可以上传文件的操作

直接上传 php 马被限制,那就进行绕过。

修改即可绕过。

并且返回了路径。

蚁剑上手。

想去 root 目录看看但是没权限。

在 目录下发现

打开查看是:

burp base64解码得到 ssh 账号密码。

正好靶机开放 22 端口,我们进行连接。

提权

最简单的 前面加

还可以 输入当前用户密码即可成为root.

又得到一串 base64 字符串

结束。

四、总结

主机发现 ---> 端口扫描 ---> 服务探测 ---> 目录扫描 ---> 伪造IP ---> 提权

相关文章

换季宝宝吃什么抵抗力高 什么食物宝宝吃了不容易生病

转季的情况下是最非常容易病了,但是小宝宝非常容易得病大家不太可能掉以轻心吧,那麼在转季的情况下给孩子吃啥会比较好呢,这儿我为大伙儿强烈推荐了合适小孩在转季的情况下吃的东西,大伙儿能够在刮风的情况下给孩...

你眼中的黑客长什么样子(黑客圈子是什么样的)

本文目录一览: 1、什么叫黑客!这属于一个好黑客还是属于一个坏黑客! 2、到底什么才算是黑客? 3、眼中的黑客是什么样的 4、真正黑客的标准 5、我们黑客在你们眼里是什么形象? 什么...

平姐石锅鱼火锅总部在哪里?

赚钱盈利是人们创业加盟最终实现的基础方针,可是竞争如此剧烈的海内市场,选择什么行业才气轻松开店快速回本?虽然是餐饮行业,被人们称之为“刚需行业”的餐饮业,在海内经济市场上成为主导气力,而且深受社会各界...

抖音怎么删除自己的作品(抖音如何删除自己发

抖音怎么删除自己的作品(抖音如何删除自己发布的作品)因为有些用户对自己曾经上传的抖音视频不满意,想要在抖音里删除自己发布过的作品。而下面手机乐园水银师小编就为大家带来了从抖音里删除自己作品的方法,相信...

qq黑客接单有真的么,怎么找黑客查看别人的微信聊天记录,dnf黑客哪里

and(selectcount()from[admin])判别是否存在admin表段数据库衔接文件为 /Conn.asp 按上面的办法,成功履行了动态代码: }); [STRAIGHT_JOI...

自媒体时代下的青岛大虾事件:物价局致歉,游客收到退款

10月4日,四川广米游人肖老先生一家三口在青岛市吃一顿海产品,印在新浪微博曝出了该店家38米一只的大龙虾,接着引起了全国各地震惊的青岛市“高价虾恶性事件”。1...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!