PHP反序列化漏洞详解

PHP反序列化

因笔者水平有限,若某处有误,还请斧正。

一、基础

为方便存储、转移对象,将对象转化为字符串的操作叫做序列化;将对象转化的字符串恢复成对象的过程叫做反序列化。

php中的序列化与反序列化函数分别为:serialize()、unserialize()

序列化后的结果可分为几类

php的session存储的也是序列化后的结果

二、序列化引擎

php对session的处理有三种引擎分别为php、php_serialize、php_binary.经过这三者处理后的session结构都不相同。

使用php引擎的结果见上图

使用php_serialize引擎的结果如下

使用php_binary引擎的结果如下

其中存在不可见字符,将结果进行URL编码如下

在session文件可写的情况下,可手动写入我们想要的内容,例如

该题目中可任意文件写,故写入session文件构造name=admin.

简单说一下payload.

banner和payload拼接在一起后变为经php序列化引擎反序列化后就成为了

三、魔术 ***

满足一定条件自动调用的 *** 即为魔术 *** ,常见魔术 *** 及触发条件如下

四、反序列化漏洞

当程序中存在反序列化可控点时,造成该漏洞,可通过程序中存在的类和php原生类构造pop链达成攻击。

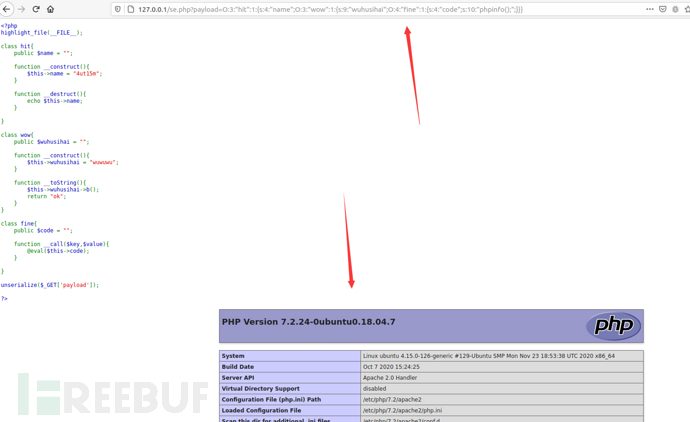

又例如

pop链为hit->__destruct() ----> wow->__toString() ----> fine->__call(),构造payload

4.1 原生类利用

l3m0n文章

原生类即是php内置类,查看拥有所需魔术 *** 的类如下

结果如下

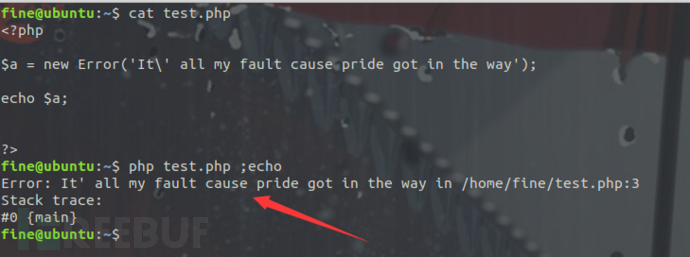

Error

将Error对象以字符串输出时会触发__toString,构造message可xss

异常类大多都可以如此利用

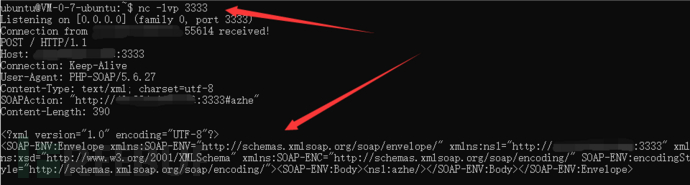

SoapClient

__call *** 可用

4.2 反序列化字符逃逸

序列化字符串内容可控情况下,若服务端存在替换序列化字符串中敏感字符操作,则可能造成反序列化字符逃逸。

序列化字符串字符增加

被限定为100,但是可控并且对象被序列化后会经过filter函数处理,将敏感词QAQ替换为wuwu,而我们需要使最后的.

payload为

序列化字符串字符减少

序列化字符串减少的情况,需要序列化字符串有至少两处可控点.这里是将敏感词wuwu替换为QAQ。

payload为

4.3 PHAR协议利用

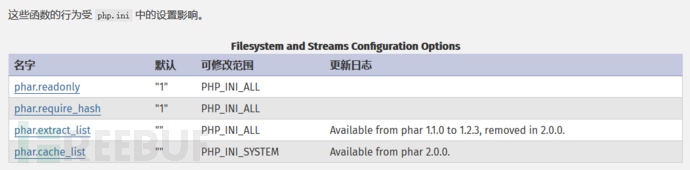

phar文件是php的打包文件,在php.ini中可以通过设置phar.readonly来控制phar文件是否为只读,若非只读(phar.readonly=Off)则可以生成phar文件.

phar文件结构

四部分,stub、manifest、contents、signature

phar反序列化触发函数

php中的大部分与文件操作相关函数在通过phar协议获取数据时会将phar文件的meta-data部分反序列化

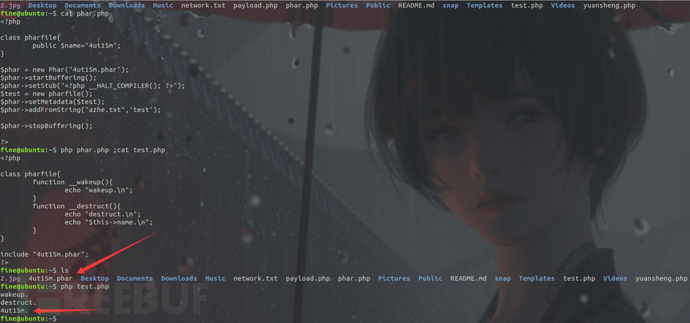

生成phar文件例子如下

4.4 PHP引用

在php中是位运算符也是引用符(为逻辑运算符).可以使不同名变量指向同一个值,类似于C中的地址。

倘若出现下述情况,即可使用引用符

这里的是不需要绕过的,引用了后这两者的值一定会相等,不管谁做了改变。

序列化结果中的即是引用.

五、BUGKU

安慰奖

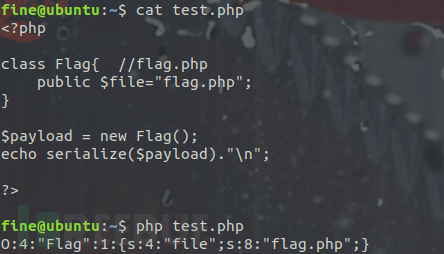

算是反序列化入门题吧

index.php中发现提示

下载备份文件index.php.bak,审计

直接编写exp

禁用了一些文件读取命令,曲线救国如下

六、BUUCTF

ZJCTF 2019 NiZhuanSiWei

源码

之一层if通过php://input满足,file通过php://filter读取useless.php

payload构造

MRCTF2020 Ezpop

payload构造

CISCN2019 Day1 Web1 Dropbox

注册账号登录后,在下载功能处发现任意文件下载,扒取源码如下

先分析类文件,User类存在魔术 *** ,并且在其中调用,再一看File类,刚好有 *** ,但是User的中并未输出结果。再看FileList类,其中存在与. *** 首先将调用的不存在函数放至数组尾部,而后遍历并且调用,执行结果会被赋值给.FileList->__destruct *** 输出result的结果。

很常规,该题POP链很好构造。

在delete.php中找到程序反序列化触发点

跟进detele ***

unlink是个文件操作函数,可以通过phar协议进行反序列化。程序可以上传图片,故生成phar文件修改后缀上传,在删除功能处触发反序列化即可(经测试,flag文件为/flag.txt)。

exp如下

网鼎杯 2020 青龙组 AreUSerialz

程序只允许使用ascii码在32-125范围内的字符,满足条件就反序列化。

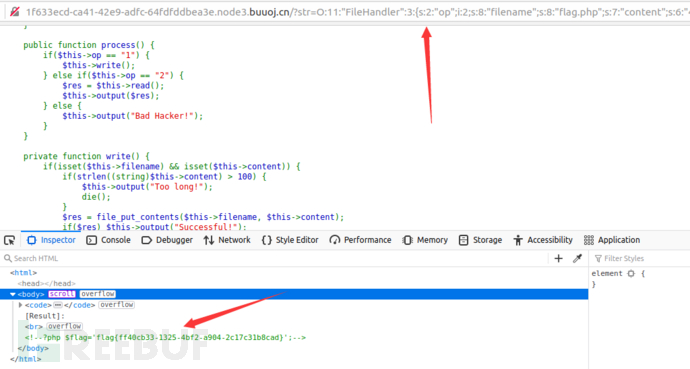

process *** 中规定,当op=="2"时可以读取文件,op=="1"时可以写入文件.

析构函数中规定,当op==="2"时使得op="1".

综上可知,当使得op !=="2"但op=="2"时,可以读取文件。构造op=2可满足条件

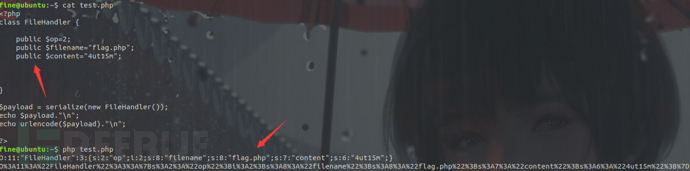

payload构造

0CTF 2016 piapiapia

发现www.zip,获得源码

代码审计过后,发现序列化(update.php)与反序列化(profile.php)的点

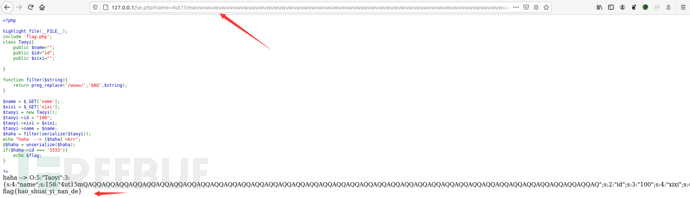

过滤函数filter(class.php)如下

在profile.php第16行代码中,可以看到有读取文件的操作,结合前面的序列化,可以知道这里可以逃逸photo,控制photo为想要读取的文件名再访问profile.php文件即可。

phone与email的限制很严,无法绕过,可以看见在nickname参数中我们能够输入一切我们想输入的字符(";:等).只要能够使得后半段if判断通过,即可。

strlen函数在判断数组时会返回null,而null在与整型数字判断时会返回false,故构造nickname为数组即可绕过nickname的if判断

payload构造

提交payload

访问profile.php

解码

安洵杯 2019 easy_serialize_php

源码

通过extract可覆盖全局变量进一步可控制序列化结果中的user与function,两处可控并且filter会减少序列化字符串字符数,进一步逃逸对象

payload为

bestphp's revenge

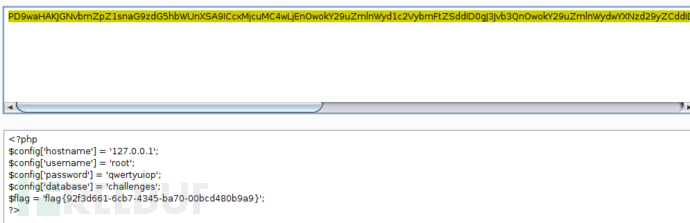

访问flag.php,发现

虽然call_user_func各个参数皆可控,但由于第二个参数类型不可控(定死为数组),无法做到任意代码执行。我们需要通过ssrf使服务器访问到flag.php即可获得flag.在没有可见的ssrf利用处时,可考虑php自身的ssrf,也即是php原生类SoapClient.如下

所以,现在如何使程序去SSRF成为首要问题。

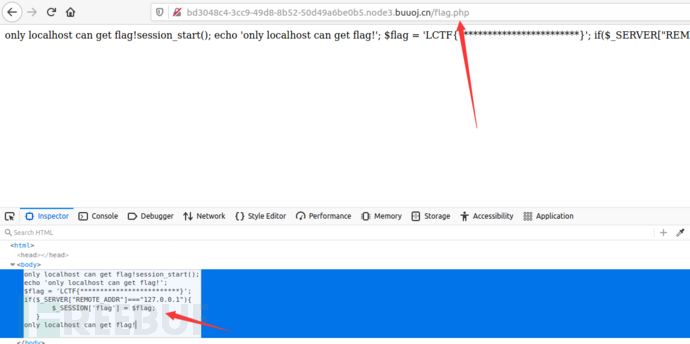

我们知道,php在保存session之时,会将session进行序列化,而在使用session时则会进行反序列化,可控的session值导致了序列化的内容可控。

结合php序列化引擎的知识可知,默认序列化引擎为php,该方式序列化后的结果为,如下

而php_serialize引擎存储的结果则仅为序列化结果,如下

在php引擎中,之前的内容会被当作session的键,后的内容会在执行反序列化操作后作为session键对应的值,比如里的name就成为了$_SESSION['name'],而在执行反序列化操作后则变成了字符串4ut15m,二者结合即是$_SESSION['name']="4ut15m"

因为call_user_func的参数可控,故我们可以调用函数ini_set或者session_start来修改序列化引擎。一系列操作如下

先生成所需的序列化字符串

需要在序列化结果前添加一个,也即是

尝试修改题目序列化引擎,ini_set无法处理数组,故用session_start("serialize_handler")

再访问一次该页面,则变为了默认引擎(php),可以看到序列化结果键已经不再是name,值也不再是,而是SoapClient对象

接下来,想要使该SoapClient对象能够发起请求,就需要调用该对象的 *** .

这一行代码在执行后,$a的值就成为了

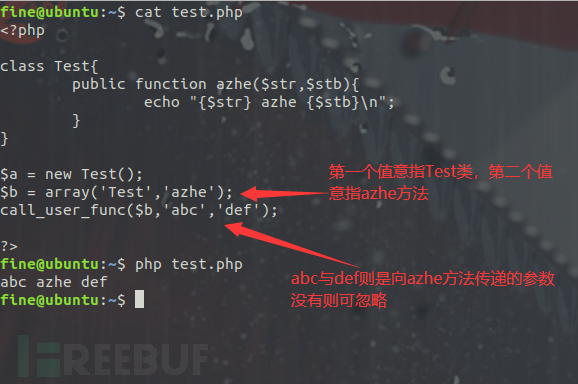

我们知道,call_user_func函数的之一个参数为数组时,它会将数组的之一个值作为类,第二个值作为 *** 去调用该类的 *** ,如下

而魔术 *** 会在调用不存在 *** 的时候自动调用,故,如果能构造到,则可以达到执行的效果,由于SoapClient不存在 *** ,那么这里就会自动调用 *** ,如下

在bp中重放攻击一次,得到session

修改session并刷新

参考文献

1.N1BOOK反序列化部分

相关文章

深圳地铁回应车厢雷人标语说了什么?深圳地铁车厢雷人标语内容一览

有消息称,深圳地铁列车上被贴上了以 "童言无忌 "为主题的广告语。其中,"爸爸,长大以后我想嫁给你"、"妈妈,长大以后我想娶你 "引起争议。新东方教育科技(集团)有限公司(下称新东方)周三(5日)指,...

1996年出生的姑娘指挥火箭发射

这两天关于1996年出生的姑娘指挥火箭发射在网上的热度是非常高的,很多网友们也都是非常关注1996年出生的姑娘指挥火箭发射这个事情,为此小编也是在网上进行了一番搜索查阅相关的信息,那么如果说有感兴趣的...

微信历史信息怎么恢复

要恢复微信聊天记录,首先要在换手机之前将记录上传到服务器,备份及恢复步骤如下:打开手机微信,在【我】里打开【设置】;设置页面当中打开【聊天】, 1首先,登入微信。在微信主界面底部点击“微信”。所有的聊...

怎样查询老公手机上的微信聊天信息

. 水乃生命之源,每天让不爱喝水的宝贝喝水成了必做的事情。选择一款安全可靠的产品,是每个妈妈的愿望。美国的Nuby努比宝宝婴儿学饮杯口碑不错,下面友谊长存的小编就来说说:美国Nuby努比宝宝婴儿学饮...

中介用女租客照片招揽男租客-租中介的房子注意

大伙儿在外面打工赚钱在都还没工作能力购房的状况下就只有租房子住,很多人都说租房子的招数是有十分多的,前不久有信息报导中介公司用女房客相片拉拢男房客,这一信息出去造成许多 的人强烈反响,应对这类状况要怎...

水暖卫浴店铺起名大全(386个顺口名字)

吉利两个字水暖卫浴店肆取名一个字水暖卫浴店肆名字大全 坐探水暖卫浴官方店肆 钱、鬼、能 恶果水暖卫浴特价店肆 橇、差、宾 大钱水暖卫浴官方店肆 单、磷、初 存执水暖卫浴直...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!