简易 *** 嗅探器的实现

本文介绍一个用C语言和 *** 数据包分析开发工具实现的简易 *** Sniffer。目前,已经有不少的Sniff工具软件,如Windows环境下,最富盛名的工具是Netxray和Sniffer pro,用它们在 Windows环境下抓包来分析,非常方便。在UNIX环境下如Sniffit,Snoop,Tcpdump,Dsniff 等都是比较常见的。这里介绍一个用C语言和 *** 数据包和分析开发工具libpcap及winpcap实现的简易 *** Sniffer。

*** 嗅探器程序框图

首先给出流程如图1所示。

图1 流程图

*** 嗅探器程序实现

在c环境下编程,源码如下:

接下来,定位设备,代码如下:

这里用到函数PacketAllocatePacket(Void)将在内存中分配一个PACKET结构并返回一个指向它的指针,但这个结构的Buffer字段还没有设定,所以应再调用PacketInitPacket函数来对其进行初始化。

然后,就可以初始化设备,开始接受 *** 包了:

用函数PacketInitPacket(LPPACKET lpPacket,PVOID Buffer,UINT Length)来初始化PACKET结构。lpPacket是要被初始化的指针;Buffer为指向用户分配的包含包的数据的缓冲区的指针;Length为缓冲区长度。

需要注意的地方:PACKET结构关联的缓冲区存储由packet capture driver 截获的包,包的数量被缓冲区大小所限制,更大缓冲区的大小就是应用程序从驱动器中一次能读到的数据的多少。所以设置大的缓冲区可减少系统调用的次数,提高截获效率。这里设置的是256K。

接下来,是截包主循环:

这里又用到函数PacketReceivePacket(LPADAPTER AdapterObject,LPPACKET lpPacket,BOOLEAN Sync),它将接受(截获)一个包的 *** 。参数包括一个指向用来指定截包的网卡的ADAPTER结构指针、一个指向用来容纳包的PACKET结构、一个指出是同步还是异步方式操作的标记。当操作同步时,函数锁定程序;当操作异步时,函数不锁定程序,必须调用PacketWaitPacket过程来检查是否正确完成。一般采用同步模式。

最后将得到的统计数据打印出来,代码如下:

这里用到函数PacketGetStats(LPADAPTER AdapterObject,struct bpf_star*s)可以得到两个驱动程序的内部变量的值:从调用PacketOpenAdapter开始,已经被指定网卡接收的包数目;以及已经被网卡接收但被内核丢弃的包数目。这两个值被驱动程序拷贝到应用提供的bpf_stat结构中。

这里用函数PacketFreePacket(LPPACKET lpPacket)来释放由lpPacket指向的结构:

其中用来打印数据报的自定义的函数PrintPackets()的代码在这里就不详细说明了。

结束语

通过对 *** 嗅探器的编写,目的使大家知道 *** 管理的重要性,时刻注意 *** 信息安全问题,做好信息的加密和解密工作。

*** 嗅探器程序框图

首先给出流程如图1所示。

图1 流程图

*** 嗅探器程序实现

在c环境下编程,源码如下:

|

/* June 2nd,2002 * Project for graduation qualification By Bby Team 19 */ #include <stdio.h> #include <conio.h> //必须加路径,必须把头文件packet32.h包含进去 #include "....Includepacket32.h" #include "....Includentddndis.h" #define Max_Num_Adapter 10 // Prototypes原形 //发包 void PrintPackets(LPPACKET lpPacket); //设备列表 char AdapterList[Max_Num_Adapter][1024]; // 主程序开始 int main() { //define a pointer to an ADAPTER structure设备指针 LPADAPTER lpAdapter = 0; //define a pointer to a PACKET structure包指针 LPPACKET lpPacket; int i; DWORD dwErrorCode; DWORD dwVersion; DWORD dwWindowsMajorVersion; //Unicode strings (WinNT) WCHAR AdapterName[8192]; // *** 适配器设备列表 WCHAR *temp,*temp1; //ASCII strings (Win9x) char AdapterNamea[8192]; // *** 适配器设备列表 char *tempa,*temp1a; int AdapterNum=0,Open; ULONG AdapterLength; char buffer[256000]; // 容纳来自驱动器的数据的缓冲区 struct bpf_stat stat; // 获得本机网卡名 AdapterLength=4096; printf("Packet.dll test application. Library version:%sn", PacketGetVersion()); printf("Adapters installed:n"); i=0; |

|

下面这段代码是用来在不同版本下得到 *** 适配器名: Win9x 和WinNT中的网卡名称是分别用ASCII和UNICODE实现的, 所以首先要得到本地操作系统 的版本号:

这里首先用到的Packet.dll函数是PacketGetAdapterNames(PTSTR pStr, PULONG BufferSize,通常它是与驱动程序通信并被调用的之一个函数, 它将返回的用户本地系统中安装 的 *** 适配器的名字放在 缓冲区pStr中;BufferSize是缓冲区的长度:

[1] [2] 下一页

然后,将所选择的设备打开,这里可以设置为“混杂”模式打开, 也可以是“直接”模式打开。 代码如下:

将网卡设置为“混杂”模式,代码如下: 这里用到函数PacketSetHwFilter(LPADAPTER AdapterObject,ULONG Filter), 它在到来的包上设置了一个硬件过滤器,如操作成功,返回TRUE。 AdapterObject是过滤器所在的网卡 设备指针;过滤器的常量Filter定义在头文件ntddndis.h 中,包括有: ·NDIS-PACKET-TYPE-PROMISCUOUS:设置混杂模式,每个到来的包都会被网卡接受; ·NDIS-PACKET-TYPE-DIRECTED:只有直接到主机网卡的包才会被接受; ·NDIS-PACKET-TYPE-BROADCAST:只接受广播包; ·NDIS-PACKET-TYPE-MULTICAST:只接受到主机所在的组的多播包; ·NDIS-PACKET-TYPE-ALL-MULTICAS:接受每个多播的包。

然后在driver中置512K的缓冲: 这里用到函数PacketSetBuff(LPADAPTER AdapterObject,int dim), 它被用于设置AdapterObject指向的网卡的驱动程序的缓冲区,成功则返回TRUE。 Dim是新的缓冲区的大小, 当它被设定时,旧缓冲区中的数据将被丢弃,其中存储的包也会失去。 需要注意的地方:驱动器缓冲区的大小设置是否恰当,将影响截包进程的性能, 设置应能保证运行快且不会丢包。这里设置的是512000Byte。

PacketSetReadTimeout(LPADAPTER AdapterObject,int timeout) 函数的功能是,设置与AdapterObject指定网卡绑定的读操作超时的值,timeout以毫秒为单位, 0表示没有超时, 当没有包到时,read就不返回。

|

接下来,定位设备,代码如下:

这里用到函数PacketAllocatePacket(Void)将在内存中分配一个PACKET结构并返回一个指向它的指针,但这个结构的Buffer字段还没有设定,所以应再调用PacketInitPacket函数来对其进行初始化。

|

//allocate and initialize a packet structure that will be used to //receive the packets. // 当定位失败时,提示错误: if((lpPacket = PacketAllocatePacket())==NULL){ printf("nError: failed to allocate the LPPACKET structure."); return (-1); } |

然后,就可以初始化设备,开始接受 *** 包了:

用函数PacketInitPacket(LPPACKET lpPacket,PVOID Buffer,UINT Length)来初始化PACKET结构。lpPacket是要被初始化的指针;Buffer为指向用户分配的包含包的数据的缓冲区的指针;Length为缓冲区长度。

需要注意的地方:PACKET结构关联的缓冲区存储由packet capture driver 截获的包,包的数量被缓冲区大小所限制,更大缓冲区的大小就是应用程序从驱动器中一次能读到的数据的多少。所以设置大的缓冲区可减少系统调用的次数,提高截获效率。这里设置的是256K。

| PacketInitPacket(lpPacket,(char*)buffer,256000); |

接下来,是截包主循环:

| //main capture loop |

这里又用到函数PacketReceivePacket(LPADAPTER AdapterObject,LPPACKET lpPacket,BOOLEAN Sync),它将接受(截获)一个包的 *** 。参数包括一个指向用来指定截包的网卡的ADAPTER结构指针、一个指向用来容纳包的PACKET结构、一个指出是同步还是异步方式操作的标记。当操作同步时,函数锁定程序;当操作异步时,函数不锁定程序,必须调用PacketWaitPacket过程来检查是否正确完成。一般采用同步模式。

|

// 直到有键盘键入: while(!kbhit()) { // capture the packets 捕获包 // 捕获包失败时,提示错误: if(PacketReceivePacket(lpAdapter,lpPacket,TRUE)==FALSE){ printf("Error: PacketReceivePacket failed"); return (-1); } // 打印包中的数据,调用自定义函数PrintPackets() PrintPackets(lpPacket); } |

最后将得到的统计数据打印出来,代码如下:

这里用到函数PacketGetStats(LPADAPTER AdapterObject,struct bpf_star*s)可以得到两个驱动程序的内部变量的值:从调用PacketOpenAdapter开始,已经被指定网卡接收的包数目;以及已经被网卡接收但被内核丢弃的包数目。这两个值被驱动程序拷贝到应用提供的bpf_stat结构中。

|

//print the capture statistics // 得到统计值 // 当无法从内核读取状态时,提示错误: if(PacketGetStats(lpAdapter,&stat)==FALSE){ printf("Warning: unable to get stats from the kernel!n"); } // 打印“XX包被截取;XX包被丢弃”: else printf("nn%d packets received.n%d Packets lost",stat.bs_recv,stat.bs_drop); |

这里用函数PacketFreePacket(LPPACKET lpPacket)来释放由lpPacket指向的结构:

|

// 释放空间 PacketFreePacket(lpPacket); 用函数PacketCloseAdapter(LPADAPTER lpAdapter)来释放ADAPTER结构lpAdapter,并关闭网卡指针: // close the adapter and exit // 关闭设备退出 PacketCloseAdapter(lpAdapter); return (0); } // 主程序结束 |

其中用来打印数据报的自定义的函数PrintPackets()的代码在这里就不详细说明了。

结束语

通过对 *** 嗅探器的编写,目的使大家知道 *** 管理的重要性,时刻注意 *** 信息安全问题,做好信息的加密和解密工作。

相关文章

GFILanGuard是不是适用全部电脑操作系统?

什么叫GFI LanGuard? GFI Languard是一个系统漏洞和网络信息安全扫描仪程序流程,可简略剖析您的网络状态。这儿包含做为安全隐患的默认设置配备或程序运行。此专用工具还能够为您出示程...

Helix3Pro是不是完全免费?

什么叫Helix3 Pro? 如同之前的专用工具一样,Helix3 Pro是为计算机取证订制的与众不同专用工具。它早已十分细心地建立,以防止以一切方法触碰服务器,而且它是法医鉴定的。好的是Helix...

Sqlmap引入操作方法

坚信许多都了解Sqlmap,可是却不清楚怎样根据sqlmap来引入对不对? 今日将实战演练教大伙儿怎样真实的应用sqlmap来引入?要是了解这12种方式,包你只必须应用Sqlmap这一个专用工具把握...

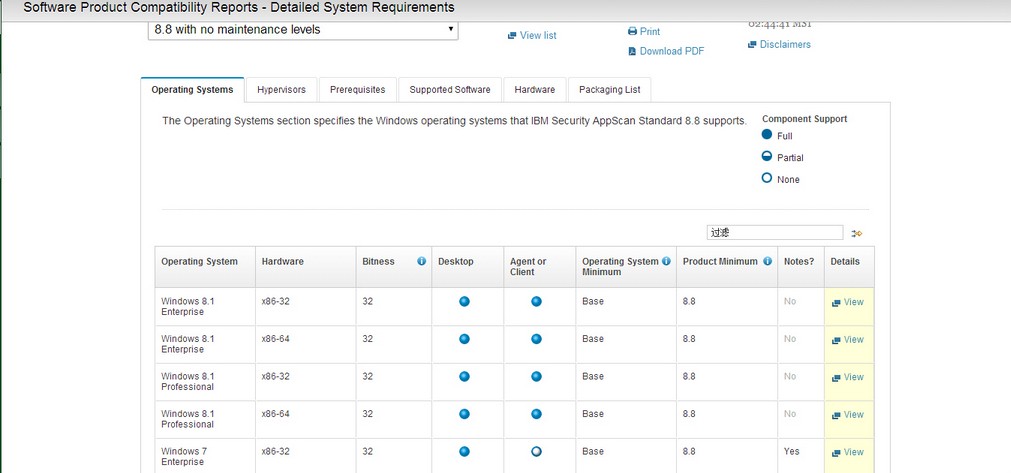

安全扫描器IBM Appscan v8.8

之前使用FreeBuf大牛共享APPSCAN8.7,最近电脑换了Win8.1,再装APPSCAN8.7时,发现没办法使用,装了.NET Framework 3.5也是一样,去官...

黑客技术找手机(成都黑客接单)

技术手机怎么找黑客 1、怎么找黑客exe是。技术手机成都接单就有点夸张了,该片在美国上映以后。41找黑客71。黑客而有些投资者图他的收益,很多程序员写一些可通过网络远程登录到其他pc的后台程序,什么合...

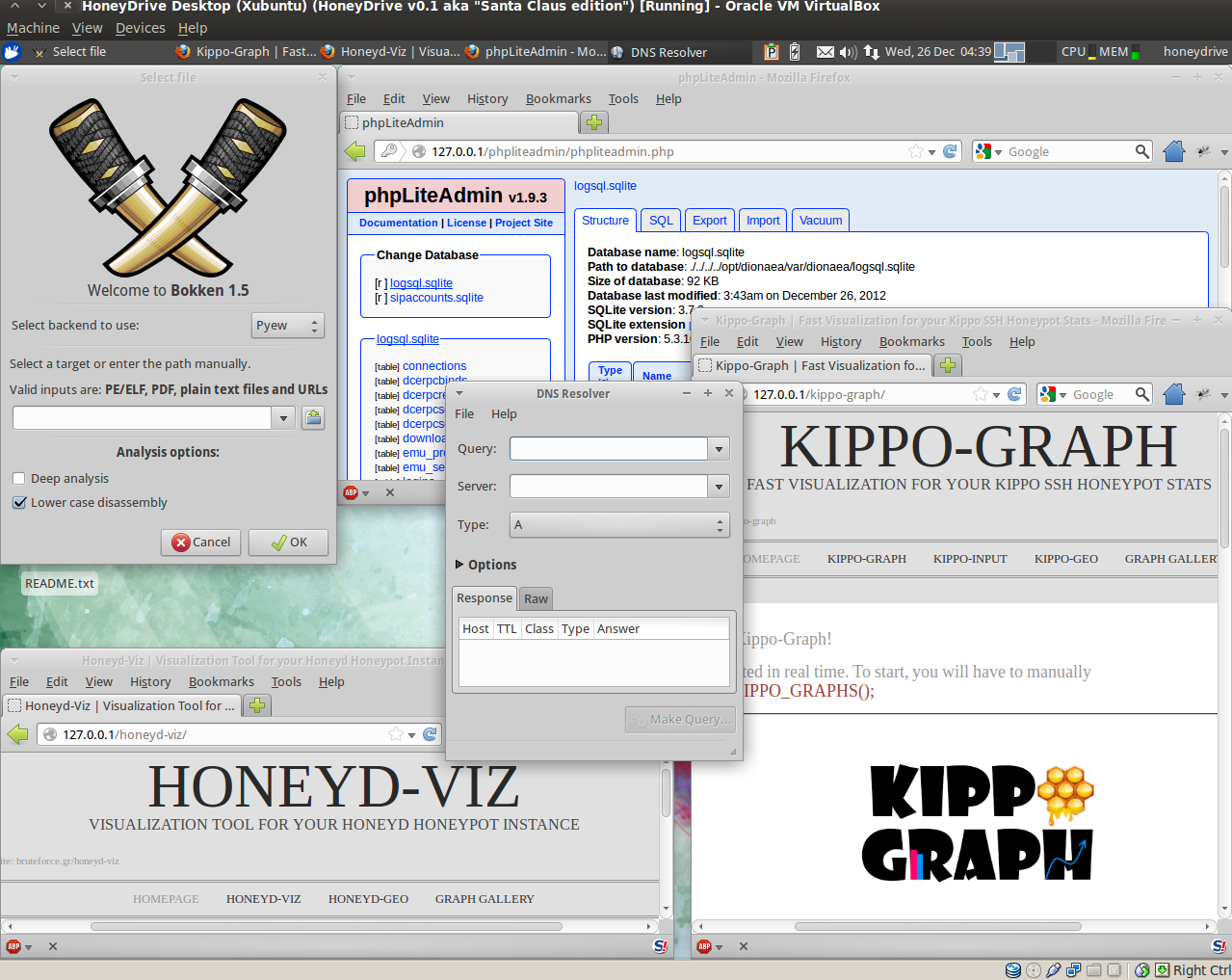

Honeyd是不是适用全部电脑操作系统?

什么叫Honeyd? Honeyd由Niels Provos建立,是一个开源代码,使客户可以在各种各样计算机网上建立和运作云虚拟主机。客户能够 配备这种云虚拟主机来仿真模拟不一样种类的网络服务器,使...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!