请花3分钟阅读本协议,访问本站即认同本协议

中间人攻击之arp欺骗

访客4年前1186

前言前段时间学习了一下有关中间人攻击的有关知识,写篇文章记录下原理介绍什么是中间人攻击?中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种...

CTF PWN练习之环境变量继承

访客4年前1129

今天的实验和上次学习的精确覆盖变量数据有关,CTFPWN练习中的环境变量继承。这个题目有联系到环境变量参数,我们需要知道在Linux/Windows操作系统中,每个进程都有其各自的环境变量设置。缺省情...

手把手教你做挖矿应急响应

访客4年前1475

文章来源:酒仙桥六号部队前言攻防之道,攻是矛,防是盾。应急响应就是防守中最重要的一环,思路清晰的应急响应可以使你事半功倍,抓住攻击者的小尾巴!本文主要面向无应急基础人员入门引导,大佬轻喷!!!文中会引...

废弃Android手机怎样更新改造成Linux网络服务器

访客4年前496

▋文件目录瞎比比全都不要说,先看一下实际效果如何?需要什么原材料、机器设备?root手机为Android手机装上Linux系统软件最终▋瞎比比自打没了学员真实身份以后,选购云主机的价钱是愈来愈贵了,无...

黑客联盟“匿名者”侵入联合国官网建台湾网页页面,台网民:丢脸

访客4年前479

文章内容来源于:中国新闻网恭贺台湾“添加联合国”,在台湾网络媒体PTT上昨日(5日)发生的一篇帖文下边,有岛内网民那样吐槽写到。而台湾“添加”联合国的方法则是根据网络黑客,有岛内网民对于此事表明,不可...

菜鸡开始学习逆向工程,最先是非常简单的题型

访客4年前1133

文章内容来源:华盟社区论坛文章内容连接:题目来源:DUTCTF题型叙述:菜鸡开始学习逆向工程,最先是非常简单的题型下载来源于:1、下载flag.exe程序流程并开启分析輸出的有效信息内容,能够看到有中...

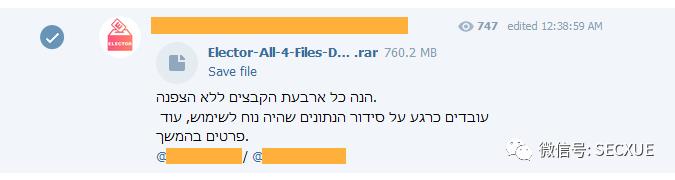

650万多名以色列公民数据在互联网泄露

访客4年前414

文章内容来源于:安全知识教育那些事儿2021年3月25日,当地时间周一,数百万名以色列公民的选民备案和私人信息在网络上被泄露,二天以后,某国将举办一院制议院的总统大选。曝出的材料蔓延到到6528565...

内网安全攻防笔记

访客4年前572

第二章内网信息搜集一.概述1.首先明确三个问题:我是谁,这是哪,我在哪。对当前机器的角色进行判断,根据机器的主机名,文件,网络连接等综合确定是什么类型的服务器。2.对当前网络所处的网络环境的拓扑结构进...

珂技系列之一篇就够了

访客4年前407

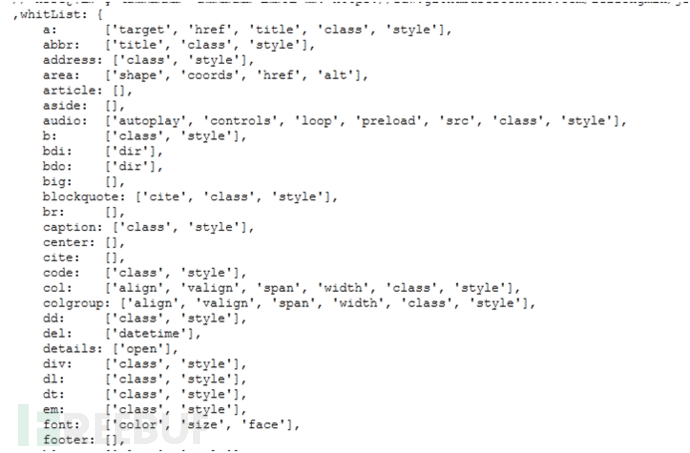

一、xss可以做哪些事情?在没有限制的情况下,xss=html+JavaScript。凡是js+html能做的,xss都能做。弹窗吓唬人,也是最常用的测试手段...

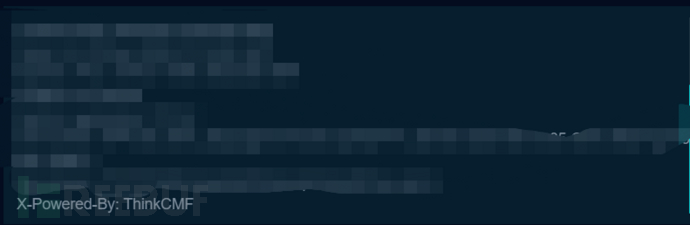

渗透小计之「竟然有人在网赌平台代码里下毒」

访客4年前692

printby猩猩安全团队——作者:hurnme、flyingdemon引言记一次对某网D平台的渗透,以及发现其后台源码存在后门的过程确定目标CMS拿到其ip之后先信息搜集搜了了一波,确定目标使用的是...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!