【ATT&CK】ATT&CK中的进程注入三部曲

详细介绍分析了Mitre ATT&CK矩阵中的三种进程注入手法:经典的进程注入、Process Hollowing和Process Doppelgnging。并对相应的手法趋势作出总结

恶意软件使用进程注入的主要目的大致是为了躲避杀软的检测或者进行提权操作。这里我们将主要针对之一种情况下的3种手段进行详细的讨论。

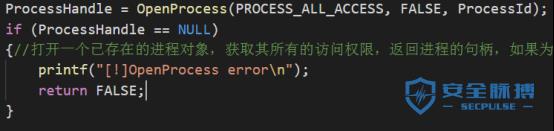

这是最为经典的手段,流程也十分简洁明了即:

OpenProcess -> VirtualAllocEx -> WriteProcessMemory -> CreateRemoteThread

这是一种相当古老的手段了,中文一般译为"创建傀儡进程",使用该手法创建的进程可以伪装为任意的合法进程,比如伪装为IE,在内存中使用process hacker查看时其图标资源、描述、数字签名均为IE的值。这样应急响应人员在进行排查的时候可能难以发现。

用简洁的语言概括该手法,即恶意进程首先创建一个挂起状态的进程,然后取消其原先的内存映射并替换成事先准备的恶意代码,在对修改后的映像文件进行重定向后再恢复该进程的运行状态。

实现思路:

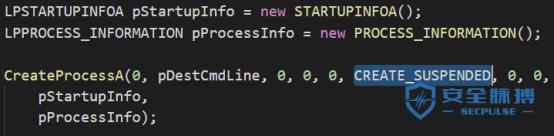

1. 通过CreateProcess创建目标进程,传入参数CREATE_SUSPENDED使进程挂起

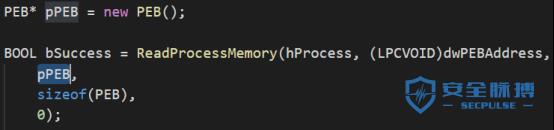

2. 通过NtQueryProcessInformation获取目标进程内存中映像文件的基地址。(PEB块数据结构)

3. 通过NtUnmapViewOfSection清空目标进程的内存数据(section),传入参数为进程句柄和映像文件的基地址

4. 通过VirtualAllocEx申请新的内存(起始地址为之前映像文件的基地址,大小则为payload的大小)

5. 通过WriteProcessMemory向内存写入payload

6. 将写入内存中的payload进行基址重定向

7. 通过GetThreadContext获取目标线程的上下文,将上下文的eax寄存器修改为正确的代码入口点

8. 通过SetThreadContext设置入口点

9. 通过ResumeThread唤醒进程,执行payload

对抗思路:

从实现思路中可以看出,步骤1、4、5、6、7、8、9是常规的创建一个进程然后自己注入的手段。只有步骤2、3是比较特殊的。用常规的检测手段如Hook关键函数进行判断即可检测。

这是一种比较新的注入手段,首次提出于2017年的欧洲black hat大会。该手段在原理及表现上与Process Hollowing是类似的,利用Process Doppelgnging创建的进程在内存中使用process hacker查看时其图标资源、描述、数字签名均为指定的目标程序。

该手法利用了windows事务(TxF)的特性,在事务中使用恶意文件覆盖合法文件,此时不提交事务(即覆盖不会在磁盘上发生),然后创建一个section(当前事务的拷贝)。在获得了section的句柄后,就将事务回滚,防止恶意文件在磁盘上真正地覆盖合法文件。之后就使用内存中section的句柄进行进程创建操作。而创建的进程是拥有合法可执行文件的信息的。

可以看到,由于需要在事务中覆盖文件,所以该手法需要对目标文件有写权限。

实现思路:

1. 创建一个TxF事务对象(NtCreateTransaction)

2. 以事务API打开合法可执行文件,即在事务对象中加入文件(CreateFileTransacted)

3. 打开恶意文件并为其分配内存空间(CreateFile、GetFileSizeEx -> NtAllocateVirtualMemory -> ReadFile)

4. 用内存中的恶意文件覆盖事务中的合法可执行文件(WriteFile)

5. 创建当前事务的section(NtCreateSection)

6. 回滚事务,使刚刚的覆盖恢复成合法可执行文件(NtRollbackTransaction)

7. 使用内存中的section来创建进程对象(NtCreateProcessEx)

8. 获取恶意文件的入口点,创建进程参数块,然后将进程块写入进程内存中(NtQueryInformationProcess -> RtlInitUnicodeString -> RtlCreateProcessParametersEx)

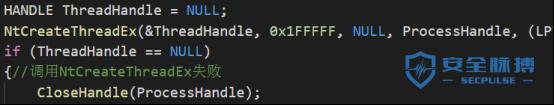

9. 更新PEB中的进程参数块,为目标进程对象创建线程,执行恶意代码(NtCreateThreadEx)

对抗思路:

从步骤上看,Hook关键函数(如NtCreateThreadEx)进行判断即可检测该手法。

从上述3种手法的演变上可以看到几点趋势。

之一点,内存中的隐蔽能力越来越强,由最开始的毫无隐蔽性可言,到现在可以做到在内存中表现得与合法程序一致。

第二点,payload释放到内存中的手段越来越难以检测,最初payload是直接拷贝到内存中的,现在攻击者可以利用一些特性(如TxF)来进一步隐蔽释放过程。

第三点,最终阶段的关键函数几乎没有变化,即使payload的释放越来越隐蔽,但是最终还是要释放到内存中并且调用执行的。通过对有限的关键函数进行Hook,应该就能dump出最终的payload。

相关文章

android 黑客网站,网络黑客文化的特点,黑客修改网站下注结果

if os.path.exists(filename): 进程三:使命履行及实时数据剖析现在的许多运用运用API来调用微服务或许履行某些动作或许监督用户的行为。 这种API规划和结构关于客户和运用程...

伪装黑客超短代码(教你一行简单的代码,让你伪装成黑客)

本文导读目录: 1、oppo手机黑客代码 2、给一串c代码,目的在cmd下背景是像黑客电影里的绿色,最好其他地方也做的想黑客一样 3、黑客DOS入侵代码大全 4、伪装黑客代码bat怎么退出...

黑客找手机号-黑客英语名字(黑客英语需要到达什么水平)

网络黑客如何放病原体 抓肉鸡违法犯罪吗(抓肉鸡专用工具) 网络黑客如何微信注册账户密码 私彩是出奖数据信息哪儿来(私彩网站) 电脑上被网络黑客立即锁机该怎么办 如何找黑客的联...

甘蓝是什么(4种重要害虫可要注意了)

斜纹夜蛾、甜菜夜蛾、银纹夜蛾、菜青虫是露地栽培蔬菜水果上的关键虫害,宿主涉及到十字花科类、茄豆类蔬菜、瓜菜类、水生蔬菜类等多种多样蔬菜水果,他们关键摄食蔬菜水果叶子,比较严重的时候会将叶子摄食消失殆尽...

唐人街黑客尚(唐人街里面的黑客)

本文目录一览: 1、《唐人街探案2》女黑客是谁? 2、唐人街探案2当中的女黑客KIKO是谁演的 3、《唐人街探案》二里那个女黑客是谁演的? 4、《唐人街探案2》女黑客是谁? 《唐人街探案...

黑客实战完整视频(黑客基础教学视频)

本文导读目录: 1、黑客攻防实战入门 2、黑客电影和电视剧或黑客实战 3、计算机编程和黑客的视频 4、黑客攻防实战 5、黑客 实战入门 黑客攻防实战入门 学习的心态 和学习方法 更要...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!