Cardinal RAT进攻非洲互联网金融企业

2017年Unit 42科学研究工作人员发觉了一个恶意软件大家族Cardinal RAT。该恶意软件大家族过去2年间消声匿迹,根据Carp下载工具开展散播。科学研究工作人员近日发觉关键进攻非洲互联网金融企业的进攻主题活动,进一步剖析发觉了Cardinal RAT和EVILNUM中间的关联。EVILNUM是一个根据 *** 的恶意软件大家族,用于进攻相近的机构。

Cardinal RAT

Cardinal RAT应用了一些混淆技术性来隐藏自己,文中剖析的样版是:

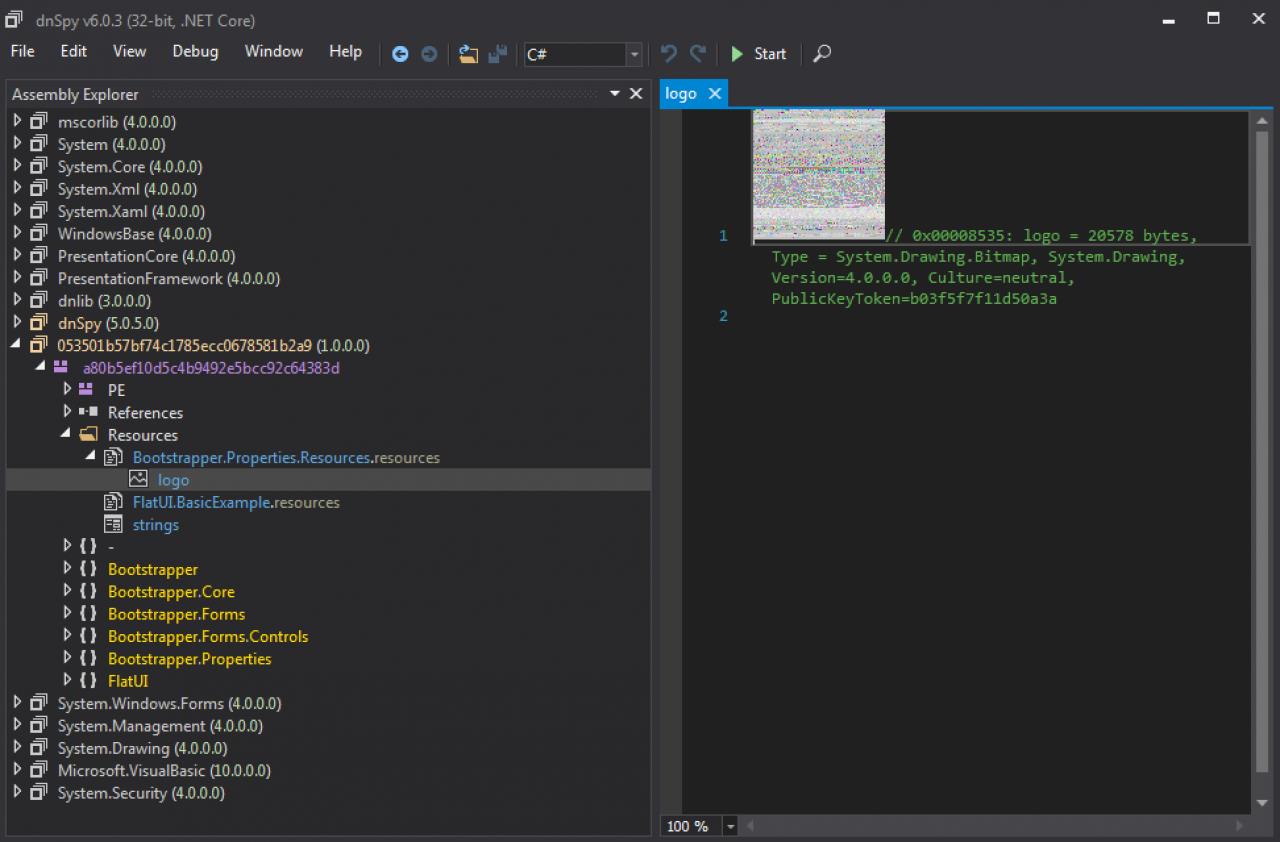

全新的Cardinal RAT样版应用了不一样的混淆技术性来防碍剖析工作人员对更底层编码的剖析。混淆的之一层是隐写术,原始样版是用.net编译程序的,在其中带有置入的BMP文档。

图1. 带有.net加载器的置入的BMP文档

恶意软件实行的时候会载入该文件,从图象中剖析清晰度数据信息,并且用单字节XOR key破译結果。科学研究工作人员出示了一个python脚本 *** 来自动化技术该全过程。最后的結果是一个用.NET编译程序的DLL文件:

该文件在运行内存中载入后,原始加载器会载入和实行corerun涵数,复位恶意软件的第二阶段。DLL逐渐用Windows内嵌的专用工具实行休眠状态:

cmd.exe /c choice /C Y /N /D Y /T 20

该指令会使客户挑选一个20秒的timeout,随后过程撤出。由于对话框是掩藏的,并且沒有该挑选相匹配的专用工具,恶意软件简易应用它做为一个可选择的sleep指令。

第二阶段DLL会载入之一阶段可执行文件中strings置入的資源。一部分資源会被破译来出示释放出来期的配备信息。配备信息会决策了恶意软件是不是进到安装路径。在安装路径中,更先向%TEMP%\\[random].ini中载入一个唯一的GUID。随后建立下列文件目录:

%APPDATA%\\Microsoft\\Windows\\IEConfig

随后将带有下边hash值的内嵌式可执行文件载入%TEMP%\\[random].exe。该文件有RunExecutive.exe的內部文件夹名称,简易的拷贝argument #2的內容到argument #1特定的文件路径中。

恶意软件会在受害人电子计算机的菜单栏选用GUID形成任意文件夹名称的LNK文档,例如{fcb29182-b3cc-47e2-a95c-b22c6d87dda1}.lnk。LNK文档会实行下边的指令:

C:\\Windows\\System32\\WindowsPowerShell\\v1.0\\powershell.exe -windowstyle hidden “%APPDATA%\\Microsoft\\Windows\\IEConfig\\[random]\\sqlreader.exe”

最终,恶意软件会实行前边写的RunExecutive可执行文件,用主要参数拷贝初始可执行文件到前边引入的sqlreader.exe文件途径。

侧门置入的資源的剩下一部分会用16字节数的XOR密匙破译,获得一个.NET的可执行文件。可执行文件引入了下列两个系统软件中的合理合法可执行文件或过程:

· RegSvcs.exe

· RegA *** .exe

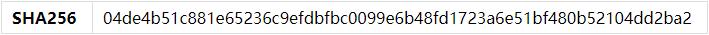

在以前的恶意软件版本中Cardinal RAT会引入很多的合理合法过程。最终的payloadhash值为:

在全部的混淆中,Cardinal RAT payload在工作能力和实际操作上并沒有显著的表换。在其中最显著的转变取决于恶意软件常用的混淆,全部的涵数、方式和自变量都重新命名为MD5hash值了。

图2. Cardinal RAT payload中的混淆

除开常用的混淆途径外,恶意软件自身也是有一些转变。更先,置入的配备在潜进之的次序合值自身都是有一些转变。次之,配备编号的 *** 也是有一些转变,以前1.4版本中base64编号的一些值早已并不是base64编号了。

$ python parseConfig.py GreyCardinalConfig

Mutex:{509ce3ef-e03e-467e-be19-710782f13c28}

Campaign Identifier: ‘\\xf1\\xaf\\x02i.]\\xa4\\xe0’

C2 Server: affiliatecollective[.]club

C2 Port: 443

Hash Value: 0304674e9876530dfbea5a9b4fec7b98

Additional C2 Servers: 0

GUID: ‘\\xd6\\x04hr\\x9a\\xedLN\\xae\\xe8\\xd0\\x87\\x80\\x19\\x15z’

Buffer Size: 81920

Max Buffer Size: 40960000

Sleep Timer Between Requests: 2000

Unused Integer: 60000

Unused Integer: 0

Perform Keylogging: 0

Disable Sleep on Victim: 0

通信 *** 和到远程控制 *** 攻击的姿势在不一样版本中间是持续的。恶意软件依然有下列的作用和姿势:

· 搜集受害人信息

· 升级设定

· 做为反向 ***

· 运行命令

· 卸载掉自身

· 修复登陆密码

· 免费下载和实行新文档

· 键盘记录

· 获得手机截图

· 更新ardinal RAT

· 消除浏览器缓存

EVILNUM

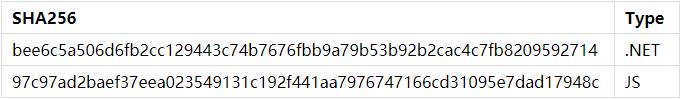

在客户递交Cardinal RAT故意样版的另外,科学研究工作人员发觉也有客户递交EVILNUM恶意软件样版。由于进攻的总体目标全是金融企业,因而科学研究工作人员猜疑这两个恶意软件中间有一定的关系。

EVILNUM恶意软件有最少2个版本,一个是 *** 一个是.NET撰写的。

尽管撰写的語言不一样,样版是相近的,并且科学研究工作人员觉得.NET版本是. *** 版的调用版本。

相关文章

2017黑客大赛回顾视频(中国黑客大赛冠军)

本文导读目录: 1、10.24听说有个geekpwn大赛是干嘛的 2、Pwn2Own 2017世界黑客大赛到底谁是冠军 3、最近有什么著名的黑客大赛啊? 4、跪求 黑客军团 第三季 百度云...

远程查看对象微信聊天软件(怎样查女友的微信聊天记录)

远程查看对象微信聊天软件(怎样查女友的微信聊天记录)我们大家都知道在电脑上有一个“远程协助”功能。那今天我来教大家如果在手机也可以玩“远程协助”功能,可以随时查看对方的手机使用情况。 您对他手机...

芝心排鸡排加盟方式是怎么样的?原来这么简单

作为受到市场接待的美食,芝心排鸡排加盟一直都是消费者需要和喜爱的美食,因为此刻餐饮行业逐渐的饱和,正是需要特色美食呈现来冲破这个僵局,所以短短的时间内芝心排鸡排加盟就凭借着自身的特色吸引到了浩瀚消费者...

如何玩转粉丝经济:请对Ta好一点

本文笔者将对通例粉丝架构,几个热门事件的粉丝效应,以及粉丝团营销案例举办阐明,报告:如何操作好粉丝经济,做好营销可能品牌打造? 作者:超等粉丝团 杜玉莹 来历:58UXD(ID:uxd58ganji...

为什么晚上不能吃姜(晚上吃姜也能吃出毛病?)

为何夜里不可以吃姜(晚上吃姜也可以吃有问题?)姜片为湿热驱寒的食物,也是常见的一种调料调料。可是,在网上广为流传着那么一句话,“晚上吃姜等同于吃毒药”,这个是真的吗?夜里确实不宜吃姜吗?吃姜对人体...

哪找黑客攻击服务器-给力黑客数学为什么不好(数学不好可以当黑客吗)

哪找黑客攻击服务器相关问题 黑客怎么说话相关问题 怎么防黑客进入 怎么网上扒人(扒一剧网) 黑客页面怎么打开...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!