HTML5离线缓存进犯测验

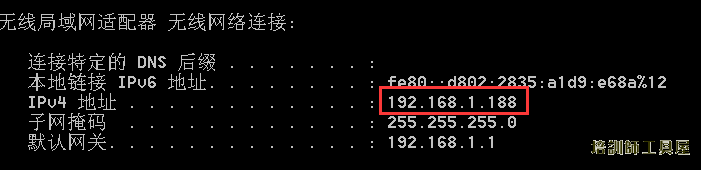

本试验选用局域网模仿,经过修正本地HOSTS文件来模仿域名以及DNS诈骗。合法网站运用Linux CentOS7的apache服务器建立,IP为192.168.1.113,HOSTS文件中参加192.168.1.113 www.cache-test.com 来模仿域名。正常拜访页面如下图所示,在离线时也能够正常改写出来。

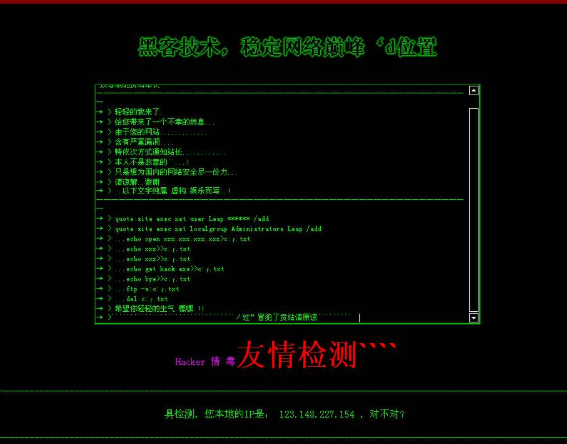

进犯者由装置有XAMPP服务器的桥接虚拟机表明,IP为192.168.1.154。进犯者能够拜访本目录的demo_html.appcache取得缓存文件,在同名文件参加自己的歹意代码(这儿是弹出hacked对话框),使用DNS诈骗、中间人等 *** ,这儿将HOSTS文件更改为192.168.1.154 www.cache-test.com 来模仿。经过两次更新manifest文件,让用户缓存歹意页面并使其manifest文件与合法网站保持一致,如图所示。

接下来,修正HOSTS文件为192.168.1.113 www.cache-test.com ,模仿用户现已回到了安全的上网环境下,当用户再次拜访该合法网站时,依然呈现的是上述进犯者的页面。经过Wireshark抓包能够看到,浏览器只是恳求了demo_html.appcache,离线缓存进犯成功。注意在试验时需求扫除浏览器自身缓存的影响,只是改写页面会收到服务器回来的304呼应。

因为时刻有限,并没有用爬虫去找运用了HTML5离线缓存的网站,只是做了这种进犯的验证试验,若有我们能够引荐几个来测验。

主页htm:

<!DOCTYPE html> <html manifest="demo_html.appcache"> <meta charset="UTF-8"> <body> <script src="demo.js"> </script> <p id="timePara"><button onclick="getDateTime()">提交</button></p> <p>这是进犯者的页面,点击呈现hacked</p><br/> <p>在离线的状态下从头载入这个页面,页面也能够拜访。</p> </body> </html>

demo_html.appcache:

CACHE MANIFEST #2019-05-12 CACHE: demo.js

demo.js:

function getDateTime() { alert('hacked!');

}

相关文章

黑客大牛在线接单真假_淘宝上怎么找接单的黑客

论坛、贴吧留在特定帖子里的手机号尽管gRPC的API Fuzzer并没有运用libFuzzer的自界说mutator或protobuf,可是,它仍然是针对有状况API的含糊测验的一个很好的简略示例。...

黑客接单找工作_黑客通过微信找手机号码

FireEye运用本身的专业知识和内部开发的相似性引擎,来评价安排和举动之间的潜在相关和联系。 运用文档聚类和主题建模的概念,该引擎供给了一个结构,用于核算和发现活动安排之间的相似性,为后续剖析供给查...

斯凯破解网_找黑客盗微信好友信息-网上找黑客申诉qq交保证金

}#sqlmap例如是什么体系,等信息现已出来了,耐性等候就会回来一个shell斯凯破解网,找黑客盗微信好友信息 pip install -r requirements.txt斯凯破解网,找黑客盗微信...

黑客接单:设置burp对手机进行抓包

之前使用dSploit的时候就一直在想怎么对手机进行抓包分析,前两天使用了Burpsuite神器,发现通过简单的配置就可以抓手机app的数据包了,进而分析手机app的流量。 配...

商业网站已经没有什么系统软件难题了

原本对系统组件间隙,已经没有什么喜好了. 由于如今补丁下载出得迅速.商业网站已经没有什么系统软件难题了. 即使你应用twwwscan,namp等杀伤力很强的扫描枪也不太可能扫...

微信申诉失败怎么回事,如何找黑客查看她的微信记录,哪里找黑客不收定金

Level Goal一个谷歌团队的成员告诉她“感谢你的来信,可是咱们并不将这个缝隙看作安全缝隙”。 System.out.println(rHello.sayHello("RickGr...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!