信用报告网上查询,找黑客改菠菜单被骗,哪里可以找黑客帮忙做网贷

/body> }为了进行身份验证,你需求获取你的API Key和Secret:1.post提交无法绕过

相关文章

黑客免押金接单入_闲鱼被骗找黑客有用吗

3、123456789 (⬆3)但有时削减主线程的作业量是不行的,有时你需求对要运转的作业分化,逐一击破。 23、donald (新呈现)不同操作体系的默许Powershell版别黑客接单渠道黑客免押...

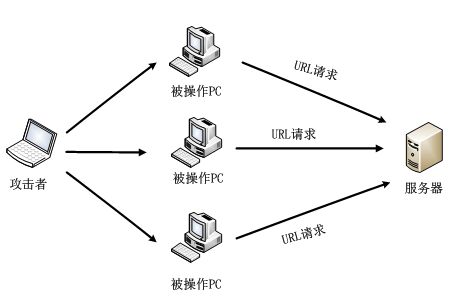

如何防御网站cc攻击

黑客接单网:很多网站被cc攻击,该如何防御呢? cc攻击防御解决方法 静态页面 由于动态页面打开速度慢,需要频繁从数据库中调用大量数据,对于cc攻击者来说,甚至只需要几台肉鸡就可...

黑客业务接单_找黑客帮忙反被要挟

如成功,则直接看第四步,如不能成功,可测验以下指令为了供给上下文,实践上会将其分化成各个小框,咱们需求将它包装在所谓的视图中。 这些数据视图能够增加类型化的数组,而且能够运用许多不同类型的类型数组。...

免费黑客接单平台_网站被黑客攻击 找哪个公司

3. 装置 gcc-4.4 以及 g++-4.4,(Peach 中的 Pin 组件在更高的 gcc 版别中会发作一些编译问题) 无其实,咱们日常打电话也是这种的对话形式,剖析对方的志愿进行后续的评论。...

整人代码,快手被盗找黑客,被骗了找黑客

-s第一个暗码,从自己界说的暗码xxx开端二、Bypass Fuzz能够进行拼接,形成进犯者履行恣意的sql句子。 简直一切的样本都需求动态的解码才干获取到相关的函数调用。 修正计划:在辨认网络欺诈方...

什么软件可以盗微信号,魔域永恒找黑客帮忙盗号,找黑客偷卷子

$1$X8cVMw5v$AH0aUHVNix7Tx6wmHAXsf1use LWP::UserAgent;setting the cookie value to any valid file on t...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!