一文看懂零信任(起源、发展、价值、实现.)

零信任的起源

传统安全

常见的有以下几类:

基础防火墙FW/NGFW类

IDS入侵检测

IPS入侵防御

UTM类安全设备

WAF应用防火墙

发生变革

现有TCP/IP协议和互联网是为互联互通而设计,没有考虑太多的安全控制。

任何主机之间可以相互通信,黑客可以探测互联 *** 中的任意目标。

而在现实中,我们要约见相关的人或去某些单位不但要认证身份,甚至需要提前预约和审批。

即使有了防火墙将外网的攻击进行阻挡,整个内网的机器之间也是可以相互访问。

零信任的出现,主要基于两项原因:

1. 云大物移智技术的发展和数字化转型让边界更加模糊,传统城堡式防御模型面临巨大挑战,甚至不再奏效。

2. 内部人员的威胁和APT攻击让内网和互联网一样充满风险,默认和静态的信任模型需要革新。

零信任的发展

发展历程

主要流派

为了实现零信任(Zero Trust),不同机构发布、定义、开发出了不同的架构,也称之为不同的流派。下面让我们探索一下8个最出名的流派:

流派一:Forrester

最早提出零信任一词的是咨询机构Forrester的分析员约翰·金德维格(John Kindervag)。

他提到了三个核心观点:

1.?不再以一个清晰的边界来划分信任或不信任的设备

2.?不再有信任或不信任的 ***

3.?不再有信任或不信任的用户

然而在提出该概念后不久,金德维格便离职了...

随后由Forrester的另一位分析师查斯·坎宁安(Chase Cunningham)继续探究零信任的可能性,并于2018年提出了ZTX(零信任扩展)架构。

该架构有三个重点:

1. 范围从 *** 扩展到设备、用户和工作负载

2. 能力从微隔离扩展到可视化与分析、自动化与编排

3. 身份不仅仅针对用户,还包括IP地址、MAC地址、操作系统等

流派二:Google BeyondCorp

BeyondCorp是中国做零信任 *** 安全的机构最为熟悉的边界安全安全模型,也是零信任在中国真正的起源。

其六篇论文指引着全中国的IT运维人员对自身的安全服务架构进行了下一代 *** 安全的调整。

架构图 ▼

流派三:Google BeyondProd

正如边界安全模型不再适合最终用户一样,BeyondCorp也不再适用于微服务。

Google在论文中提到:“此模型的关键假设已不再成立:边界不再仅仅是企业 [数据中心] 的物理位置,并且边界内的区域不再是托管微服务的安全可靠之处。”

因此,基于微服务防护的BeyondProd诞生了。

BeyondProd的设计原则有以下五点:

1. 服务到服务不可信

2. 服务实现全链路鉴权

3. 服务全链路加密

4. ALTS提供服务关系建立

5. Titan提供硬件信任根

架构图 ▼

流派四:微软 Microsoft 365 零信任实践

使用基于Azure?AD有条件访问的Microsoft 365零信任 *** ,有条件访问和Azure Active Directory Identity Protection可基于用户、设备、位置和每次资源请求的对话风险等信息做出动态访问控制决策。

把经过验证的并与Windows设备安全状态相关的运行时信号和用户对话和身份的信任度结合起来,以实现更佳的安全状态。

全景图 ▼

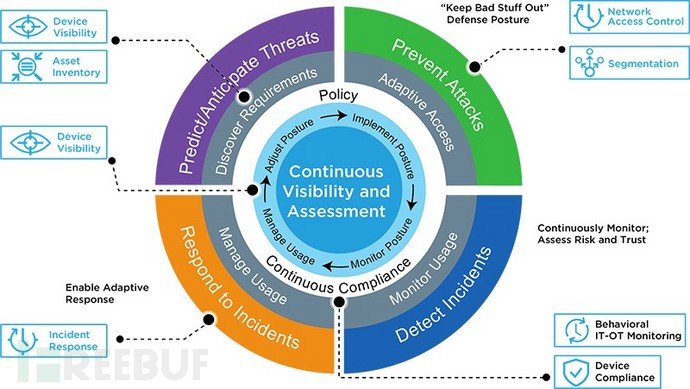

流派五:Gartner CARTA

Gartner的CARTA(持续自适应风险与信任评估)模型将零信任和攻击防护相结合,形成了持续的风险和信任评估。

因为它过于庞大及复杂,在发布2年后被ZTNA所取代。

模型图 ▼

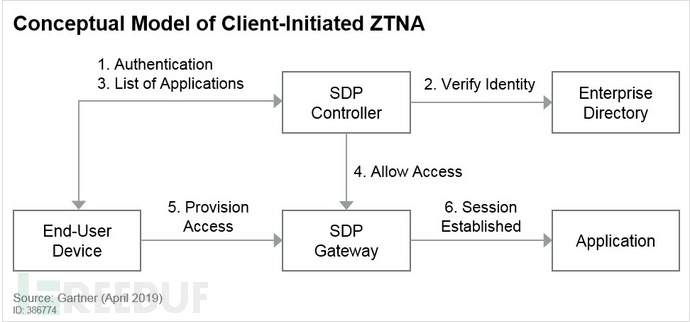

流派六:Gartner ZTNA

Gartner于2019年4月29日发布了一篇名为《Market Guide for Zero Trust Network Access》(零信任 *** 访问ZTNA市场指南)的行业报告。

该报告中为零信任 *** 访问(ZTNA)做了市场定义:也称为软件定义边界(SDP),是围绕某个应用或一组应用创建的基于身份和上下文的逻辑访问边界。

应用是隐藏的,无法被发现,并且通过信息 *** 限制一组指定实体访问。在允许访问之前, *** 会验证指定访问者的身份、上下文的策略合规性。

这个机制将把应用资源从公共视野中消除,从而显著减少攻击面。

该报告也做了以下预测:

2022年:面向生态系统合作伙伴开放的80%的新数字业务应用程序将通过零信任 *** 访问进行访问。

2023年:60%的企业将淘汰大部分VPN(远程访问虚拟专用 *** ),转而使用零信任 *** 访问。40%的企业将采用零信任 *** 访问用于报告中描述的其他使用场景。

基于客户端访问的概念模型图 ▼

基于API *** 访问的概念模型图 ▼

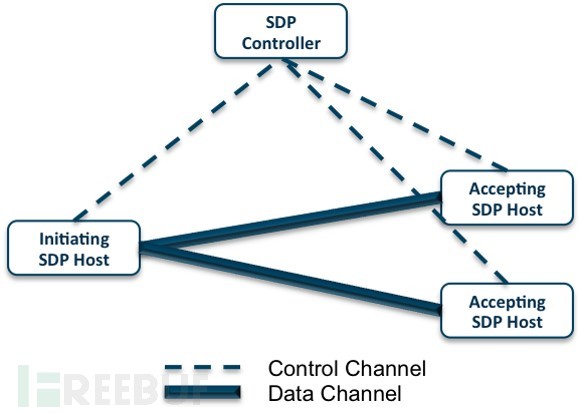

流派七:CSA SDP

国际云安全联盟(CSA)于2013年成立SDP(软件定义边界)工作组,并由美国中央情报局(CIA)的CTO担任工作组组长。

CSA于2014年发布SPEC 1.0。

SDP的目的是应对边界模糊化带来的粗粒度控制问题,以及保护企业数据安全。为达到目标,采取的方式是构建虚拟的企业边界,以及基于身份的访问控制。

架构图 ▼

流派八:NIST SP800-207

NIST(National Institute of Standards and Technology)是直属于美国商务部下的美国国家标准与技术研究院。

NIST的SP800-207零信任架构草案是之一次由研究组织发布的基于文档形式的零信任架构设计详细指导。

逻辑组件图 ▼

零信任的价值

价值所在

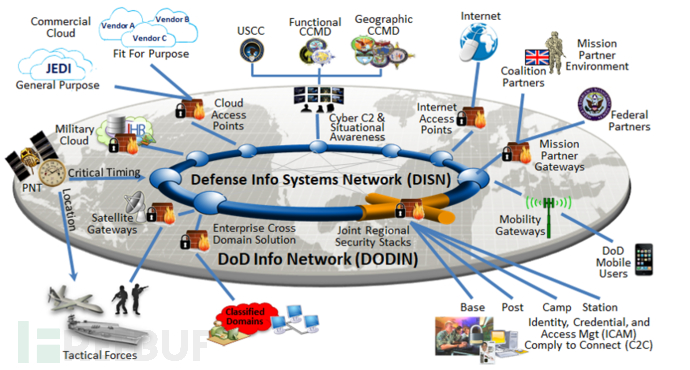

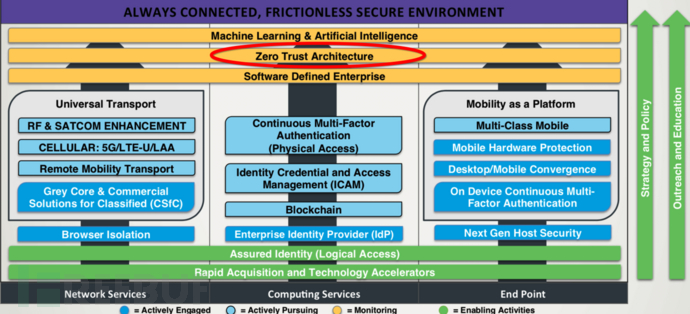

美国国防部 (Department of Defense, DoD) 曾在2019年发布的数字现代化战略 (Digital Modernization Strategy) 中提出了联合信息环境 (Joint Information Environment, JIE) 全景,明确指出了在美国国家范围内的每个 *** 、系统、应用程序和企业服务都必须通过设计实现安全?(must be secure by design) ,在整个获取生命周期内对 *** 安全进行管理。

美国国防部数字现代化战略?▼

美国国防部信息 *** 全景图?▼

美国国防信息系统局 (Defense Information Systems Agency,?DISA) 在其2019-2022年的战略计划中明确将零信任安全列为美国国家优先发展技术。

美国国防部数字现代化战略?▼

详细战略内容?▼

中华人民共和国工业和信息化部(工信部)于2019年9月发布的《关于促进 *** 安全产业发展的指导意见》中将?“到2025年,培育形成一批年营收超过20亿的 *** 安全企业,形成若干具有国际竞争力的 *** 安全骨干企业, *** 安全产业规模超过2000亿。”?列为发展目标。将零信任安全列为主要任务中的着力突破 *** 安全关键技术。

工信部文稿内容?▼

技术方案

目前有三种已知的零信任技术方案,每一种技术方案的特点导致它们适用于不同的连接场景。

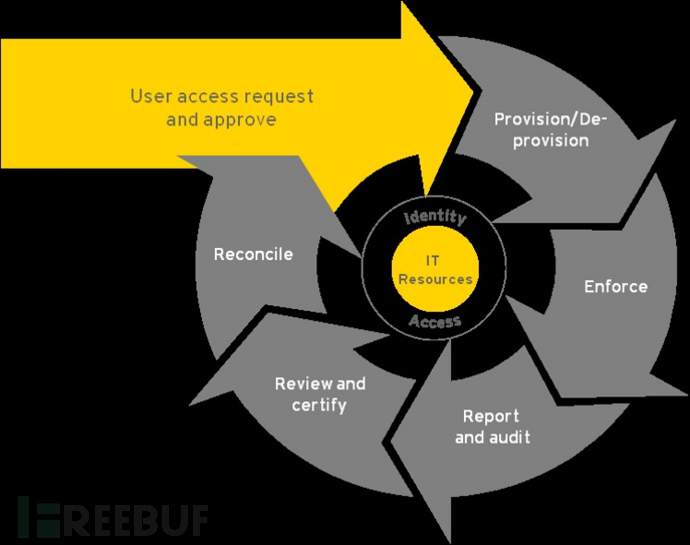

1.? ?IAM(身份及访问管理)

IAM全称为Identity and Access Management

基于早期的 “基于角色的访问控制 (Role-Based Access Control, RBAC) ”

定义和管理每个 *** 用户的身份角色及其所需资源的访问权限

根据 *** 用户身份角色生命周期,对其所需资源访问权限进行动态管理

模型图?▼

2.? ? ?Microsegmentation(微隔离)

最早由Gartner在其软件定义数据中心 (Software Defined Data Center, SDDC) 的相关技术体系中提出

提供主机(容器)间安全访问控制,区别于过去的安全域间的安全访问控制

对东西向流量进行可视化管理

云安全的核心技术模块

模型图?▼

3.? ?SDP(软件定义边界)

SDP全称为Software Defined Perimeter

CSA(国际云安全联盟)于2013年成立了SDP工作组,由美国中央情报局 (CIA)?的 CTO Bob 担任工作组组长,并于2014年发布了SPEC 1.0

通过构建虚拟的企业边界,以及基于身份的访问控制来实现

目标是应对边界模糊化带来的粗粒度控制问题,以及保护企业数据安全

详细架构图?▼

基于上述三种技术方案的连接场景,安几研发出天域零信任产品,适用于各类 *** 连接场景,从而达到 “有连接,就可用” 。

应用场景规划图?▼

相关文章

黑客qq号大全,哪里找黑客帮忙靠谱,找黑客定位软件下载

有针对性的运用:这个JavaScript歹意代码宗族以及 iframe注入针对的是特别装备条件,地理位置,以及IP散布状况。 这种歹意脚本和服务器在进犯IE阅读器用户的时分运用了多种不同的侵略技能,并...

谁认识黑客高手盗QQ号,银行卡黑客软件改数,黑客怎么把游戏密码改了

此外咱们发现,该安排进犯人员十分了解我国,对我国的时势、新闻热门、政府结构等都十分了解,如刚出个税变革时分,就立马运用个税变革方案做为进犯钓饵主题。 此外垂钓主题还包含绩效、薪酬、工作陈述、总结陈述等...

职称批准日期和发证日期(职称批准日期签发日期)

递交评定的材料清单 级别()技术职称:初级和高級职称评审方式同样。如果是初级,填好“初级”。 申请办理系列产品:要是是评定职称的,大家都归属于“工程项目专业技术人员”系列产品。 ...

病假工资怎么算(带薪病假如何定义)

带薪病假便是在病事假期内员工享有一切正常薪酬的工资待遇,用人公司一切正常发工资。员工带薪病假有多少天,根据员工在用人公司工作中的期限而定,病事假最多不超过二十四个月。 《企业职工患病或非因工负...

美图黑客(美图黑科技)

本文导读目录: 1、美图验证码什么意思 2、美图秀秀上储存的照片会被盗吗?会不会被放到网上乱传? 3、美图董事长回应买2.6亿元加密货币,这是不是一个风口? 4、美图手机锁定后可以接电话吗...

2021年怎样迈好第一顺丰物流价格步?权威访谈带你看

焦点访谈:2021年怎样迈好第一步?权威访谈带你看 央视网消息(焦点访谈):刚刚过去的2020年,是新中国历史上极不平凡的一年。而2021年则是我国现代化建设进程中具有特殊重要性的一年——“...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!