黑客的几个阶段(黑客的几个阶段是什么)

请问黑客是如何侵入有漏洞的电脑的?

1、计算机代码本身的漏洞,是计算机 *** 不安全的根本原因。

2、电脑上存在漏洞,别人用黑软扫描了你的电脑,telnet上你的电脑,植上木马。

3、黑客的“机会之窗”目前大多数的入侵检测系统是有局限性的,因为它们使用特征码去进行辨别是否存在攻击行为。这些系统采用这种方式对特定的攻击模式进行监视。

4、通过端口入侵 上次的勒索病毒,很多的人中招就是因为电脑默认开启了443端口。黑客可以通过扫描目标主机开放了哪些端口,然后通过这些端口就可以入侵你的主机了。

黑客通常实施攻击的步骤是

1、黑客攻击的步骤如下:(1)信息收集 信息收集的目的是为了进入所要攻击的 *** 。黑客一般会利用下列公开协议或工具,收集驻留在 *** 系统中的各个主机系统的相关信息。

2、目标探测和信息攫取 先确定攻击日标并收集目标系统的相关信息。一般先大量收集网上主机的信息,然后根据各系统的安全性强弱确定最后的目标。1) 踩点(Footprinting)黑客必须尽可能收集目标系统安全状况的各种信息。

3、黑客一般攻击流程是:后门程序、信息炸弹。后门程序 由于程序员设计一些功能复杂的程序时,一般采用模块化的程序设计思想,将整个项目分割为多个功能模块,分别进行设计、调试,这时的后门就是一个模块的秘密入口。

4、黑客攻击一个系统的流程一般来说分为以下的五个阶段:侦察、扫描、获得访问、维持访问和擦除踪迹。

黑客攻击的目的及攻击步骤

1、(1) 寻找目标,获取信息。有明确的攻击目标。寻找有漏洞的机器,发现之后进行攻击。即一种是先有目标,另外一种是先有工具。一般来说,如“蠕虫事件”,更多地属于后一种。

2、攻击者的目标就是系统中的重要数据,因此攻击者通过登上目标主机,或是使用 *** 监听进行攻击事实上,即使连入侵者都没有确定要于什么时,在一般情况下,他会将当前用户目录下的文件系统中的/etc/hosts或/etc/passwd复制回去。

3、一次成功的攻击,都可以归纳成基本的五步骤,但是根据实际情况可以随时调整。

4、黑客通常实施攻击的步骤是预攻击探测、发现漏洞再采取攻击行为、获得攻击目标的控制权系统、安装系统后门、继续渗透 *** 直至获取机密数据、消除痕迹。

5、黑客攻击的操作步骤通常分为以下几个步骤:信息收集:黑客会通过各种手段收集目标公司的信息,包括 *** 拓扑结构、 *** 设备类型、操作系统版本、应用程序版本等。

相关文章

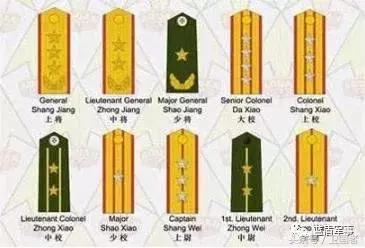

部队的少校是什么级别(少校和大校有什么区别

近些年,风靡大陆的军旅类战争题材电视剧、综艺节目,想必大家不少看吧。热播韩剧《太阳的后裔》,《真正男子汉》想必也让各位小迷妹们花痴不已吧。那么你有仔细了解过里面帅气英朗的兵哥哥吗?他的职位构成、部门分...

松子价格多少钱一斤?野生松子价格多少钱一斤

现在已经十一月份了,天气渐渐寒冷,而在寒冷的冬季里,各种坚果、炒货之类的小零食备受欢迎,而到了春节,这种坚果如开心果、夏威夷果、松子等也很火爆,在这些零食中,松子现在正值上市期,那么目前野生松子价格多...

长崎大学在哪个国家(长崎大学哪些专业最好)

长崎大学位于日本历史悠久的国际都市--长崎市,地处九州岛西南部。创立于1857年并于1949年开设大学教育,是日本国内知名的国立综合大学、旧六所医科官立大学之一。大学医学部是旧制六大医科大学(其余为新...

卫星定位看世界下载(卫星定位看世界找人)

导航定位看世界下载(导航定位探索世界请人) 坚信许多人都是有过那样的历经: 每一次打的精准定位不精确 你找不着驾驶员,驾驶员找不着你 手机位置不精确,耽搁的并不仅仅時间 下边这一能让手机上精...

蚌埠人事(安徽省蚌埠人事考试网)

蚌埠人事(安徽省蚌埠人事考试网) 新安晚报 安徽网 大皖新闻讯 据蚌埠人大网消息,2021年3月30日,蚌埠市十六届人大常委会第二十七次会议通过一批人员任免名单,具体内容公告如下: 市人大常委会任...

围脖是什么意思(网络用语围脖是什么意思)

喜欢上网的人,都会知道网络是个创造新奇定义词语的地带!只要稍微脱离一段时间,就会发现,自己听不懂别人说什么了!所以我们要与时俱进,让自己很有范! 今天小编给大家带来几个网络常用不易被理解的用词!...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!