黑客开展 *** 攻击的之一步是(黑客攻击的之一步骤是进行信息收集)

黑客一般的攻击流程是怎样的

1、黑客一般攻击流程是:后门程序、信息炸弹。后门程序 由于程序员设计一些功能复杂的程序时,一般采用模块化的程序设计思想,将整个项目分割为多个功能模块,分别进行设计、调试,这时的后门就是一个模块的秘密入口。

2、目标探测和信息攫取 先确定攻击日标并收集目标系统的相关信息。一般先大量收集网上主机的信息,然后根据各系统的安全性强弱确定最后的目标。1) 踩点(Footprinting)黑客必须尽可能收集目标系统安全状况的各种信息。

3、黑客通常实施攻击的步骤是预攻击探测、发现漏洞再采取攻击行为、获得攻击目标的控制权系统、安装系统后门、继续渗透 *** 直至获取机密数据、消除痕迹。

黑客攻击的目的及攻击步骤

1、(1) 寻找目标,获取信息。有明确的攻击目标。寻找有漏洞的机器,发现之后进行攻击。即一种是先有目标,另外一种是先有工具。一般来说,如“蠕虫事件”,更多地属于后一种。

2、攻击者的目标就是系统中的重要数据,因此攻击者通过登上目标主机,或是使用 *** 监听进行攻击事实上,即使连入侵者都没有确定要于什么时,在一般情况下,他会将当前用户目录下的文件系统中的/etc/hosts或/etc/passwd复制回去。

3、黑客攻击手段可分为非破坏性攻击和破坏性攻击两类。非破坏性攻击一般是为了扰乱系统的运行,并不盗窃系统资料,通常采用拒绝服务攻击或信息炸弹;破坏性攻击是以侵入他人电脑系统、盗窃系统保密信息、破坏目标系统的数据为目的。

4、黑客攻击的操作步骤通常分为以下几个步骤:信息收集:黑客会通过各种手段收集目标公司的信息,包括 *** 拓扑结构、 *** 设备类型、操作系统版本、应用程序版本等。

5、一次成功的攻击,都可以归纳成基本的五步骤,但是根据实际情况可以随时调整。

6、目标探测和信息攫取 先确定攻击日标并收集目标系统的相关信息。一般先大量收集网上主机的信息,然后根据各系统的安全性强弱确定最后的目标。1) 踩点(Footprinting)黑客必须尽可能收集目标系统安全状况的各种信息。

黑客在进攻的过程中,需要经过哪些步骤,目的是什么?

1、需要仔细工作,尽量避免因疏忽而使他人有机可乘。(二)通过电子邮件进行攻击 电子邮件是互联网上运用得十分广泛的一种通讯方式。

2、反检测。攻击者采用了能够隐藏攻击工具的技术。这使得安全专家想要通过各种分析 *** 来判断新的攻击的过程变得更加困难和耗时。动态行为。以前的攻击工具按照预定的单一步骤发起进攻。

3、拒绝恶意代码 恶意网页成了宽带的更大威胁之一。以前使用Modem,因为打开网页的速度慢,在完全打开前关闭恶意网页还有避免中招的可能性。现在宽带的速度这么快,所以很容易就被恶意网页攻击。

相关文章

新手创业者能做啥?这4个创业项目千万别错过

如今愈来愈多的人添加自主创业的团队,在大家身旁也不断涌现愈来愈多的自主创业成功人士,这引来很多自主创业新手摩拳擦掌,可是针对自主创业没什么工作经验的她们适合做些哪些创业好项目呢?下面就给大伙儿强烈推荐...

黑客软件安卓版下载(黑客软件手机版)

本文导读目录: 1、手机黑客工具箱:手机游戏 2、黑客软件如何下载 3、万象之类的黑客软件下载! 4、黑客神器终极root下载 5、黑客软件怎么下载 6、2016 黑客的 Andr...

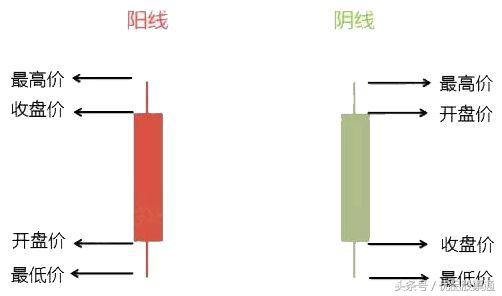

股票怎么玩才可以赚钱(股票最简单并且不亏本

投机氛围非常严重,以盘小为美、以题材为美、以内幕信息为荣、以投机操纵为荣等充斥市场,偏偏没有价值为本的导向,导致市场内劣币驱逐良币非常明显,结果是优质蓝筹股少有人问津,价值低估,而大量的概念股泡沫严重...

什么是蓝帽SEO,蓝帽SEO的作用有哪些?

蓝帽搜索引擎优化是一个很少提及的搜索引擎优化术语。从事搜索引擎优化多年的人员很少谈论它,但这是一个真正的术语。 差异的搜索引擎优化组织对“蓝帽搜索引擎优化”有差异的界说,这也引起了很多搜索引擎优化从业...

《我们的逆青春》讲述了什么故事 我们的逆青春有哪些精彩看点

曹骏的新电视剧《我们的逆青春》立刻就需要开播了,曹骏在综艺节目《演员请就位》里的主要表现是让人意外惊喜的,在这里现代都市青春年少剧里,也令人拥有更高的希望,那麼,《我们的逆青春》叙述了什么故事?有什么...

醉驾男子撞翻车又爬回车内酣睡怎么回事?详细经过曝光令人哭笑不得

喝酒不开车,开车不喝酒,这事已经成为越来越多人的共识,因为大家都知道,喝完酒之后去开车很容易产生各种各样的交通意外,而每年酒后驾车引起的惨痛教训也很多。这不就在近日发生了一起醉驾男子撞翻车又爬回车内酣...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!