盗 *** 教程:个人总结的缝隙办理流程共享

适宜的缝隙照应能够赶快削减易受侵犯的产品实例的数量,并削减针对易受侵犯体系的侵犯。

杰出的缝隙办理流程的效果:

对安排:

提高缝隙修正功率

下降缝隙再次发生的或许性

缝隙修正主张常识库

下降全体安全危险

对用户:

下降用户个人信息露出的危险

二、缝隙处理相关的规范和流程2.1 ISO/IEC 29147 和 ISO/IEC 30111缝隙批露规范ISO/IEC 29147:

供货商应该有明晰的办法来接收缝隙陈说;

供货商应在7个日历日内承认收到漏报陈说;

供货商应与发现者沟通和谐(了解发现者的期望和具体的缝隙信息);

供货商应发布包含有用信息的主张,至少:

缝隙的共同标识符

受影响的产品

假如运用缝隙,损害的影响/严峻程度

怎样消除或缓解问题(辅导或补丁阐明)

假如发现者期望揭露缝隙,主张给予发现者咨询相关的奖赏。

缝隙处理流程ISO/IEC 30111:

供货商应该有一个流程和安排结构来支撑缝隙查询和弥补;

供货商应该进行根本原因分析;

供货商应权衡各种弥补方案以习惯实际国际的危险要素:

平衡速度和缝隙修正的完全性

供货商应测验与其他供货商进行恰当的和谐:

多供货商问题

供应链问题

2.2 缝隙处理流程供货商缝隙验证相关的作业:

开端查询:供货商测验承认潜在缝隙;

根本原因分析:供货商测验承认缝隙的根本原因;

进一步查询:供货商企图在产品或服务中查找相同类型缝隙的其他实例, 或在其他产品中;

优先级:供货商将缝隙所构成的要挟视为受影响的产品或在线服务用户;

关于每个受影响的产品或在线服务,或许存在相同基础问题的不同严峻性。

供货商处理缝隙或许的状况:

无法复现的缝隙

已知重复过错——问题是一个重复的缝隙,现现已过此进程处理或现已修正

过期的产品过错——该缝隙存在于供货商不再支撑的产品中

非安全性过错——问题是一个没有安全隐患,或许现在已知技能无法运用的过错

第三方过错——该缝隙是由第三方代码,配备引起的,或许存在于供货商不直接担任的规范中

开发缝隙修正战略:

处理方案决议方案:供货商承认怎样全面处理缝隙,怎样削减成功运用缝隙的影响,或怎样削减露出。

生成修正补丁:供货商生成修补程序,修正程序,晋级程序或文档或配备更改以处理缝隙。

测验修正战略(补丁):供货商开发并实行恰当的测验,以保证在全部支撑的途径上处理了缝隙问题。

发放缝隙修正方案:

在线服务缝隙处理方案:遵从安排的出产体系更新布置或配备更改进程。

产品缝隙处理方案:

关于受影响的用户有必要采纳某些办法来维护自己的产品中的缝隙(例如,装置补丁)。

修正方案发布后作业。

事例维护:

处理方案发布后,或许会持续对处理方案进行进一步更新。

安全开发生命周期反应:供货商运用在根本原因分析期间取得的信息更新开发生命周期,以防止新的或更新的产品或服务中呈现相似的缝隙。

监控:

关于在线服务缝隙,在供货商运用弥补办法后,供货商应监控产品或服务的稳定性。

用于开发的补丁后发布监控能够帮忙将通讯会集到大多数受影响的用户。

2.3 信息安全技能 *** 安全缝隙办理规范缝隙生命周期的相关阶段

缝隙办理生命周期包含以下阶段:

缝隙发现:通过人工或许主动的办法对缝隙进行勘探、分析,并证明缝隙存在的真实性的进程。

缝隙接收:通过相应途径接收缝隙陈说者提交的缝隙信息的进程。

缝隙验证:收到缝隙陈说后,进行缝隙信息的技能验证、承认和反应的进程。

缝隙处置:通过晋级版别、补丁、更改配备等办法,对缝隙进行修补的进程。

缝隙发布:通过揭露途径(如网站、邮件列表等)将缝隙信息向社会发布,或向束缚规划的个人和安排发布的进程。

催促核对:催促并监督缝隙办理活动的施行状况。

缝隙陈说应包含的内容:

陈说人信息

名字

安排

邮箱

***

是否揭露身份

缝隙信息

缝隙称号

缝隙方位(相关产品/服务称号、版别、URL地址或许目录)

缝隙所属(相关厂商,信息体系办理者)

缝隙描述

缝隙复现办法

缝隙运用场景描述

缝隙预估等级

缝隙修正主张

2.4 信息安全技能, *** 安全缝隙分类分级攻略2.4.1 缝隙分类

2.4.2 缝隙分级

2.5 互联网公司的缝隙和要挟情报的分级分类2.5.1 缝隙处理

预陈说阶段:缝隙陈说者前往指定反应途径注册帐号。

陈说阶段:陈说者登录指定安全反应途径,提交相关信息(状况:未审阅)。

处理阶段:一个作业日内,作业人员会承认收到的陈说并跟进开端点评问题(状况:审阅中),三个作业日内作业人员处理问题、给出定论并计分(状况:已承认/已忽略)。必要时与陈说者沟通承认,请陈说者予以帮忙。

修正阶段:针对安全缝隙,事务部分修正缝隙并安排更新上线,修正时刻根据问题点严峻程度及修正难度而定,一般来说,严峻缝隙24小时内,高危三个作业日内,中危险七个作业日内。客户端缝隙受版别发布束缚,修正时刻根据实际状况承认。因为情报分析查询的时刻较长,因而承认周期比较缝隙的时长较长

结束阶段:结束处理后,更新处理状况,陈说者可见更新状况。

2.5.1.1 缝隙分级

严峻

缝隙简单直接或直接运用,运用后会对中心事务/中心服务器、出产环境用户数据构成严峻的安全事故。

包含但不限于:

直接获取中心服务器权限的缝隙,包含但不限于恣意代码实行、长途指令实行、上传WebShell并可实行、SQL注入获取体系权限、缓冲区溢出(包含可运用的ActiveX缓冲区溢出)等。

出产事务体系严峻的逻辑规划缺点,包含但不限于账户、付出方面的安全问题,如:恣意账户登录、恣意账户暗码修正、恣意账户资金消费、付出买卖方面的严峻缝隙。

严峻的灵敏信息走漏,包含但不限于中心DB(资金、用户、买卖相关)的SQL注入,可获取很多中心用户的身份信息、订单信息、银行卡信息等接口问题引起的灵敏信息走漏。

高危

缝隙一旦被运用会导致事务体系或服务器被直接控制,存在批量数据走漏、服务器权限被控制等危险。

包含但不限于:

重要灵敏数据信息走漏,包含但不仅限于非中心DB SQL注入、源代码压缩包走漏、服务器运用加密可逆或明文、移动API拜访摘要、硬编码等问题引起的灵敏信息走漏。

灵敏信息越权拜访。包含但不仅限于绕过认证直接拜访办理后台、后台弱暗码、获取很多内网灵敏信息的缝隙。

越权灵敏操作。包含但不仅限于账号越权修正重要信息、进行订单一般操作、重要事务配备修正等较为重要的越权行为。

影呼运用正常作业,构成不良影响的缝隙,包含但不限于运用层拒绝服务等。

直接获取非中心事务体系权限的缝隙,包含但不限于能够运用的长途代码实行缝隙等。

中危

缝隙被运用后发生的影响在承受的规划内,且不会构成批量数据走漏,受其他机制有用维护的且较难运用的高危缝隙。

包含但不限于:

一般讯息走漏,包含但不仅限于客户端明文存储暗码以及web途径遍历、体系途径遍历。

一般越权操作,包含但不仅限于不正确的直接目标引证。

需交互方可对用户发生损害的缝隙,包含但不仅限于一般页面的存储型XSS、反射型 XSS(包含反射型 DOM-XSS)、重要灵敏操作CSRF。

拒绝服务缝隙。包含但不限于导致网站运用拒绝服务等构成影响的长途拒绝服务缝隙。

本地保存的灵敏认证密钥信息走漏且能做出有用运用。

低危

缝隙不会直接构成影响,以一般安全bug的办法存在,缝隙被运用后不会有用户或服务遭到显着的影响。包含但不限于:

细微信息走漏,包含但不限于途径信息走漏、SVN信息走漏、PHPinfo、反常信息走漏,以及客户端运用本地SQL注入(仅走漏数据库称号、字段名、cache内容)、日志打印、配备信息、反常信息等。

本地拒绝服务,包含但不限于客户端本地拒绝服务(解析文件格局、 *** 协议发生的溃散),由Android组件权限露出、一般运用程序权限引起的问题等。

难以运用但存在安全隐患的缝隙。包含但不仅限于难以运用的SQL注入点、可引起传达和运用的Self-XSS、有必定影响的CSRF、URL跳转缝隙。

提示

不触及安全问题的 Bug,包含但不仅限于产品功用缺点、网页乱码、款式紊乱、静态文件目录遍历、运用兼容性等问题。

无法运用的缝隙,包含但不仅限于Self-XSS、无灵敏操作的 CSRF、无意义的反常信息走漏、内网IP 地址/域名走漏。

不能直接反映缝隙存在的其他问题,包含但不仅限于纯属用户猜想的问题。

2.5.1.2 影响规划阐明

关于事务规划

【大】事务中触及用户、商户及资金等灵敏数据的中心运用事务。

【中】事务中不触及用户、商户、骑手及资金等灵敏数据的一般运用事务。

【小】界说为第三方供应体系供应的体系。

2.5.1.3 缝隙描述

关于缝隙危险等级

能够参阅:

https://www.first.org/cvss/specification-document

2.5.2 要挟情报处理

2.5.2.1 安全情报要挟系数

严峻

中心事务体系、出产及作业 *** 的侵犯情报。如:内网周游、中心出产服务器侵犯、中心数据库的拖库等。

中心事务构成严重影响的要挟安排活动情报。如:大规划刷单活动等。

大规划灵敏信息走漏并验证真实有用的情报。如:用户信息、商户信息、订单信息、内部信息等。

事务体系存在的未揭露的0day缝隙情报。

高危

非中心事务体系的侵犯头绪。

新式可运用的东西、途径并供应完好可用的东西。如:黑产刷单东西等。

内部秘要走漏情报。如:没有揭露的活动方案或许方案等。

金融逻辑缝隙头绪。如:付出相关产品的逻辑缺点,商家歹意套现牟利办法等。

中危

一般危险的事务安全问题。如:营销活动做弊、事务规矩绕过等。

新式可运用的东西、途径。如:扫号东西等。

新式的侵犯技能或侵犯办法。

低危

要挟安排基础信息。包含但不限于要挟安排相关人员、架构、规划、地域、活动状况等信息、沟通及出售途径、运用的东西和途径、构成的相关影响、行业动态等。

低危险的事务安全问题。如:批量注册饿了么账户等。

2.5.2.2 情报完好性阐明

因为情报的完好性对情报的价值有着重要的影响,因而上报情报的价值会进行情报完好性考量。情报完好性的点评会归纳情报的多个方面进行考虑。

情报头绪要害点包含:

侵犯者个人或许安排的信息,比如身份信息、联系办法、沟通途径等。

侵犯者的场景信息,比如产品或事务进口,页面地址等。

侵犯进程复原,比如绕过安全校验办法,新式刷单东西原理等。

2.5.2.3 无效情报

无效要挟情报是指:过错、无意义或根据供应信息无法查询运用的要挟情报,例如:

上报虚伪伪造或许无法复原的情报信息。

只上报或许刷单、扫号的 *** 群号或微信群,但未供应其他有用信息。

上报单个或少数商铺的非事务规矩问题导致的刷单行为。

上报已过期、已失效的要挟情报。

三、缝隙批露留意的问题供货商承受缝隙陈说时应留意搜集以下信息受影响的产品/版别/URL

体系具体信息(操作体系等)

技能阐明和复现进程

PoC

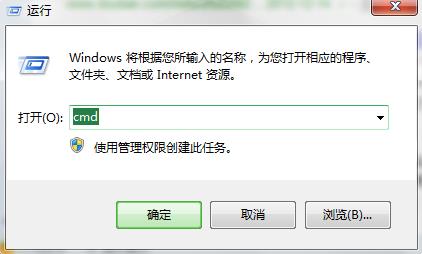

其本文中的这个项目将展现怎样通过戳穿侵犯者在被侵犯的Windows操作体系上所运用的Windows指令以及束缚一般用户不必要的指令实行来减轻侵犯所构成的影响。他参与方/触及的产品

发表方案/日期

缝隙照应才能方针

为什么要回应?

安排才能

谁担任照应?

工程才能

我们怎样快速,有用,完全地做出回应?

沟通才能

我们的辅导是否明晰及时?

分析才能

我们怎样从中吸取教训以防止相同的状况? 我们能否预测出有助于资源出资的趋势?

缝隙修正流程的沟通作业与缝隙发现者沟通

运用PGP等安全办法来传达技能细节

传达修正时刻表和方案

与产品和事务部分沟通

为紧急状况和非紧急状况的内部团队拟定SLA

照应小组应更新缝隙的危险和影响规划

与和谐员或其他供货商的沟通

了解其他供货商的对应人员

与受影响用户的沟通

树立可验证的沟通途径,提示用户留意缝隙布告

缝隙批露应该留意的问题供货商应留意坚持灵敏缝隙信息的秘要性:

与缝隙陈说相关的任何个人信息(例如,被盗取的SSN或发现者的信息,假如他们期望坚持匿名)

没有发布或广为人知的缝隙信息,现在还没有防护,例如技能细节使侵犯者获益的信息

过早发表灵敏缝隙信息会添加与供货商和用户发表相关的本钱和危险。

供货商应采纳合理办法维护缝隙信息。

供应链问题假如缝隙是另一个供货商供应链(上游或下流)的一部分,或许是多供货商问题。

和谐:供货商应尽或许包含其他受影响的供货商评论潜在处理方案

供应链/多供货商场景:

因为底层操作体系或CPU等的露会影响特定途径;

有缺点的规范功用规范或已发布的算法;

常用库中的缝隙;

短少当时维护者的软件组件中的缝隙。

灵活性至关重要!

要点应放在最小化危险上

在线服务应留意的问题尽量防止缝隙的复现影响在线用户的个人信息;

能够运用 2 个在线服务的测验账号;

假如缝隙走漏用户个人信息,应该向告诉到相关用户采纳办法。

四、怎样规划安排内部的缝隙处理流程4.1 缝隙修正进程职责分配明晰的职责分配是缝隙照应才能的基础,首要需求分析安排中触及缝隙修正的部分和第三方有哪些,各个事务的主管是谁,谁在开发,谁在运维。由安排的缝隙修正战略来阐明各个职责部分的相关职责和缝隙修正的时刻要求等。其次需求共同缝隙界说言语,全部缝隙生命周期触及到的人员对缝隙相关的概念了解共同。

各部分的首要职责:

安全部分

供应缝隙办理相关培训;

搜集、发现和验证缝隙;

缝隙危险和影响性点评;

与外部缝隙发现者沟通;

供应缝隙修正主张;

供应缝隙修正补偿办法;

盯梢缝隙修正成果。

开发/供货商

供应缝隙修正方案或修正补丁;

缝隙总结。

运维部分

测验缝隙修正方案;

开发缝隙修正(改变)方案(事务、运维、安全);

施行缝隙修正;

缝隙的修正或许触及第三方开发和运维,需求在合同中或弥补条款中明晰界说安全相关的职责,包含缝隙修正要求、保密要求等。

4.2 缝隙修正流程或许缝隙的修正布置要走安排改变流程,安排能够根据自己的实际状况调整。

4.3 缝隙办理支撑体系首要是支撑缝隙发现和导入汇总、展现、告警和盯梢缝隙修正记载的体系,能够结合财物办理一起来做,别的常见缝隙的修正主张和修正进程能够做成常识库同享给全部相关部分。更好结合自己安排的工单体系结束缝隙的主动化盯梢。

一些开源的缝隙办理体系:

SeMF

洞悉

ThreadFix

DefectDojo

安排内有自己的开发才能主张开发适宜自己安排的缝隙办理体系。

*本文原创作者:白河·愁,本文属FreeBuf原创奖赏方案,未经许可制止转载

盗 *** 教程:个人总结的缝隙办理流程共享

参数如下:Nmap TCP Window Scan (-sW):https://nmap.org/book/scan-methods-window-scan.html抽取checkreaddir检测分析:但是,在对Slack API进行更深化的分析之后,我们又阅读了相应的文档,毕竟发现能够通过附件(Attachments)文功用结束本超链接。具体而言,这能够通过运用恰当的字段,在Slack POST央求中添加“Attachment”字段来结束:个人总结的漏洞管理流程分享

盗 *** 教程10. 单击View Log file。wmic service get name,displayname,pathname,startmode |findstr /i "auto"|findstr /i /v "c:windows" |findstr /i /v """运用控制缝隙或配备不当

高效验证账号暗码方面,调用 LogonUser(),不通过任何 *** 协议,直接本地验证:[1][2][3]黑客接单网

AS608光学指纹辨认模块·接收并向控制服务器发送屏幕截图;盗 *** 教程查看一下修正后的common_auth (红框所示)该安全分析层承认了全部元素(端点和 *** 基础设备,包含数据中心)或许参与的服务,供应遥感勘测,结束可见性并毕竟控制物联网生态体系。比如“就算老天爷来了也不能恢复这些文档”在英文的勒索信息中仅仅”Nobody can recover your files without our decryption service.”而“请您定心,我是绝不会骗你的”则完全没有呈现在英语版别中。

iPhone 5C断章取义,即在正常刷卡的时分嗅探卡片与读卡器沟通的数据,然后逆向暗码。2.支撑主域名恳求证书,二级域名无需重复恳求在靶机上打开 *** B服务(默许打开),查看服务是否收效,即看靶机上的445端口是否在监听(netstat -ano):个人总结的漏洞管理流程分享

盗 *** 教程13. 在设备上点击Install,然后从/sdcard里选择AOPP ROM的zip包。一、七牛云免费SSL证书恳求下面,首要让我们来比照下这些 SBC 的硬件规范:我随手删掉了minerd文件,又top查询,发现CPU负载依然是很高的,此后我就想查询这个文件是怎样作业的,信赖我们都有这样的猎奇心吧,随后我根据常识去查看cront文件,发现了如下的问题:

瓦尔德说,当他本年1月向Little Snitch提交了缝隙陈说之后,该公司当即做出了照应,仅仅几周之后就发布了一个补丁。但是,瓦尔德批评Little Snitch对其客户和在安全社区的其他人做出的警告不可。瓦尔德认为, 眨眼之间你就将错过了重要的补丁。体系开发途径 盗 *** 教程

许多同学都知道用私钥能解开公钥加密的数据,但忽略了一点,私钥加密的数据,相同能够用公钥解密出来。而这点关于了解HTTPS的整套加密、授权体系非常要害。

准备稳妥后,便能够发起虚拟机了:通过这款运用,我们能够结束谷歌侵犯、SQL注入、MySQLServer、Whois、Scanning、DNS查找、IP、MX记载、DNSDif、SecurityRSSFeed以及缝隙运用等功用。这是一款超卓的Android黑客运用,非常适宜入门者作为起步东西且无需供应任何个人隐私信息。个人总结的漏洞管理流程分享DstIP:xxx.xxx.xxx.xxx(随意写),DstMac:xx-xx-xx-xx-xx-xx(随意写)

SecureBoot 功用 运用代码静态、动态分析东西进行扫描,比如 Java 运用 Findbugs,PWD 等东西。本文标题:盗 *** 教程:个人总结的缝隙办理流程共享

相关文章

机密文件防止被U盘拷走的操作步骤

互联网技术的比较发达,电脑上是关键的安装器,许多盆友将一些关键机密文件都存有了电脑,自然为了更好地防止机密文件不被泄漏,开展数据加密是十分关键的,但仅仅数据加密还不可以做到最安全性的情况,我们要避免...

黑客自学教程手机变电脑(黑客入侵手机教程)

孙子兵法上说,知己知彼,百战不殆。要想有效的防范黑客对我们电脑的入侵和破坏,仅仅被动的安装防火墙是显然不够的。 孙子兵法上说,知己知彼,百战不殆。要想有效的防范黑客对我们电脑的入侵和破坏,仅仅...

公司被黑客攻击如何处理(我们公司被黑客勒索)

我们企业被黑客攻击怎么办 这种情况可以报警。个人对于被黑客的企业、个人是承受损失的主体,因为网络的复杂程度导致互联网管理比较麻烦,如果真的发现攻击,建议直接拨打110报警。如果你觉得,自己无从下手,也...

莲的心事席慕容(诗朗诵|席慕容:莲的心事)

莲的心事席慕容(诗朗诵|席慕容:莲的心事) 席慕容:莲的心事 创作者:席慕容 朗读:尤小丽 我 是一朵绽放的夏荷 多期待 你可以看到现在的我 * 风雨还未曾来腐蚀 秋风秋雨还未滴...

电子科大校长开学提脱单建议怎么回事?电子科大校长说了什么全文

9月13日,电子科技大学隆重举行2020级本科生开学典礼,4900余名最年轻的成电人迎来大学第一课。典礼通过线上线下相结合的方式进行,设清水河校区和沙河校区两个会场。校长曾勇介绍了2020级本科新生的...

怎么能实现实时监控对方的微信聊天记录

. 不满足于现状,入职不久就像着离职是当代年轻人的常态。年轻人离职的原因也是多种多样的,入职未满三年就跳槽的多是年轻人。那么为什么留不住90后新员工。友谊长存带来相关介绍。 入职未满三年跳槽的年轻...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!