Discuz! X3.1 刷分系列漏洞

完成任务的链接形如:

home.php?mod=draw&do=view&id=xx

这个地址最终在 source\class\class_task.php 中被处理

约第370行:

function draw($id) {

global $_G;

if(!($this->task = C::t('common_task')->fetch_by_uid($_G['uid'], $id))) {

showmessage('task_nonexistence');

} elseif($this->task['status'] != 0) {

showmessage('task_not_underway');

} elseif($this->task['tasklimits'] && $this->task['achievers'] >= $this->task['tasklimits']) {

return -1;

}

......

之后就是获得任务奖励了

总觉得上面这一段少了些什么判断?我们对比下其他代码

约第473行:

function giveup($id) {

global $_G;

if($_GET['formhash'] != FORMHASH) {

showmessage('undefined_action');

} elseif(!($this->task = C::t('common_task')->fetch_by_uid($_G['uid'], $id))) {

showmessage('task_nonexistence');

} elseif($this->task['status'] != '0') {

showmessage('task_not_underway');

}

这一段是放弃任务的判断,我们看到如果 $this->task['status'] != '0',就是说任务没有开始的时候,是不能放弃任务的。

但是,在上面那段获取任务奖励的代码中,并没有判断任务是否开始,造成了无需领取任务,就可以无限次数获取奖励。

此漏洞还可以用于强行获取由于用户组不符,没有权限领取的任务的奖励。

漏洞详细利用,请见漏洞证明。

漏洞证明:1、新建一个任务,就选择红包类任务吧

2、此时千万不要申请任务,而是进入任务详细页面(完成之后就不能刷了)

home.php?mod=task&do=view&id=2

这样就能看到任务详情了,任务的奖励是 威望+1。

我们把地址改为领取任务奖励

home.php?mod=task&do=draw&id=2

打开这个地址,获得了 威望+1。

不断刷新这个页面,即可不断获得奖励。

修复方案:在 source\class\class_task.php 中的 draw 函数部分,加入任务是否领取的判断

即加上

......

elseif($this->task['status'] != '0') {

showmessage('task_not_underway');

}

这样,再次使用漏洞时,就会提示

相关文章

Crowbar是完全免费的吗?

什么叫Crowbar? Crowbar是怪力进攻专用工具之一,为您出示了一个机遇来操纵递交给Web服务端的內容。它不容易试着明确一个积极主动的答复,如打恰当的登录名或登陆密码组成,只是告诉你出示“标...

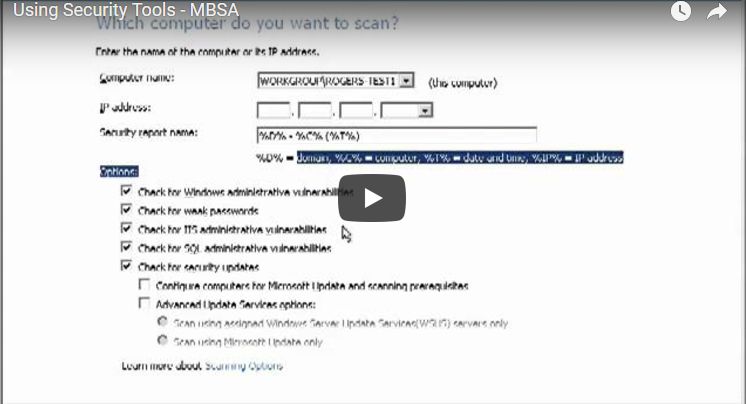

什么叫MBSAMicrosoftBaselineSec

什么叫MBSA? Microsoft Baseline Security Analyzer或一般 称之为MBSA的便于应用的专用工具,可依据Microsoft安全系数提议协助明确电子计算机的安全性情...

3389爆破服务器技术全过程与原理

其实爆破服务器很简单的,也是必学的。 3389是一个远程桌面的端口,很多人为了更方便管理服务器,更新服务器上的资源等,经常会开启3389端口,用nastat-an命令可以查看该端口的开启。对...

扔掉工具,让你飞速学会手工注入

前言: 现在的网络,脚本入侵十分的流行,而脚本注入漏洞更是风靡黑客界。不管是老鸟还是新起步的小菜,都会为它那巨大的威力和灵活多变的招式所着迷! 正是因为注入攻击的流行,使的市面上的注入工具层...

百度快照是如何被黑客篡改的

写本篇文章的目的在于揭露一种黑客作弊的手段,也给那些疏于企业网站安全的站长提一个醒。同时提供一种追找黑客行踪的简单方法。 前几日,我的客户电话说自己的百度排名没有了,查询下竟然...

NJrat木马病毒如何配置?

不久前,有一个事在新浪微博特火的,一名程序猿用了一款姓名叫NJrat的木马病毒反控制了互联网诈骗犯。 用木马病毒来基础学习网络黑客专业知识,会让许多新手有兴趣爱好。 但是许多新手在检测...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!