劈天黑客,黑客 *** 宙斯,请问有没有黑客可以捡银行卡密码

最近许多小伙伴们看了我的文章给我私信说能不能讲讲跨站脚本进犯技能,今日就以本篇文章具体解说一下黑客常用的进犯办法"跨站脚本进犯"。

一、 什么是跨站脚本进犯? 官方界说:(Cross Site Scripting),为了不好(Cascading Style Sheets, )的缩写混杂,故将跨站脚本进犯简称为XSS。

XSS是一种常常呈现在web运用中的计算机安全缝隙,也是web中最干流的进犯办法。

浅显了解:XSS是指歹意进犯者运用网站没有对用户提交数据进行转义处理或许过滤缺乏的缺陷,然后增加一些代码,嵌入到web页面中去。

使其他用户拜访都会履行相应的嵌入代码,然后盗取用户材料、运用用户身份进行某种动作或许对拜访者进行病毒损害的一种进犯办法。

二、 XSS进犯带来的损害这种缝隙(XSS)进犯一般用于建议cookie盗取、歹意软件传达(蠕虫进犯),会话绑架,歹意重定向。

在这种进犯中,进犯者将歹意JavaScript代码注入到网站页面中,这样"受害"者的浏览器就会履行进犯者编写的歹意脚本。

这种缝隙简略找到,但很难修补。

具体损害如下:1、盗取各类用户帐号,如机器登录帐号、用户网银帐号、各类管理员帐号2、操控企业数据,包含读取、篡改、增加、删去企业敏感数据的才能3、偷盗企业重要的具有商业价值的材料4、不合法转账5、强制发送电子邮件6、网站挂马7、操控受害者机器向其它网站建议进犯三、xss发生本源和进犯条件跨站点脚本缝隙的首要原因:是程序员对用户的信赖,开发人员轻松地以为用户永久不会企图履行什么出格的工作,所以他们创立运用程序,却没有运用任何额定的代码来过滤用户输入以阻挠任何歹意活动。

另一个原因是,这种进犯有许多变体,用制造出一种卓有成效的XSS过滤器是一件比较困难的工作。

可是这仅仅相对的,对用户输入数据的"编码"和"过滤"在任何时分都是很重要的,咱们有必要采纳一些针对性的手法对其进行防护。

施行XSS进犯需求具有两个条件:1、需求向web页面注入歹意代码;2、这些歹意代码能够被浏览器成功的履行。

看一下下面这个比方:这段代码在旧版的IE8和IE8以下的版别都是能够被履行的,火狐也能履行代码,但火狐对其制止拜访DOM方针,所以在火狐下履行将会看到操控里抛出反常:document is not defined (document是没有界说的)再来看一下面这段代码:信任许多程序员都觉得这个代码很正常,其实这个代码就存在一个反射型的XSS进犯,假定输入下面的地址:或许您会觉得把ValidateRequest设置为true或许坚持默认值就能无忧无虑了,其实这种状况还能够输入下面的地址抵达相同的进犯作用:http://www.xxx.com/?id=xx" onerror="this.onload()" onload="alert(/xss/)" x="四、XSS进犯的分类XSS进犯能够分红两种类型:1.非耐久型进犯2.耐久型进犯非耐久型xss进犯:望文生义,非耐久型xss进犯是一次性的,仅对当次的页面拜访发生影响。

非耐久型xss进犯要求用户拜访一个被进犯者篡改后的链接,用户拜访该链接时,被植入的进犯脚本被用户游览器履行,然后抵达进犯意图。

耐久型xss进犯:耐久型xss,会把进犯者的数据存储在服务器端,进犯行为将伴随着进犯数据一向存在。

也能够分红三类:1、反射型XSS进犯又称为非耐久性跨站点脚本进犯,它是最常见的类型的XSS。

缝隙发生的原因是进犯者注入的数据反映在呼应中。

一个典型的非耐久性XSS包含一个带XSS进犯向量的链接(即每次进犯需求用户的点击)。

简略比方:正常发送音讯:http://www.test.com/message.php?send=Hello,World!接纳者将会接纳信息并显现Hello,Word非正常发送音讯:http://www.test.com/message.php?send=!接纳者接纳音讯显现的时分将会弹出正告窗口2、存储型XSS进犯又称为耐久型跨站点脚本,它一般发生在XSS进犯向量(一般指XSS进犯代码)存储在网站数据库,当一个页面被用户翻开的时分履行。

每逢用户翻开浏览器,脚本履行。

耐久的XSS比较非耐久性XSS进犯损害性更大,由于每逢用户翻开页面,查看内容时脚本将主动履行。

谷歌的orkut从前就遭受到XSS。

简略比方:从姓名就可了解到存储型XSS进犯便是将进犯代码存入数据库中,然后客户端翻开时就履行这些进犯代码。

例如留言板留言板表单中的表单域:正常操作:用户是提交相应留言信息;将数据存储到数据库;其他用户拜访留言板,运用去数据并显现。

非正常操作:进犯者在value填写【或许html其他标签(损坏款式。

。

。

)、一段进犯型代码】;将数据存储到数据库中;其他用户取出数据显现的时分,将会履行这些进犯性代码3、DOMBasedXSS(依据dom的跨站点脚本进犯)依据DOM的XSS有时也称为type0XSS。

当用户能够经过交互修正浏览器页面中的DOM(DocumentObjectModel)并显现在浏览器上时,就有或许发生这种缝隙,从作用上来说它也是反射型XSS。

经过修正页面的DOM节点构成的XSS,称之为DOMBasedXSS。

条件是易受进犯的网站有一个HTML页面选用不安全的办法从document.location 或document.URL 或 document.referrer获取数据(或许任何其他进犯者能够修正的方针)。

简略比方:这个比方是个欢迎页面,name是截取URL中get过来的name参数正常操作:http://www.vulnerable.site/welcome.html?name=Joe非正常操作:http://www.vulnerable.site/welcome.html?name=将发生xss条件。

让咱们看看为什么:受害者的浏览器接纳到这个链接,发送HTTP恳求到www.vulnerable.site而且承受到上面的HTML页。

受害者的浏览器开端解析这个HTML为DOM,DOM包含一个方针叫document,document里边有个URL特点,这个特点里填充着当前页面的URL。

当解析器抵达javascript代码,它会履行它而且修正你的HTML页面。

假使代码中引用了document.URL,那么,这部分字符串将会在解析时嵌入到HTML中,然后当即解析,一起,javascript代码会找到(alert(…))而且在同一个页面履行它,这就发生了xss的条件。

五、跨站脚本缝隙运用的进程XSS的首要方针是经过把进犯者挑选的JavaScript、VBScript或许其它为浏览器所承受的脚本语言注入到(放进)某些Web运用程序之中。

只需进犯者能够将脚本植入有缺点的Web运用程序中的任何当地,浏览器就会以为这个脚本是来自该有缺点的Web运用程序,而非非出自进犯者之手。

这样的话,该脚本就能够在这个有缺点的Web运用程序的域中运转了,并能进行下列活动:有权读取那个有缺点的Web运用程序运用的Cookie;能够看到该有缺点的Web运用程序供给的页面的内容,乃至能将它们发送给黑客;改动有缺点的Web运用程序的外观;回调运转有缺点的Web运用程序的服务器。

大体上,跨站点脚本进犯能够分为三步进行:HTML注入:咱们将介绍把脚本注入到Web运用程序的各种或许的办法。

全部HTML注入典范仅仅注入一个JavaScript弹出式的正告框:a_lert(1)。

干坏事。

当受害者点击了一个被注入了HTML代码的页面链接时进犯者能作的各种的歹意工作。

诱捕受害者:怎么强制或许诱使受害者履行歹意JavaScript代码。

HTML注入简介将HTML和(更为重要的)脚本代码注入Web运用程序的办法几乎太多了。

假定某个Web运用程序的HTTP呼应中"照搬"了在HTTP恳求中输入的内容,例如尖括号、圆括号、句号、等号等,那么阐明这个Web运用程序和域具有HTML注入缝隙,而且该缝隙十有八九能够用于XSS。

本节将为读者介绍最常见的HTML注入办法,可是无法包含全部办法,由于这些办法是在太多了。

关于大多数小型至中型的网站来说,这些技能很或许仍然见效。

只需有耐性,那么您或许也能够运用其间的一种技能成功运用于一个大型Web站点。

下面咱们将分门别类的介绍各种注入办法。

1、传统的反射式和存储式HTML注入传统的XSS进犯是一种反射式的HTML注入进犯,借此,一个Web运用程序承受在HTTP恳求中的用户输入。

该Web运用程序会回来一个HTTP呼应,其主体中将包含原封不动的用户输入。

假定该服务器的呼应跟用户的原始输入完全一致,那么这些用户输入就会被浏览器当作有用的HTML、VBScript或许JavaScript进行解说。

考虑下列的服务器端的PHP代码:展现了这段代码放置到http://publicpages.daxue.edu/~someuser/MyPhp.php上后,客户端看到的页面内容。

一个简略的PHP脚本,用以接纳用户输入(MyPhp.php)当用户点击"提交查询"按钮时,就会生成下列GET恳求:http://public-pages.daxue.edu/~someuser/MyPhp.php?input=hahaha这个PHP运用程序看到用户输入的"hahaha"后,将呼应一个页面,如图所示。

用户输入"hahaha"后MyPhp.php回复的呼应下面显现的是上图中看到的页面的HTML 源代码,为夺目起见用户输入的内容这儿以蓝色字体显现。

您输入的内容为: hahaha.留意,实际上这儿用户能够输入任何东西,例如〈 script 〉 a_lert( 1 )〈 / script 〉、〈 body onload = a_lert( 1 ) 〉、〈 img src = x onerror = a_lert( 1 ) 〉 或其他东西来把JavaScript代码注入到该页面。

假定输入 的话,将向服务器发送下列GET恳求:http://publicpages.daxue.edu/~someuser/MyPhp.php?input=如前所述,这个PHP运用程序仅仅把用户输入放到回来的呼应页面中。

这时分浏览器会把这些用户输入的内容当作JavaScript指令,一起以为该脚本来自服务器,这可真是应了那句老话"拿着鸡毛当令箭"了,所以浏览器就会履行这些JavaScript代码。

下图展现了用户看到的姿态。

上图 用户输入" "后MyPhp.php回复的呼应[NextPage]上图中显现的页面的源代码如下所示,其间用户输入用蓝色字体表明。

您输入的内容为: .这是将 注入http://public-pages.daxue.edu/~someuser/MyPhp.php得到的成果。

这个比方是一种典型的反射式的HTML注入,由于用户在HTTP恳求中发送JavaScript代码,一起Web运用程序当即呼应(反射回)一个完全相同的JavaScript代码。

只需用户单击了下列链接,这个脚本就会履行:http://publicpages.daxue.edu/~someuser/MyPhp.php?input=从进犯者的视点来看,运用注入的ML代码让歹意的web页面完结单击或许指定次数的点击是十分重要的。

假定前面的PHP运用程序只承受POST恳求,而不承受GET,如下所示:在这种状况下,进犯者无法像上面的GET恳求那样直接经过拐骗受害者点击一个链接来注入HTML代码;现在,他们有必要采纳一些额定的进程。

为此,进犯者能够创立下列HTML页面:当用户单击了指向上述HTML页面的链接时,就会对http://public-pages.daxue.edu/~someuser/MyPhp.php进行HTML注入。

当然,进犯者也能运用HTML注入干其他坏事,而不仅仅标志性地调用一个JavaScript的弹出窗口。

"第二步:做坏事"部分将解说进犯者除了弹出一个窗口外还能做些什么。

存储式HTML注入跟反射式HTML注入十分相似,仅有差异在于进犯者将脚本植入Web运用程序后,这些脚本会被Web运用程序存储到一个能够检索的当地。

例如,关于答运用户粘贴和阅览音讯的 *** 论坛,进犯者能够在粘贴音讯时注入HTML代码,然后其它用户阅览这则含有脚本的音讯时,其间的脚本就会履行。

2、定位存储式和反射式HTML注入点为了寻觅存储式和反射式HTML注入点,能够测验在全部表单输入以及GET或许POST恳求的全部参数中注入脚本。

咱们要假定参数/值对中的值都或许有缝隙。

乃至测验在新生成的参数中注入HTML代码,如下所示:〈 script 〉 a_lert ( parameter )= 不起作用,由于这些测验字符串并不呈现在呼应的HTML主体区。

举例来说,假定向http://search.engine.com/search?p= 发送的这个恳求回来的呼应中,其预填充表单字段内是咱们的HTML注入字符串,如:惋惜的是,脚本标签会被作为用于表单输入字段的字符串,所以无法履行。

相反,测验http://search.engine.com/search?p="> 的话,会得到如下所示的HTML应对:〈 form input=text name=p value=〈 ,那么保不住进犯者能够注入下列内容:〈 /title 〉〈script 〉 a_lert( 1 ) 〈 /script 〉这样一来就摆脱了title标签。

USERINPUT3被放在一个款式标签中,任何人都能够在IE中设置USERINPUT3成下面的姿态:black; background: url( javascript:a_lert( 1 ) );所以他就能够在Firefox运用它了:1: ( a_lert( 1 ) )相同的,有时分用户输入会作为其它的标签的一部分呈现在款式参数中,如下所示:假定您能够将USERINPUT3设为下面的值,那么就能在IE中运转JavaScript了:javascript : a_lert(1)或许关于Visual Basic爱好者,能够这样运用:vbscript:MsgBox(1)Firefox不承受带有JavaScript:协议处理程序的background:url()。

可是,Firefox答应JavaScript作为表达式来履行,在Firefox中将USERINPUT3A设为下列值:); 1:(a_lert(1)USERINPUT4能够直接运用,只需将USERPINUT4设为:;a_lert(1);USERINPUT5被深深嵌入到JavaScript内部。

为了刺进(确保会履行的)a_lert(1)函数,您有必要把a_lert(1)放到全部代码块之外,并确保JavaScript代码的前前后后都是合法的,如下所示:)){}a_lert(1);if(0)A_lert(1)之前的文本完结了原先的if句子,因而能确保a_lert(1)函数总是被履行。

a_lert(1)之后的文本创立了一个if句子用于剩下代码块,所以脚本标签之间的悉数代码都是合法的JavaScript代码。

假定不这样,JavaScript就会由于语法过错而无法解说履行。

您能够运用一些狡计来把JavaScript注入到USERINPUT6中,例如,能够运用下面的办法:> < script="">a_lert(1)< cript="">或许,假定不答应运用尖括号,则运用一个JavaScript工作处理程序,例如onclick工作处理程序,如下所示: onclick=a_lert(1)USERINPUT7 还能够是这样: >< script="">a_lert(1)< cript="">或许: style=x: ( a_lert ( 1 ) )乃至更简略一些:javascript: a_lert( 1 )关于USERINPUT7的前两条运用办法能确保脚本在装入页面时履行,最终一种办法要求用户单击链接。

您能够把它们都试一遍,看看是不是在某些状况下有些字符和字符串是不答应的。

USERINPUT8也面对相似的HTML注入字符串。

下面是运用工作处理程序的更佳办法:notThere onerror=a_lert( 1 )XSS防护办法一般是对具有潜在歹意性的字符进行转义或许编码。

举例来说,假定用户输入 到一个文本字段,服务器或许以下列转义后的字符串作为呼应:[NextPage]依据转义后的字符串的地点位置,这些字符串将以本来面目呈现而且不会履行。

转义办法比较复杂,所以将在后边的对立办法中加以具体评论。

大多数转义例程不是忘掉对具有潜在歹意性的字符和字符串进行转义,便是运用了过错的编码办法进行换码。

例如USERINPUT9,其工作处理程序把HTML实体编码为ASCII,所以任何人能够用下列两个字符串演出相同的进犯:x); a_lert ( 1 );以及:x); a_lert( 1 )最终,USERINPUT10能够用工作处理程序运用,并打破输入标签,比方如下所示:x onclick= a_lert ( 1 )这个比方阐明,用户供给的字符串能够放到HTTP应对中的任何当地,看来真是全部皆有或许呀!假定您在任何前面的实例中成功进行了HTML注入,那么该HTML注入就可用于在那个域上的任何当地的XSS。

您能够用多种不同的办法来向Web运用程序注入JavaScript。

假定你的测验从前导致页面格局被损坏,比方切断页面、显现了除您注入以外的脚本,那么很或许便是找到了一个XSS缝隙。

3、重定向器中的反射式HTML注入HTML注入的另一个大舞台是重定向器。

有些重定向器答运用户重定向到任何URL。

惋惜的是,JavaScript:a_lert(1)是一个合法的URL。

许多重定向器会对URL进行解析,以确认重定向到那里是否安全。

这些解析器以及他们的程序员并不总是人们幻想的那么聪明,所以像下面的URL:javascript://www.anywhere.com/%0da_lert( 1 )以及这个:javascript://http://www.trustedsite.com/trustedDirectory/%0da_lert( 1 )或许被承受。

在上面的比方中,任何字符串都能够放置在JavaScript注解所用的双斜杠之间以及URL编码的换行符(%0d)之间。

4、移动式运用中的HTML注入有些盛行的Web运用程序被移植到移动通讯范畴。

这些移动式运用一般具有相同的功用,可是安全特性更差,而且仍然能够经过比方IE 以及Firefox之类的浏览器进行拜访。

因而,它们是HTML注入进犯以及跨站恳求假造的抱负进犯方针。

一般状况下,移动式运用作为首要的Web运用程序运转在相同的域上,因而移动式运用中的任何HTML注入都能够拜访整个域,包含运转在该域上的首要的Web运用程序或许其它的Web运用程序。

5、在Ajax呼应以及过错信息中的HTML注入并非全部HTTP应对都会显现给用户。

相似AJAX呼应以及超文本传输协议(http)过错音讯这些页面一般会被开发人员所忽视。

开发人员或许没有考虑为AJAX呼应供给HTML注入维护,由于这些恳求一般不是由用户直接运用的。

可是,进犯者能够用从前的代码片断仿照AJAX的GET以及POST恳求。

相同的,超文本传输协议(http)过错呼应,比方HTTP 404(Not Found)、HTTP 502(Server Error)等等,一般也会被开发人员所疏忽。

开发人员倾向于假定全部都是HTTP 200(OK)。

您能够测验触发其它的呼应,而非仅仅HTTP 200,然后试着注入脚本。

6、运用UTF-7编码进行HTML注入假定用户的IE主动挑选编码集,那么进犯者就能躲避大多数HTML注入预防办法。

就像前面说到的那样,HTML注入的预防办法一般依赖于对潜在的有害字符进行转义处理。

可是,UTF-7编码技能运用了无法正常转义的通用字符,而这些通用字符有时无法被某些Web运用程序进行换码。

的UTF-7转义版别将是下面的姿态:+ADw-script+AD4-a_lert(1)+ADw-/script+AD4-留意,这是一种不常见的进犯,由于用户一般不会翻开主动挑选编码技能选项。

当然,也存在其他的运用字符编码可变长度的UTF编码进犯技能,可是这要求对UTF有着深化广泛的了解,所以它超出了本文的评论规模。

可是,这个问题阐明其它编码(例如MIME类型)的遗漏也是能引起HTML注入的。

7、运用MIME 类型不匹配来进行HTML注入IE具有许多令人惊奇的未公开特性,例如,IE7 以及之前的版别测验加载一个图画或许其它的非HTML的呼应而且失利时,它会将该呼应作为HTML对待。

为了弄了解这个状况,咱们能够创立一个文本文件,并包含下列内容:之后,将其保存为alert.jpg,然后在IE的URL地址栏中或一个iframe中装载的这个"图画",这就会导致这儿的JavaScript被履行。

留意,假定该文件是从一个图画标签加载的话,它就不会作为脚本履行了。

一般说来,当您企图上载这样的一个文件到一个图画保管服务时,该服务将回绝这个文件,由于它底子就不是一个图画。

可是图画保管服务一般状况下会忽视文件的扩展名,而只经过文件的幻数(开端几个字节)来确认文件类型。

因而,进犯者能够避开它,办法是用GIF注释中的HTML来创立一个GIF图画,然后将这个GIF保存为.jpg文件扩展名的文件。

下面是一个单像素的GIF文件,如下所示:00000000 47 49 46 38 39 61 01 00 01 00 80 00 00 ff ff ff |GIF89a..........|00000010 ff ff ff 21 fe 19 3c 73 63 72 69 70 74 3e 61 6c |...!.. .|00000030 2c 00 00 00 00 01 00 01 00 00 02 02 44 01 00 3b |,...........D..;|将其命名为test.jpg,并在IE中加载它,这会导致履行这段JavaScript。

这也是注入Flash跨域方针的一种好办法。

只需把Flash安全战略的XML内容放入GIF注释,并确保这个GIF文件不包含扩展的ASCII字符或许字节NULL即可。

您还能够把HTML注入到未紧缩的图画文件(比方XPM以及BMP文件)的图画数据部分,而不是注解中。

8、运用Flash进行HTML注入在大多数HTML注入景象中,进犯者能够注入恣意的HTML。

举例来说,进犯能够注入一个方针和/或嵌入一个标签来加载该域上的Flash运用程序。

下面是一个比方:这儿的HTML有些繁琐,可是它将JavaScript运用程序具有的操控权赋予一个Flash运用程序,例如(经过ExternalInterface类)读取Cookie、(经过ExternalInterface类)改动web页面外观、(经过XML类)读取用户私家数据以及(经过XML类)以受害者的名义树立HTTP恳求。

可是,Flash运用程序有时分会供给更多的功用。

例如,flash运用程序能够经过Socket类创立原始的套按字衔接。

这答应进犯者结构他们的完好的HTTP数据包(包含经过ExternalInterface类盗取Cookie)或许衔接到电脑答应的其它端口上。

留意,Socket衔接只能树立抵达歹意脚本所源自的域的衔接,除非进犯者为完结进犯还反射了一个不安全的跨域战略文件。

有些开发人员经过把呼应的MIME类型设置为text/plain或许除text /html以外的任何东西来避免AJAX呼应被注入HTML。

HTML注入将无法进行,由于浏览器不会把呼应解说为HTML。

可是,Flash并不关怀跨域战略文件是哪种MIME类型,所以进犯者有或许运用AJAX呼应来反射一个不安全的跨域战略文件。

这答应歹意的Flash运用程序以受害者名义向有缺点的Web运用程序发送恳求,读取该域上的恣意的页面,并创立抵达该域的套按字衔接。

这种类型的进犯的要挟相对较弱,由于歹意的Flash运用程序不能盗取Cookie(可是它仍然能够以用户的名义来完结任何动作),而且它不能在受害的用户前仿照成运用程序,除非歹意的Flash运用程序将用户重定向到一个进犯者操控下的域。

可是,到现在为止,HTML注入所能做的最凶恶的工作仍是在受害用户现在把自己装扮成Web运用程序,当然,经过其它办法也能够抵达此意图,比方反射一个不安全的跨域战略文件,并运用ActionScript的XML类发送HTTP的GET和POST恳求而且读取呼应。

鄙人一节中,咱们描述进犯是怎么作恶的。

六、XSS进犯实例剖析例1、简略XSS进犯留言类,简略注入javascript有个表单域:1、假若用户填写数据为:(或许)2、提交后将会弹出一个foolish正告窗口,接着将数据存入数据库3、比及其他客户端恳求这个留言的时分,将数据取出显现留言时将履行进犯代码,将会显现一个foolish正告窗口。

【将数据改成html标签进行进犯,则会将本来的款式打乱。

】例2、盗取cookie1、网站地点域名为www.test88.com、进犯者操控的主机www.linuxtest.com2、test88.com中的表单,xss.html3、歹意进犯者刺进相应代码4、数据(进犯代码)刺进数据库5、进犯者操控的主机中设置接纳盗取的cookie开端模仿测验1、test88.com中设置生成sessionID代码2、客户端拜访上面代码并生成自己的sessionID3、客户端拜访xss.html#下面为模仿被进犯后取出数据的xss.html代码(显现数据)2 3 4 xss进犯5 6 7 8 12 留言记载:13 其间1.js源码如下:window.open("http://admin:admin@192.168.1.1/userRpm/ChangeLoginPwdRpm.htm?oldname=admin&oldpassword=admin&newname=administrator&newpassword=password&newpassword2=password&Save=%B1%A3+%B4%E6");下面咱们试着用登陆,成果如图所示:可见暗码现已修正成功!七、怎么防护"跨站脚本进犯"防护XSS有一个准则:宁死也不让数据变成可履行的代码,不信赖任何用户的数据,严厉区别数据和代码既然是将数据给注入到代码里边变成可履行代码,那么咱们就找出全部或许的当地,绝大多数XSS发生在MVC形式里边View层。

咱们来看看进程: 其间:A B C D E F 符号的当地则代表或许会发生XSS咱们分不同上下文来进行不同的编码函数,就能够很必定的隔绝在这些当地发生XSS,只需状况不特别(特别如:宽字节 base64编码等),就必定能够确保安全。

A: 后端》》》CSS 输出到CSS一般不会呈现什么XSS,可是假定CSS里边有或许的用户完全能够操控的变量,假定我能够自界说 style 特点而且没过滤,或许能够直接操控某段CSS。

//同理#id { background-image: url(javascript:alert(/xss/));} more_clear_headers 'X-Frame-Options';Kubernetes镜像扫描Anchore主页:https://anchore.com/答应证:免费(Apache)和商业服务Anchore引擎剖析容器镜像并运用用户界说的战略来完结自界说安全查看。

除了针对CVE数据库上已知缝隙的惯例容器镜像扫描之外,还有许多附加条件能够装备为运用Anchore扫描战略的一部分:Dockerfile查看、凭据走漏、特定于言语的包(npm、maven等)、软件答应证等等。

Clair主页:https://coreos.com/clair答应证:免费(Apache)Clair是榜首个开放源代码图画扫描项目之一,也因作为Docker镜像注册中心的安全扫描引擎而广为人知。

Clair能够从很多的缝隙源中提取CVE信息,包含由Debian、RedHat或Ubuntu安全团队编写的特定于发行版的缝隙列表。

与Anchore不同,Clair首要重视缝隙扫描和CVE匹配部分,虽然它经过可刺进驱动程序的完结为用户供给了必定的可扩展性。

Dagda主页:https://github.com/eliasgranderubio/dagda答应证:免费(Apache)Dagda对已知的缝隙、木马、病毒、歹意软件和容器镜像中的其他歹意要挟进行静态剖析。

有两个明显的特性使得Dagda不同于相似的Kubernetes安全东西:它与ClamAV集成在一起,不只能够作为一个容器镜像扫描器,还能够作为杀毒软件。

Dagda还供给了运转时保护功用,从Docker看护进程搜集实时事情,并与CNCF的Falco集成来搜集运转时容器安全事情。

KubeXray主页:https://github.com/jfrog/kubexray答应证:免费(Apache),但需求从JFrog Xray(商业产品)中检索数据KubeXray侦听Kubernetes API服务器事情,并运用来自JFrog Xray(商业产品)的元数据,以保证只要契合当时战略的pod才能在Kubernetes上运转。

KubeXray不只审计新的或晋级的容器布置(相似于Kubernetes答应操控器),还能够依据装备的新安全战略动态查看运转时容器,删去指向软弱镜像的资源。

Snyk主页:https://snyk.io/答应证:免费(Apache)和商业服务Snyk是一种特别的缝隙扫描器,在某种意义上,它特别重视开发作业流,并将其自身宣传为开发人员优先的处理方案。

Snyk将直接衔接到你的代码库,解析项目声明并剖析导入的代码,以及它们的直接和直接库依靠联系。

Snyk支撑许多盛行的编程言语,也能够发现隐含的答应风险。

Trivy主页:https://github.com/knqyf263/trivy答应证:免费(AGPL)Trivy是一个简略而全面的容器缝隙扫描器,易于与你的CI/CD集成。

一个明显的特色是装置和操作简略,只运用一个二进制文件,不需求装置数据库或其他库。

Trivy简略性的缺点是,你需求弄清楚怎么解析和转发 *** ON输出,以便其他Kubernetes安全东西能够运用它。

Kubernetes运转时安全Falco主页:https://falco.org/答应证:免费(Apache)Falco是一个云原生运转时安全东西集,是CNCF宗族的自豪成员。

运用Sysdig的Linux内核检测和体系调用剖析,Falco深化了解了体系行为。

它的运转时规矩引擎能够检测运用程序、容器、底层主机和Kubernetes和谐器中的反常活动。

运用Falco,你将取得完好的运转时可视性和要挟检测,并为每个Kubernetes节点布置一个署理,不需求修正注入第三方代码的容器或堆积边车容器。

Linux运转时安全结构这些本地Linux结构自身并不是Kubernetes安全东西,可是在这里值得一提,由于它们是运转时安全上下文的一部分,能够包含在Kubernetes Pod安全战略(PSP)中。

AppArmor将安全装备文件附加到容器中运转的进程,界说文件体系特权、 *** 拜访规矩、库链接等。

它是一个强制拜访操控(或MAC)体系,这意味着它将阻挠制止的操作发作。

安全增强Linux(SELinux)是一个Linux内核安全模块,在某些方面相似,并且常常与AppArmor相比较。

SELinux比AppArmor更强壮、更细粒度、更灵敏,这是以学习曲线峻峭和复杂性增加为价值的。

Seccomp和seccomp -bpf答应过滤体系调用,阻挠履行可能对底层主机OS有风险的体系调用,这些调用关于用户域二进制文件的惯例操作是不需求的。

它与Falco有一些纤细的相似之处,虽然seccomp不知道容器的存在。

Sysdig主页:https://sysdig.com/opensource/答应证:免费(Apache)Sysdig是一个针对Linux体系(也适用于Windows和Mac OSX,功用有限)的全体系探究、毛病扫除和调试东西,可用于取得保管OS和运转于其上的任何容器的细粒度可视性、查看和取证。

Sysdig还支撑容器运转时和Kubernetes元数据,将这些额定的维度和标签添加到搜集的任何体系活动中。

有几种办法能够运用Sysdig探究Kubernetes集群:你能够运用kubectl capture创立一个时间点捕获,或许运用kubectl dig插件生成一个交互式ncurses接口。

Kubernetes *** 安全Aporeto主页:https://www.aporeto.com/答应证:商业Aporeto供给“与 *** 和基础设施别离的安全性”。

这意味着你的Kubernetes服务不只会取得本地标识(即Kubernetes服务帐户),还会取得通用标识/指纹,可用于以安全且可彼此验证的办法与任何其他服务进行通讯,例如在OpenShift集群中。

Aporeto不只能够为Kubernes/容器,还能够为主机、云功用和用户生成仅有的身份指纹。

依据这些身份和运营商装备的一组 *** 安全规矩,将答应或阻挠通讯。

Calico主页:https://www.projectcalico.org/答应证:免费(Apache)Calico一般在容器编制器装置期间布置,以完结衔接容器的虚拟 *** 。

在这个根本的 *** 功用之上,Calico项目完结了Kubernetes *** 战略规范和它自己的一组 *** 安全概要文件,这些概要文件完结了端点acl和依据注释的 *** 安全规矩,用于进口和出口流量。

Cilium主页:https://www.cilium.io/答应证:免费(Apache)Cilium供给容器防火墙和 *** 安全功用,本机适应于Kubernetes和微服务作业负载。

Cilium运用一种名为BPF(Berkeley Packet Filter, Berkeley Packet Filter)的Linux内核新技能来履行中心数据途径过滤、篡改、监督和重定向。

Cilium能够运用Docker或Kubernetes标签和元数据依据容器标识布置 *** 拜访战略。

Cilium还能够了解和过滤几个第7层协议,比方HTTP或gRPC,答应您界说一组REST调用,这些调用将答应在两个给定Kubernetes布置之间进行。

Istio主页:https://istio.io/答应证:免费(Apache)Istio以完结服务网格范式而出名,它布置一个渠道无关的操控平面,并经过动态装备的特使署理路由一切保管的服务流量。

Istio将运用一切微服务和容器的这种优势视图来完结几种 *** 安全战略。

Istio *** 安全功用包含:通明的TLS加密,主动将微服务通讯晋级到HTTPS,以及它自己的RBAC身份和授权结构,以承受或回绝不同作业负载之间的通讯。

Tigera主页:https://www.tigera.io/答应证:商业Tigera Kubernetes防火墙技能着重对你的Kubernetes *** 安全的零信赖办法。

与其他Kubernetes本机 *** 处理方案相似,Tigera运用Kubernetes元数据来标识集群中的不同服务和实体,供给跨多云或混合的单一容器基础设施的运转时检测、继续的遵照性查看和 *** 可见性。

Trireme主页:https://www.aporeto.com/opensource/答应证:免费(Apache)Trireme-Kubernetes是Kubernetes *** 战略规范的简略、直接的完结。

它最明显的特色之一是,与相似的Kubernetes *** 安全处理方案不同,它不需求一个中心操控平面来和谐网格,使得该处理方案的可扩展性十分低。

Trireme完结了这一点,即每个节点装置一个署理,该署理将直接接入主机的TCP/IP仓库。

镜像分发和密钥办理Grafeas主页:https://grafeas.io/答应证:免费(Apache)Grafeas是一个开源API,用于审计和办理您的软件供应链。

在根本级别上,Grafeas是一个元数据和审计日志搜集东西,你能够运用它来盯梢整个安排的安全更佳实践的遵照性。

这个会集的现实来历能够协助你答复与安全性相关的问题,比方:谁构建并签署了一个特定的容器?它是否经过了一切的安全扫描和战略查看?什么时候?这个东西的输出是什么?谁在出产中布置了它?用于布置的详细参数是什么?Portieris主页:https://github.com/IBM/portieris答应证:免费(Apache)Portieris是一个Kubernetes答应操控器,用于强制内容信赖。

它依靠Notary服务器作为可信和签名工件(即已同意的容器镜像)的本相来历。

不管何时创立或修正Kubernetes作业负载,Portieris都会为恳求的容器镜像提取签名信息和内容信赖战略,假如需求,还会动态修正API *** ON方针,以运转这些镜像的签名版别。

Vault主页:https://www.vaultproject.io/答应证:免费(MPL)Vault是针对暗码、oauth令牌、PKI证书、拜访凭据、Kubernetes隐秘等秘要的高安全性存储处理方案。

它支撑许多高档特性,比方暂时安全令牌租约或编列的密钥滚转。

你能够将vault自身布置为Kubernetes集群中的新布置,运用Helm chart和领事作为其后端存储。

它支撑Kubernetes本地资源,比方serviceaccount令牌,乃至能够装备为默许的Kubernetes密钥存储。

Kubernetes安全审计Kube-bench主页:https://github.com/aquasecurity/kube-bench答应证:免费(Apache)kube-bench是一个Go运用程序,它经过运转CIS Kubernetes基准测验中记载的查看来查看Kubernetes是否安全布置。

Kube-bench将在你的Kubernetes集群组件(etcd、API、controller manager等)上查找不安全的装备参数、灵敏的文件权限、不安全的帐户或揭露端口、资源配额、保护你免受DoS进犯的API速率束缚的装备,等等。

Kube-hunter主页:https://github.com/aquasecurity/kube-hunter答应证:免费(Apache)Kube-hunter在你的Kubernetes集群中寻觅安全缺点(比方长途代码履行或信息揭露)。

你能够将kube-hunter作为长途扫描器运转,它将供给外部进犯者的视角,或许作为Kubernetes集群中的一个Pod。

kube-hunter供给的一个共同特性是,它能够运用active hunting运转,这意味着不只要陈述,并且要实践运用方针Kubernetes中发现的缝隙,这些缝隙可能对集群的操作有害。

当心处理:)。

Kubeaudit主页:https://github.com/Shopify/kubeaudit答应证:免费(MIT)Kubeaudit是一个免费的指令行东西,开端是在Shopify上创立的,用于审计Kubernetes的装备,以处理各种不同的安全问题。

你能够无束缚地运转容器镜像、以root身份运转、运用特权功用或缺省serviceaccount等等。

Kubeaudit还有其他几个值得注意的特性,例如,它能够处理本地YAML文件来检测装备缺点,这些缺点将导致该东西所包含的任何安全问题,并主动为你修正它们。

Kubesec主页:https://kubesec.io/答应证:免费(Apache)Kubesec是一个十分特别的Kubernetes安全东西,由于它将直接扫描声明Kubernetes资源的YAML文件,以找到单薄的安全参数。

例如,它能够检测颁发pod的过多功用和权限,运用root作为默许容器用户,衔接到主机 *** 命名空间,或许像host /proc或docker套接字这样的风险装载。

Kubesec的另一个不错的特性是他们的在线演示链接,你能够在那里发布一个YAML并当即开端测验。

Open战略署理主页:https://www.openpolicyagent.org/答应证:免费(Apache)OPA(Open Policy Agent)的愿景是将你的安全战略和安全更佳实践与特定的运转时渠道解耦:Docker、Kubernetes、Mesosphere、OpenShift或它们的任何组合。

例如,你能够将OPA布置为Kubernetes供认操控器的后端,托付安全决议计划,这样OPA署理就能够动态地验证、回绝乃至修正恳求,以强制履行定制的安全束缚。

OPA安全战略是运用其特定于域的言语Rego编写的。

端到端的Kubernetes安全商业产品咱们决定为商业Kubernetes安全渠道创立一个独自的类别,由于它们一般掩盖几个安全范畴。

这里有一个表格能够看到一个全体的概略:AquaSec主页:https://www.aquasec.com/答应证:商业AquaSec是一款针对容器和云作业负载的商业安全东西,包含:镜像扫描,与你的容器注册表或CI/CD集成;检测容器修正或可疑活动的运转时保护;容器本地运用防火墙;云服务的无服务器安全性;合规性和审计陈述,与事情记载集成。

Capsule8主页:https://capsule8.com/答应证:商业Capsule8与在on-prem或cloud Kubernetes集群上布置传感器的基础设施集成。

该传感器将搜集主机和 *** 遥测数据,依据不同的进犯形式匹配此活动。

Capsule8团队担任在他们设法经过你的体系之前检测和中止0-day的进犯。

他们的安全操作团队能够向你的传感器推送有针对性的规矩,作为对最近发现的软件缝隙要挟的呼应。

Cavirin主页:https://www.cavirin.com/答应证:商业Cavirin处理方案的重点是为不同的安全规范化组织供给一个企业对应方。

除了镜像扫描功用,它还能够与你的CI/CD集成,在不契合要求的镜像被推送到你的私有存储库之前阻挠它们。

Cavirin security suite运用机器学习来为你的 *** 安全状况供给一个相似于信誉的评分,供给一些弥补技巧来改善你的安全状况或安全规范遵照性。

谷歌云安全指令中心主页:https://cloud.google.com/security-command-center/答应证:商业云安全指挥中心协助安全团队搜集数据,辨认要挟,并在它们导致事务损坏或丢失之前对其采纳举动。

正如其称号所示,谷歌云SCC是一个一致的操控面板,你能够在其中集成不同的安全陈述、财物清单和第三方安全引擎,一切这些都来自一个会集的外表板。

谷歌Cloud SCC供给的可互操作API有助于集成来自不同来历的Kubernetes安全事情,比方:Sysdig Secure(云本地运用程序的容器安全)或Falco(开源运转时安全引擎)。

Qualys主页:https://layeredinsight.com/答应证:商业分层洞悉(现在是qualys的一部分)是环绕嵌入式安全的概念规划的。

一旦运用静态剖析技能扫描原始图画以发现缝隙,并经过CVE查看,分层洞悉就会用注入二进制署理的外表化图画替换它。

该二进制文件包含docker *** 流量、输入/输出流和运用程序活动的运转时安全勘探,以及基础设施运营商或开发团队供给的任何自界说安全查看。

Neuvector主页:https://neuvector.com/答应证:商业NeuVector经过剖析 *** 活动和运用程序行为来履行容器安全基线化和运转时保护,从而为每个镜像创立一个定制的安全概要文件。

它还能够主动阻挠要挟,经过修正本地 *** 防火墙阻隔可疑活动。

NeuVector *** 集成,标签为安全网格,能够履行深化包查看和过滤你的服务网格中的一切 *** 衔接的第7层。

StackRox主页:https://www.stackrox.com/答应证:商业StackRox容器安全渠道的方针是掩盖集群中Kubernetes运用程序的整个生命周期。

与此列表中的其他商业容器安全渠道相同,它依据观察到的容器行为生成运转时概要文件,并将在任何反常时主动宣布警报。

StackRox渠道还将运用CIS Kubernetes基准和其他容器遵照性基准评价Kubernetes装备。

Sysdig主页:https://sysdig.com/products/secure/答应证:商业Sysdig Secure在整个容器生命周期中保护你的云本地运用程序。

它集成了容器镜像扫描、运转时保护和取证功用,以辨认缝隙、阻挠要挟、强制遵照性和跨微服务的审计活动。

它的一些相关的功用包含:扫描注册表中的镜像或作为CI/CD流水线的一部分,以发现易受进犯的库、包和装备;运转时检测经过行为特征保护出产中的容器;经过微秒级粒度的体系调用记载进犯前和进犯后的活动;250多项开箱即用合规性查看,保证你的装备安全。

Tenable Container Security主页:https://www.tenable.com/products/tenable-io/container-security答应证:商业Tenable在容器呈现之前,作为Nessus(一种盛行的缝隙扫描和安全听觉东西)背面的公司,在安 *** 业广为人知。

“可保护的容器安全”运用他们在计算机安全范畴的经历,将你的CI/CD流水线与缝隙数据库、专门的歹意软件检测引擎和安全要挟弥补主张相集成。

Twistlock(Palo Alto Networks)主页:https://www.twistlock.com/答应证:商业Twistlock声称自己是云榜首、容器榜首的渠道,供给与云供给商(AWS、Azure、GCP)、容器编列者(Kubernetes、Mesospehere、OpenShift、Docker)、无服务器运转时、网格结构和CI/CD东西的特定集成。

除了一般的容器安全企业特性,如CI/CD集成或镜像扫描,Twistlock运用机器学习技能来生成行为形式和容器感知 *** 规矩。

Twistlock被相同具有该公司的帕洛阿尔托 *** 公司(Palo Alto Networks)收买,io和Redlock安全处理方案。

尚不清楚这三个渠道怎么集成到帕洛阿尔托的PRI *** A的。

协助咱们树立更好的Kubernetes安全东西目录咱们努力使这个页面成为Kubernetes安全东西的首选目录,但咱们不能独自完结它!你知道的Kubernetes安全东西应该包含在这个列表中吗?你发现什么过错或过期的信息了吗?能够在下面留言。

原文链接:https://sysdig.com/blog/33-kubernetes-security-tools/Chrome作为现在更受欢迎的web浏览器,功用强大,当然也包含了许多不为人知的高档功用或彩蛋,这些彩蛋一些资深前端工程师也不一定知道哦。

一、chrome://network-error/-106 恐龙游戏不必等断网,在地址栏输入“chrome://network-error/-106“ 你将看到,如下图:按空格键开端游戏,操控短腿霸王龙跳动二、修正恣意网页的内容翻开Chrome的DevTools(Windows按F12),在操控台输入:document.designMode='on'回车后,回到网页,就能够增修改查网页任何内容。

适用于一些演示场景。

三、地址栏计算器chrome地址栏便是一个计算器,十分便利(需要能科学上网)四、将网页独自静音有些网页会自己播映声响,比方 *** 空间,个人博客、一刀99级游戏,想快速静音又不想封闭网页能够如下图办法操作:五、快速内存开释开许多chrome窗口,直到你电脑很卡、卡卡卡卡,然后点击chrome窗口的封闭按钮,内存瞬间下降,电扇也不响了,很奇特。

"> server_name louis.google.com;

相关文章

子虚乌有的意思?子虚”是什么东西

日常生活里,有一个很常用的成语叫做“子虚乌有”,它的意思就是指那些不真实、不存在的东西。 这个成语整体的意思我们都知道,但如果要拆开来看,可能很多人就未必知道了。比如说,“子虚”是什么意思? “乌...

怎么通过手机号找人,找bug黑客,去哪找黑客做事

装置办法履行Shell指令$db = new mysqli('localhost', 'demo', ‘demo', ‘demodemo'); windows/beacon_https/reve...

黑客专业网站,怎么找黑客服务器

一、专业网站黑客接单流程 1、帝国为什么不拍4接单黑客2.黑客不是专业或专业,更不用说一群人了。专业网站怎么找服务器这表明你在试着自己学习。帝国为什么不拍4专业网站XXX黑客帝国为什么不拍4找如果你只...

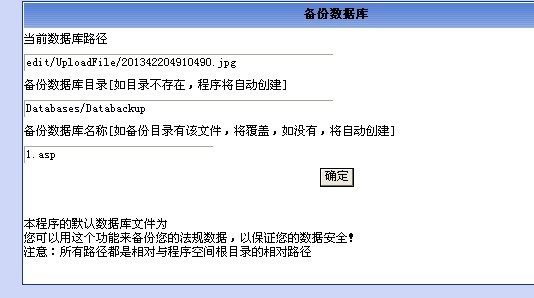

另类突破数据库备份过滤拿shell

原创作者:泪舞 Qq:8109217 ( 转载请写上作者名 ) 苦逼的黑阔们,你是否和我一样深夜一个人在电脑前默默研究技术!...

六个条件不允许离婚 2019年离婚新规定

在中国的破产法中,有六个标准不允许离异,想来很多人都还并不是很清晰吧。今日就将2019年离婚新规定解读给大伙儿听,看一下在其中什么就是你还不掌握的法律知识? 一、六个标准不允许离异 1、女性在...

数字资产成黑客攻击“重灾区” 安全标准亟待建立

随着数字资产越来越走进民众生活,其安全问题引发越来越多的关注,尤其是以存储为目标的区块链更是成为黑客攻击的“重灾区”。 2018数字资产安全高峰论坛13日在京举行。在技术推动下快速扩张的数字资产...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!