怎么恢复通话记录(删除的通话记录怎样恢复)

近二十年来,DNS重绑定(DNS rebinding)攻击一直是讨论的话题。尽管浏览器厂商做出了努力,但仍然无法找到一个能稳定抵御这些攻击的防御系统。据说这类问题八年前就已经被修复了。但是这类攻击通过新的攻击向量再次出现。

总的来说,可以肯定未来的黑客活动将通过多个现有攻击组合形成新的攻击向量。这些新攻击向量的一个很好的例子就是攻击加密货币钱包的DNS重绑定攻击。

在本文中,我们讨论了Princeton(普林斯顿大学)和UC Berkeley(加州大学伯克利分校)关于基于web的方式攻击物联网设备的研究,这些攻击会导致设备被黑客发现、攻击和接管。研究于2018年8月发表。

设备与黑客发现和攻击物联网设备的 ***

研究人员的目标是测试15个物联网设备。这些设备中只有七台有本地HTTP服务器,所以研究的重点放在它们上,它们包括:Google Chromecast、Google Home、一台智能电视、一个智能开关和三个摄像头。

使用的攻击 *** 是:

欺骗受害人,诱导他们访问攻击者控制的网站。

在受害者的本地 *** 上发现物联网设备。

通过基于web的攻击控制设备。

攻击的持续时间

从技术上讲,这不是新的攻击向量。研究报告引用了之前的研究,发现攻击者使用这些攻击向量平均需要一分钟才能获得结果。奇怪的是,一项着名的研究结果

(What You Think You Know About the Web is Wrong)显示,55%的用户花在网站上的时间不超过15秒。看来大多数用户不会受到物联网漏洞的影响。

但是在普林斯顿大学和加州大学伯克利分校的研究中,研究人员明显缩短了攻击的持续时间。研究人员表示使用他们发现的 *** ,可以比之前的研究更快地发现和访问本地 *** 中的设备。但是Chrome除外,因为它缓存DNS请求,如果TTL低于某个阈值,则忽略TTL。需要注意的是,隔离区(DMZ,防火墙内的内部 *** )中的设备通常被认为是安全的,因为用户假设外部是无法访问这些设备的。但是,通过这里描述的攻击,攻击者可以访问受害者内部 *** 中的浏览器。

发现HTTP端点

研究人员通过将这些设备连接到Raspberry Pi的无线接入点来分析这些设备。观察并分析了从设备发送和接收的数据包,以及与每个设备绑定的移动应用发送和接收的数据包。通过分析发现了35个GET请求端点和8个POST请求端点。这些端点用于识别发现阶段中的IP地址。

研究的阶段

研究人员通过两个不同的阶段进行研究,即发现阶段和接入阶段:

发现阶段的目标是在本地 *** 上找到浏览器上包含HTML5元素的物联网设备。

接入阶段的目标是使用DNS重绑定和已发现的IP地址访问HTTP端点。

1. 发现阶段:识别物联网设备

使用WebRTC获取本地IP地址。

通过81端口向IP范围内的所有IP地址发送请求。由于81端口通常不被占用,活动设备将立即响应一个TCP RST数据包。而对于IP范围内的非活动设备,请求数据包将超时。

每个活动IP地址都接收到最初阶段使用HTML5为35个GET端点收集的请求。根据返回的错误消息信息,攻击脚本将识别IP地址是否与七个设备中的任意一个匹配。

研究计划使用三种不同的操作系统(Windows 10、MacOS和Ubuntu)和四种不同的浏览器(Chrome、Firefox、Safari、MicrosoftEdge)。然而只有Chrome和Firefox这两个浏览器适合这项研究。因此不使用Safari和Edge浏览器,因为根据(基于Web的方式对本地物联网设备的发现和控制的攻击):

在Safari上,所有的FETCH请求都超时了,导致攻击脚本将所有IP地址识别为不活动。而在Edge浏览器上,脚本可以使用FETCH请求正确识别活动IP地址,但Edge没有公开详细的HTML5错误消息,所以攻击脚本无法识别Edge上的任何设备。

2. 接入阶段:控制物联网设备

受害者访问攻击者控制的域名(domain.tld),浏览器执行在攻击者站点上找到的恶意JavaScript代码。域名仍然解析为攻击者的服务器IP。

恶意脚本请求domain.tld上的另一个资源,该资源仅存在于攻击者服务器上。

如果受害者的本地DNS缓存仍然解析为攻击者的远程IP,则对/hello.php的请求将返回字符串“hello”,并重复步骤2。

但是如果受害者缓存中的domain.tld过期,则将向攻击者发送新的DNS查询。

最后将返回从发现阶段中获得的本地IP,而不是攻击者的远程IP,/hello.php不会使用字符串“hello”进行响应,而是使用不同的内容,如404错误,它告诉恶意脚本DNS重绑定攻击已经成功。

通过这次攻击,恶意脚本绕过了浏览器同源策略(Same-Origin Policy),并获得了对运行在设备上的Web应用的访问权限。现在攻击者已经可以在Google Chromecast、Google Home、智能电视和智能开关设备上执行重新启动或启动视频/音频文件。

相关文章

外场预约一次的价钱朱影

外场模特预约一次的价钱【朱影】,上海市是一座成功者的集中地,对商业服务女学妹的要求也是较为大的,今日大牌明星兼职模特共享女学妹访梦,年纪合肥市 女 27,婚姻生活:单身,文凭:普通高中,气场:外场模特...

农村低保申请书怎么写?2018年农村低保申请程序

随着国家的相关规定越来越完善,低保的申请也是越来越难,但是对真正需要的农民来说也是可疑的,凡是中国公民,只要其家庭人均收入低于当地城乡居民最低生活保障标准,就可以享受。 申请程序: 1、提出申...

关键词优化公司谁专业?

关键词的优化成功影响到网站SEO的成功与否,因为小伙伴们都是使用关键词搜索自己想要的东西,而使用的关键词就是小伙伴们潜在需求的依据。所以,企业只有把自己网站优化到搜索引擎前几页,才可以获得更多用户的关...

2019干过最认真的事是什么 2019年最认真对待的事

2019就剩下最后几天了,2019这一年发生了太多太多的事情,回想2019年,你最认真做的事情有哪些呢?努力过后结果如何呢?下面友谊长存小编带来:2019干过最认真的事是什么 2019年最认真对待的...

融资租赁会计处理分录(融资租赁保证金会计处理方式)

一、例题:(下附最新政策汇总) 直接融资租赁 1)出租人会计处理 “营改增”后,融资租赁企业开始适用增值税,购买设备的进项税额可以抵扣,应当确认增值税销项税额。目前,各融资租赁企业对于...

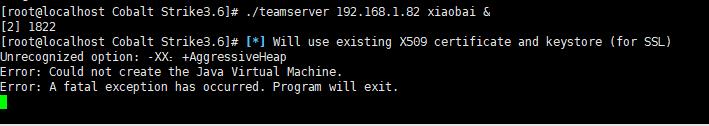

Cobalt Strike实战技巧持久性权限控制姿势

想写这篇文章已经有一段时间了,接触Cobalt Strike的时间并不是很长,一个朋友曾开玩笑的说道Cobalt Strike“是灰鸽子的旗舰版”,CS已经成为我们在做后渗透、权限维持以及内网...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!