黑客零基础入门的客术书(黑客零基础入门)

是不是大家都认为由Python语言入门黑客很难?恰恰相反,由其它编程语言入门也许难度会大一些,但是当黑客遇到Python犹如游鱼得水!黑客与E语言的学习人群大部分都是因为学生时期喜欢炫耀吧。然而Python与E语言都被成为最容易上手的编程语言!所以由Python入门黑客是比较容易的。那么到底有涉及到哪些内容?

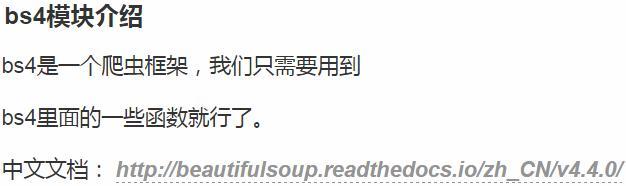

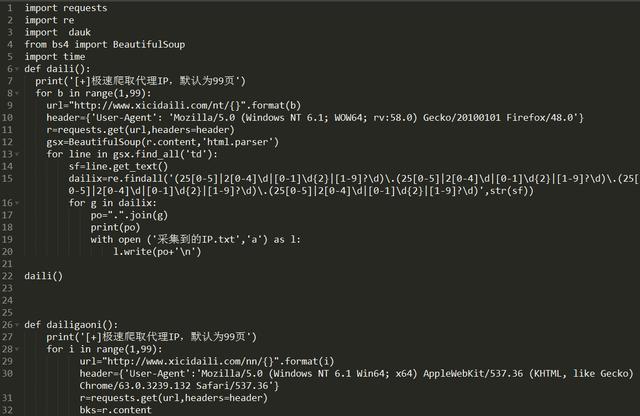

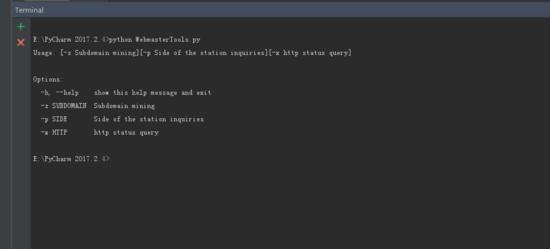

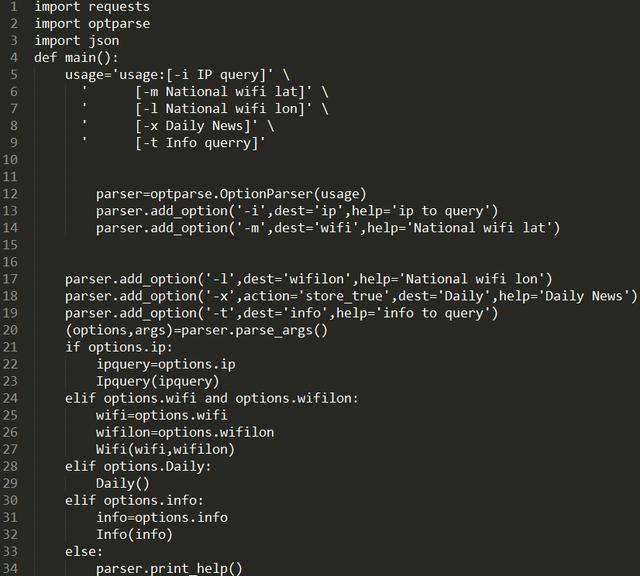

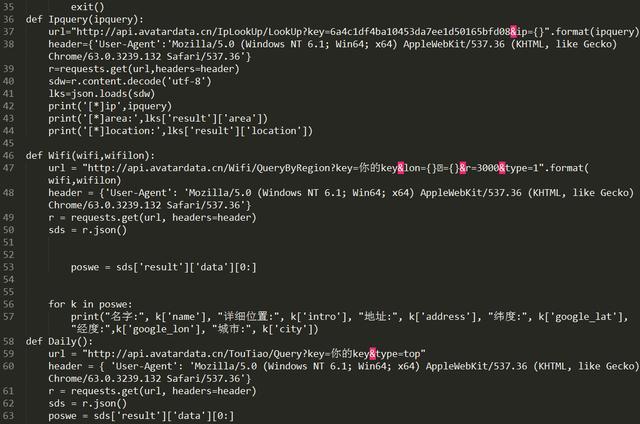

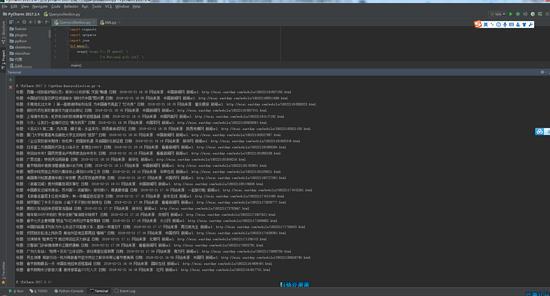

内容预透:Python爬虫、Python dns查询与DNS传输漏洞查询、Python调用最强引擎shodan的API、Python编写解密工具、Python脚本、Python抓包。等等.......

假期看书写脚本!

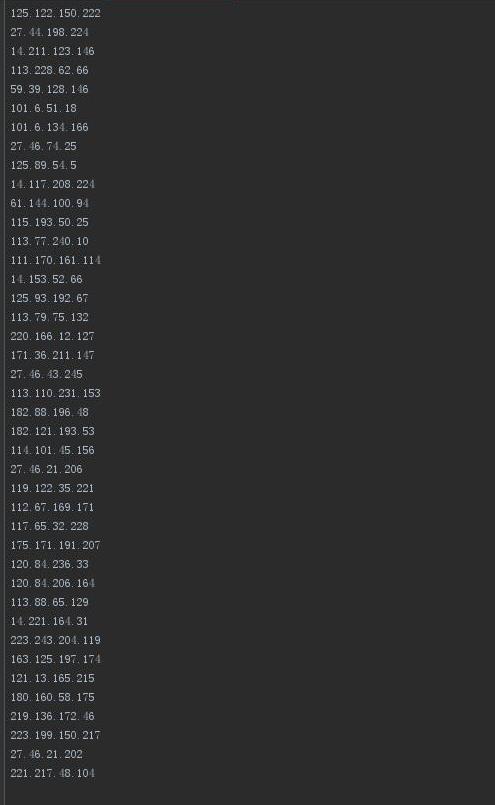

让我们一起看看结果:

王叶、李瑞华等编著的这本《黑客攻防从入门到精通(实战版)》紧紧围绕黑客攻防技术,主要包括从零开始认识黑客,信息的嗅探与扫描,系统漏洞、病毒、木马的入侵与防范,远程控制技术,Q号攻防策略等内容,力求以简单明了的语言向读者清晰讲解并使用户对黑客攻防技术形成系统的了解,从而更好的防范黑客的攻击。

前言

第1章 从零开始认识黑客

1.1 认识黑客

1.1.1 白帽、灰帽和黑帽黑客

1.1.2 黑客、红客、蓝客和骇客

1.2 认识IP地址

1.2.1 IP地址概述

1.2.2 IP地址的分类

1.3 认识端口

1.3.1 端口的分类

1.3.2 查看端口

1.3.3 开启和关闭端口

1.3.4 端口的限制

1.4 黑客常见术语与命令

1.4.1 黑客常见术语

1.4.2 测试物理 *** 的ping命令

1.4.3 查看 *** 连接的netstat命令

1.4.4 工作组和域的net命令

1.4.5 23端口登录的telnet命令

1.4.6 传输协议ftp命令

1.4.7 查看 *** 配置的ipconfig命令

1.5 在计算机中创建虚拟测试环境

1.5.1 安装VMware虚拟机

1.5.2 配置安装好的VMware虚拟机

1.5.3 安装虚拟操作系统

1.5.4 VMware Tools安装

第2章 信息的扫描与嗅探

2.1 扫描的实施与防范

2.1.1 确定扫描目标

2.1.2 扫描服务与端口

2.1.3 FreePortScanner与ScanPort等常见扫描工具

2.1.4 扫描器X-Scan查本机隐患

2.1.5 用SSS扫描器实施扫描

2.1.6 用ProtectX实现扫描的反击与追踪

2.2 嗅探的实现与防范

2.2.1 经典嗅探器Iris

2.2.2 捕获网页内容的艾菲网页侦探

2.2.3 使用影音神探嗅探在线视频地址

2.3 运用工具实现 *** 监控

2.3.1 运用LanSee监控局域网计算机

2.3.2 运用 *** 执法官实现 *** 监控

2.3.3 运用Real Spy Monitor监控 ***

第3章 系统漏洞入侵与防范

3.1 系统漏洞基础知识

3.1.1 系统漏洞概述

3.1.2 Windows XP与Windows 7系统常见漏洞

3.2 Windows服务器系统入侵流程

3.2.1 入侵Windows服务器的流程

3.2.2 NetBios漏洞攻防

3.3 DcomRpc溢出工具

3.3.1 DcomRpc漏洞描述

3.3.2 DcomRpc入侵实战

3.3.3 DcomRpc防范 ***

3.4 用MBSA检测系统漏洞

3.4.1 MBSA的安装设置

3.4.2 检测单台计算机

3.4.3 检测多台计算机

3.5 用Windows Update修复系统漏洞

第4章 病毒入侵与防御

4.1 病毒知识入门

4.1.1 计算机病毒的特点

4.1.2 病毒的基本结构

4.1.3 病毒的工作流程

4.2 *** 简单的病毒

4.2.1 *** Restart 病毒

4.2.2 *** U盘病毒

4.3 VBS代码产生病毒

4.3.1 VBS脚本病毒生成机

4.3.2 VBS脚本病毒刷 *** 聊天屏

4.4 宏病毒与邮件病毒防范

4.4.1 宏病毒的判断 ***

4.4.2 防范与清除宏病毒

4.4.3 全面防御邮件病毒

4.5 全面防范 *** 蠕虫

4.5.1 *** 蠕虫病毒实例分析

4.5.2 *** 蠕虫病毒的全面防范

4.6 使用杀毒软件

4.6.1 用NOD32查杀病毒

4.6.2 瑞星杀毒软件2013

4.6.3 免费的专定防火墙ZoneAlarm

第5章 木马入侵与防御

5.1 认识木马

5.1.1 木马的发展历程

5.1.2 木马的组成

5.1.3 木马的分类

5.2 木马的伪装与生成

5.2.1 木马的伪装手段

5.2.2 使用文件捆绑器

5.2.3 *** 自解压木马

5.2.4 *** CHM木马

5.3 木马的加壳与脱壳

5.3.1 使用ASPack进行加壳

5.3.2 使用北斗程序压缩对木马服务端进行多次加壳

5.3.3 使用PE-Scan检测木马是否加过壳

5.3.4 使用UnASPack进行脱壳

5.4 木马清除软件的使用

5.4.1 用木马清除专家清除木马

5.4.2 用木马清道夫清除木马

5.4.3 在“Windows进程管理器”中管理进程

第6章 入侵检测技术

6.1 入侵检测概述

6.2 基于 *** 的入侵检测系统

6.2.1 包嗅探器和 *** 监视器

6.2.2 包嗅探器和混杂模式

6.2.3 基于 *** 的入侵检测

6.3 基于主机的入侵检测系统

6.4 基于漏洞的入侵检测系统

6.4.1 运用流光进行批量主机扫描

6.4.2 运用流光进行指定漏洞扫描

6.5 萨客嘶入侵检测系统

6.6 Snort入侵检测系统

6.6.1 Snort的系统组成

6.6.2 Snort命令介绍

6.6.3 Snort的工作模式

第7章 *** 与日志清除技术

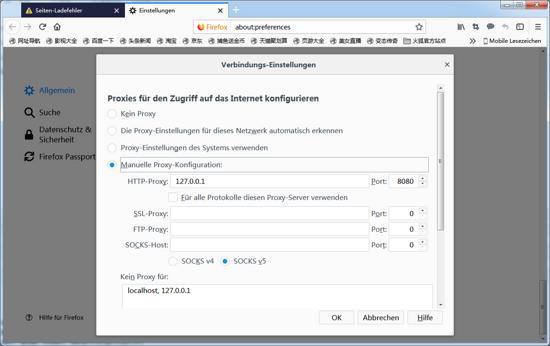

7.1 *** 服务器软件的使用

7.1.1 利用 *** 猎手找 ***

7.1.2 用SocksCap32设置动态 ***

7.1.3 防范远程跳板 *** 攻击

7.2 日志文件的清除

7.2.1 手工清除服务器日志

7.2.2 使用批处理清除远程主机日志

7.2.3 使用清理工具清除日志

第8章 远程控制技术

8.1 认识远程控制

8.1.1 远程控制的技术发展历史

8.1.2 远程控制的工作原理

8.1.3 远程控制的应用

8.2 远程桌面连接与协助

8.2.1 Windows 7系统的远程桌面连接

8.2.2 Windows 7系统远程关机

8.2.3 区别远程桌面与远程协助

8.3 利用任我行软件进行远程控制

8.3.1 配置服务端

8.3.2 通过服务端程序进行远程控制

8.4 用WinShell实现远程控制

8.4.1 配置WinShell

8.4.2 实现远程控制

8.5 实现Serv-U远程控制

8.5.1 下载并安装Serv-U

8.5.2 配置服务端

8.5.3 配置客户端

8.6 用QuickIP进行多点控制

8.6.1 设置QuickIP服务器端

8.6.2 设置QuickIP客户端

8.6.3 实现远程控制

第9章 加密与解密技术

9.1 加密与解密基础知识

9.1.1 认识加密与解密

9.1.2 加密的通信模型

9.2 几种常见文件类型的加密、解密

9.2.1 RAR压缩文件的加密与解密

9.2.2 多媒体文件的加密与解密

9.2.3 光盘的加密与解密

9.2.4 Word文件的加密与解密

9.2.5 宏加密、解密技术

9.2.6 NTFS文件系统加密数据

9.3 加密、解密工具

9.3.1 加密精灵

9.3.2 系统全面加密大师PC Security

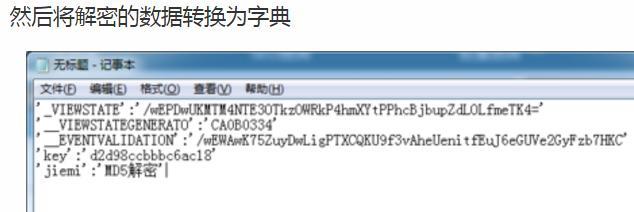

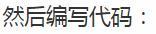

9.3.3 MD5加密解密实例

9.3.4 用“私人磁盘”隐藏大文件

第10章 *** 欺骗与安全防范

10.1 *** 欺骗

10.1.1 利用 *** 钓鱼实现Web欺骗

10.1.2 利用WinArpAttacker实现ARP欺骗

10.1.3 利用 *** 守护神实现DNS欺骗

10.2 邮箱账户欺骗与安全防范

10.2.1 黑客常用的邮箱账户欺骗手段

10.2.2 邮箱账户安全防范

10.3 使用蜜罐KFSensor诱捕黑客

10.3.1 蜜罐概述

10.3.2 蜜罐设置

10.3.3 蜜罐诱捕

10.4 *** 安全防范

10.4.1 *** 监听的防范

10.4.2 金山贝壳ARP防火墙的使用

10.5 加强 *** 支付工具的安全

10.5.1 支付宝的安全防护

10.5.2 财付通的安全防护

第11章 网站攻击与防范

11.1 SQL注入攻击

11.1.1 Domain(明小子)注入工具

11.1.2 啊D注入工具

11.1.3 对SQL注入漏洞的防御

11.2 PHP注入利器ZBSI

11.3 Cookie注入攻击

11.3.1 Cookies欺骗简介

11.3.2 Cookie注入工具

11.4 跨站脚本攻击

11.4.1 简单留言本的跨站漏洞

11.4.2 跨站漏洞的利用

11.4.3 对跨站漏洞的预防措施

第12章 *** 账号攻防策略

12.1 用“ *** 简单盗”盗取 *** 密码

12.1.1 *** 盗号曝光

12.1.2 防范“ *** 简单盗”

12.2 在线破解 *** 号码

12.2.1 在线破解 *** 号码

12.2.2 *** Explorer在线破解及防范

12.3 用密码监听器揪出内鬼

12.3.1 “密码监听器”盗号披露

12.3.2 找出“卧底”拒绝监听

12.4 保护 *** 密码和聊天记录

12.4.1 定期修改 *** 密码

12.4.2 申请 *** 密保

12.4.3 正常查看聊天记录

12.4.4 加密聊天记录

第13章 系统和数据的备份与恢复

13.1 备份与还原操作系统

13.1.1 使用还原点备份与还原系统

13.1.2 使用Ghost备份与还原系统

13.2 备份与还原用户数据

13.2.1 使用驱动精灵备份与还原驱动程序

13.2.2 备份与还原IE浏览器的 收藏夹

13.2.3 备份和还原 *** 聊天记录

13.2.4 备份和还原 *** 自定义表情

13.3 使用恢复工具来恢复误删除的数据

13.3.1 使用Recuva来恢复数据

13.3.2 使用FinalData来恢复数据

13.3.3 使用FinalRecovery来恢复数据

第14章 间谍软件的清除和系统清理

14.1 流氓软件的清除

14.1.1 清理浏览器插件

14.1.2 流氓软件的防范

14.1.3 金山系统清理专家清除恶意软件

14.2 间谍软件防护实战

14.2.1 间谍软件防护概述

14.2.2 用Spy Sweeper清除间谍软件

14.2.3 通过事件查看器抓住间谍

14.2.4 微软反间谍专家Windows Defender使用流程

14.2.5 使用360安全卫士对电脑进行防护

14.3 常见的 *** 安全防护工具

14.3.1 AD-Aware让间谍程序消失无踪

14.3.2 浏览器绑架克星HijackThis

14.3.3 诺盾 *** 安全特警

网站标题

个字符

Hack街-黑客街-黑客技术入门-黑客零基础入门导航- *** 安全爱好者的安全导航 | 黑客

一般不超过80字符

网站关键词

个字符

黑客,黑客街,安全导航,黑客导航,黑客网站,hackjie,hack,白帽子导航,白帽子,技术导航,黑客入门,黑客技术,黑客入门教程,黑客技术教程

一般不超过100字符

网站描述

个字符

黑客街一家做 *** 安全爱好者导航的web安全网站!专注Hack站点收集,为广大 *** 安全爱好者提供网站导航,为小白提供黑客入门网站的安全站点收集

一般不超过200字符

相关文章

黑客在线qq接单便宜(黑客在线接单免费黑客网)

本文目录一览: 1、300408243qq 加上刷单给佣金 其实是骗子 大家不要信 2、大学生“刷单兼职”被骗后求助“黑客”又被骗近万元是怎么回事? 3、常见的免费的黑客网站有什么? 4、...

肉蒲团是什么意思(肉蒲团是指什么意思)

何为“肉蒲团”? 提到这个问题,列位看官可能说那是一部电影,或说是一部3D电影。那我只能说我们都是“同道中人”!但“肉蒲团”的真正含义是什么你可曾思考过?今天我就和大家议一议。 “肉蒲团”出自...

广州市长宁区高端商务接待经纪人预约郑翠柔

广州市长宁区高端商务接待模特经纪人预约【郑翠柔】,上海市是一座成功者的集中地,对商业服务女学妹的要求也是较为大的,今日大牌明星商务共享女学妹访梦,年纪杭州市 男 42,婚姻生活:单身,文凭:大学本科,...

运营商内部人士回应:为何不能永久不清零

前天,中国移动通信、联通、中国电信网另外发布,自2015年10月1日起发布手机上月套餐内容内剩下总流量每月不清零服务项目,即月套餐内容内本月剩下总流量可推迟结转成本至次月末前应用。 朝向手机上月套餐...

亚信安全:2021年勒索病毒导致的财产损失升高50%

2月9日信息,前不久,亚信安全2020年无文件攻击技术性的新式勒索病毒专题讲座数据分析报告宣布公布。汇报强调,2020年勒索病毒导致的立即财产损失达到400亿美金,且被害关键发生了显著转变,从对于本人...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!