手机黑客技术新手入门(手机黑客技术)

黑客的特性一般是:有英文基本、了解常见的黑客专业术语和 *** 信息安全专业术语、能娴熟应用常见的DOS命令和黑客专用工具,还会继续应用流行的计算机语言及其脚本 *** 。

在普遍的黑客社区论坛中,常常会见到肉食鸡、侧门和免杀等词句,这种词句能够 通称为黑客专业术语。除开具备有关的黑客技术性以外,黑客一般还有着TCP/IP、ARP等 *** 层协议专业知识。

而常见DOS命令就是指在DOS自然环境下应用的一些指令,关键包含ping、netstat及其net指令等,利用这种指令能够 完成不一样的作用。比如,应用ping指令能够 获得总体目标计算机的IP地址及其IP地址。黑客专用工具则就是指黑客用于远程控制侵入或是查询总体目标计算机是不是存有系统漏洞的专用工具。比如,应用X-Scan能够 查询总体目标计算机是不是存有系统漏洞,利用EXE捆绑器能够 制做带木马病毒的别的运用程序。

流行计算机语言可分成5类,各自以下。

(1)网页页面开发语言(Web Page Script Languages)

网页页面开发语言便是网页源代码。比如HTML、JavaScript、CSS、ASP、PHP和XML等。

(2)解释型语言(Interpreted Languages)

解释型语言包含Perl、Python、REBOL和Ruby等,也常被称作开发语言,一般被用以和更底层的电脑操作系统沟通交流。这类語言的缺陷是高效率差、源码露出,因而不宜用于开发设计软件项目,一般用以网页服务器中。

(3)复合型語言(Hybrid Languages)

复合型語言的意味着是Java和C#,接近解释型语言和编译型语言中间。

(4)编译型语言(Compiling Languages)

C/C 、JAVA全是编译型语言。

(5)汇编程序(Assembly Languages)

汇编程序是最贴近于硬件配置的語言,但是如今用的人非常少。

【提醒】

程序語言的学习培训次序提议以下。

假如彻底沒有程序工作经验,可依照这一次序:Javascript→解释型语言→复合型語言→编译型语言→选编学习培训。

1.2 黑客基本知识

1.2.1 黑客常见专业术语详细介绍

1.肉食鸡

肉食鸡形容这些能够 随便被黑客操纵的计算机,黑客能够 像实际操作自身的计算机那般来实际操作他们,而不被另一方发现。

2.木马病毒

木马病毒就是指表层上装扮成了一切正常的程序,可是当这种程序运作时,便会获得系统软件的全部操纵管理权限。许多 黑客都热衷应用木马病毒程序来操纵他人的计算机,例如灰鸽子、超级黑洞PcShare等。

3.网页木马

网页木马就是指表层上装扮成一般的网页源代码或者将木马病毒编码插入到一切正常的网页源代码中,当有些人浏览时,网页木马便会利用另一方系统软件或是电脑浏览器的系统漏洞全自动将配备好木马病毒的服务端下载到来访者的计算机上去全自动实行。

4.镜像劫持

镜像劫持就是指在他人的网址文档里边放进网页木马或是是将编码潜进到另一方一切正常的网页源代码里,以使访问者中马。

5.侧门

侧门是一种品牌形象的形容,黑客在利用一些方式 取得成功地操纵了总体目标服务器后,能够 在另一方的系统软件中嵌入特殊的程序,或是是改动一些设定。这种修改从表层上是难以被发觉的,可是黑客却能够 应用相对的程序或是方式 随便地与这台计算机创建联接,再次操纵这台计算机,就好像是黑客悄悄配了一把主人家屋子的锁匙,进而能够 随时随地出入屋子而不被主人家发觉一样。一般,大部分的木马病毒程序都能够被侵略者用語言制做侧门。

6.IPC$

IPC$是共享资源“命名管道”的資源,它是为了更好地让过程中间通讯而对外开放的命名管道,能够 根据认证登录名和登陆密码得到相对的管理权限,在远程访问计算机和查询计算机的资源共享时应用。

7.弱口令

弱口令就是指这些抗压强度不足,非常容易被猜解的动态口令,相近123、abc那样的动态口令(登陆密码)。

8.Shell

Shell是指一种指令软件环境,例如大家按住键盘上的“刚开始键 R”键盘快捷键时出現“运作”提示框,在里面键入“cmd”会出現一个用以运行命令的对话框,这一便是Windows的Shell实行自然环境。

9.WebShell

WebShell便是以ASP、PHP、 *** P或是CGI等网页源代码方式存有的一种指令实行自然环境,还可以将其称之为一种网页页面侧门。

10.外溢

准确地讲,应该是“跨站脚本攻击”,简易表述便是程序对接受的键入数据信息沒有实行合理的检验而造成不正确,不良影响可能是程序奔溃或是是实行 *** 攻击的指令。其大概能够 分成两大类:

①堆外溢;②栈溢出。

11.引入

因为程序员的水准良莠不齐,非常大的一部分运用程序存有安全风险,客户能够 递交一段数据库编码,依据程序回到的結果,得到一些要想的数据信息,这一便是SQL引入。

12.引入点

引入点是能够 推行引入的地区,一般是一个浏览数据库查询的联接。依据引入点数据库查询运作账户的不一样管理权限,所获得的管理权限也会不一样。

13.内部网

内部网通俗化地讲便是局域 *** ,例如网咖、校园宽带、企业内网等都归属于该类。查询IP地址,如果是在下列3个范畴以内得话,就表明我们都是处在内部网当中的:10.0.0.0~10.255.255.255,172.16.0.0~172.31.255.255,192.168.0.0~192.168.255.255。

14.外网地址

外网地址立即连接互联网技术,能够 与互联网技术上的随意一台计算机相互之间浏览。

15.免杀

根据加壳、数据加密、改动特征码和加花指令等技术性来改动程序,使其逃过电脑杀毒软件的杀毒。

16.加壳

利用独特的优化算法,更改EXE可实行程序或是DLL动态性联接库文件的编号(例如完成缩小、数据加密),以做到变小文档容积或是数据加密程序编号,乃至是躲避电脑杀毒软件杀毒的目地。现阶段较常见的壳有UPX、ASPack、PePack、PECompact和UPack等。

17.花指令

花指令是一两句汇编指令,可让选编句子开展一些自动跳转,促使电脑杀毒软件不可以一切正常地分辨病原体文档的结构。通俗化地讲,便是电脑杀毒软件是全身上下按序来搜索病原体的,如果我们把病原体的头和脚错乱部位,电脑杀毒软件就找不着病原体了。

依照传输控制协议/Internet协议书(Transport Control Protocol/Internet Protocol,TCP/IP)的要求,IP地址用二进制来表明,每一个IP地址长32bits,比特计算成字节数便是4个字节数。比如,一个选用二进制方式的IP地址是“00001010000000000000000000000001”,那么长的详细地址大家解决起來会很费力,为了更好地使用方便,IP地址常常被写出十进制的方式,正中间应用标记“.”将其分成不一样的字节数,即用XXX.XXX.XXX.XXX的方式来主要表现,每一组XXX意味着不大于255的10进制数,如192.168.38.6。IP地址的这类表明方式 称之为“点分十进制表示法”,这显而易见比二进制的1或0非常容易记忆力。

这书重点围绕挪动黑客防御进行,在分析移动终端很有可能碰到的风险性及解决方案的另外,务求对其开展简洁明了的解读,使阅读者系统化掌握移动终端的防御力管理体系,并可以能够更好地预防黑客的进攻。本书共分成13章,包含初见黑客 马上去当当购买

iOS由两一部分构成:电脑操作系统和能在iPhone和iPod Touch机器设备上运作原生态程序的技术性。因为iPhone是为移动智能终端而开发设计的,因此 要处理的用户需求就与Mac OS X一些不一样,虽然在更底层的完成上iPhone与Mac OS X共享资源了一些技术性。假如你是一名Mac开发者,你能在iPhone OS中发觉许多 了解的技术性,另外也会注意到iPhone OS的特有之处,例如多接触点插口(Multi-Touch Interface)和 *** 加速器(Accelerometer)。

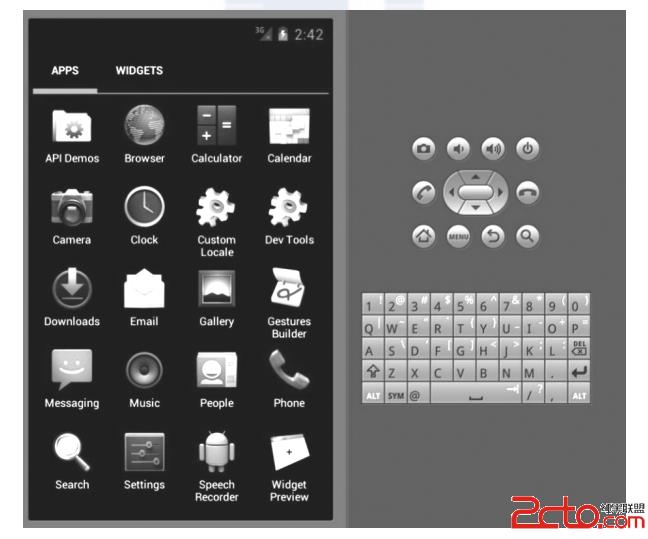

Android是一种以Linux为基本的对外开放源码电脑操作系统,关键运用于便携式机器设备。现阶段并未有统一的中文名字,中国内地地域较多的人应用“Android”或“安致”。Android电脑操作系统最开始由Andy Rubin(儿子·滨逊)开发设计,关键用以手机上,二零零五年被谷歌公司回收投资,并建立对外开放手执机器设备同盟(Open Handset Alliance)来相互产品研发改进Android系统软件并生产制造配用Android的智能化手机上,使其慢慢拓展到平板以及他行业上。Android的关键竞争者是美国苹果公司的iOS及其RIM的BlackBerry OS。

Android 的 Linux Kernel操纵包含安全性(Security)、储存器管理 *** (Memory Management)、程序管理 *** (Process Management)、 *** 堆栈(Network Stack)和驱动器程序实体模型(Driver Model)等。

Android服务平台有5大优点。

1.开放式

Android服务平台的主要优点便是开放式,该服务平台容许一切移动智能终端生产商添加Android同盟。友善的开放式能够 使其有着大量的开发人员。伴随着客户和运用的日渐丰富多彩,一个全新的服务平台也将迅速走向成熟。

开放式针对Android的发展趋势来讲,有益于累积人气值,这儿的人气值包含顾客和生产商。而针对顾客而言,较大的获益更是丰富多彩的软件资源。对外开放的服务平台也会产生更大的市场竞争,如此一来,顾客便可以用更低的价格购买心爱的手机上。

2.摆脱营运商的拘束

过去较长的一段时间内,尤其是在欧洲地区,手机应用程序通常遭受营运商的牵制,应用哪些作用、连接哪些互联网,基本上都受营运商的操纵。从二零一四年iPhone发售以后,客户能够 更为便捷地 *** 连接,营运商的牵制降低。伴随着EDGE、HSDPA这种2G至3G衔接技术性和移动互联网的出現,手机上随便连接互联网已并不是营运商嘴中的笑侃。如果你能够 根据手机上IM手机软件便捷地开展在线聊天时,再回忆以前高价的手机彩信和图铃免费下载业务流程,是否感觉像恶梦一样?

3.丰富多彩的硬件配置挑选

丰富多彩的硬件配置挑选还与Android服务平台的开放式相关。因为Android的开放式,诸多的厂商会发布多种多样稀奇古怪、作用特点各不相同的商品。尽管这种商品在作用上面有差别和特点,但却不容易危害数据库同步,乃至手机软件的适配,如同你以前用NokiaSymbian设计风格的手机上,现改成iPhone的iPhone,也可将Symbian中出色的手机软件送到iPhone上应用,手机联系人等材料也是能够 便捷地迁移,那样是否十分便捷呢?

4.不会受到一切限定的房地产商

Android服务平台给第三方房地产商出示了一个十分广泛、随意的自然环境,使其不会受到各种各样一成不变的阻碍,显而易见,在这里标准下能有多少寓意深远的手机软件问世。但这也是有多面性,对恐怖、暴力行为和色情层面的程序游戏怎样操纵更是交给Android的难点之一。

5.无缝拼接融合的谷歌应用

现如今叱诧风云互联网技术的Google早已有10多年历史时间,从检索猿巨人到全方位的互联网技术渗入,谷歌服务(如地形图、电子邮件和检索等)早已变成联接客户和互联网技术的关键桥梁,而Android服务平台手机上将无缝拼接融合这种出色的谷歌服务。

二0一二年5月22日,微软公司宣布公布手机操作系统Window s Phone 8,Windows Phone 8采用和Windows 8相同的内核。不过,2015年1月22日凌晨1点,微软召开主题为“Window 10,下一篇章”的Windows 10发布会,发布会上提出Windows 10将是一个跨平台的系统,无论手机、平板、笔记本、二合一设备、PC都可以使用。这也就意味着,2010年发布的Windows Phone品牌将正式终结,被统一命名的Windows 10所取代。而Windows Phone系统也将在经历Windows Phone 7、Windows Phone 7.1/7.5/7.8、Windows Phone 8和Windows Phone 8.1后正式谢幕。不过Windows Phone 8和Windows Phone 8.1将继续为用户提供支持,直到各自36个月的生命周期结束。

2012年6月21日,微软正式发布手机操作系统Windows Phone 8,Windows Phone 8采用和Windows 8相同的内核。不过,2015年1月22日凌晨1点,微软召开主题为“Window 10,下一篇章”的Windows 10发布会,发布会上提出Windows 10将是一个跨平台的系统,无论手机、平板、笔记本、二合一设备、PC都可以使用。这也就意味着,2010年发布的Windows Phone品牌将正式终结,被统一命名的Windows 10所取代。而Windows Phone系统也将在经历Windows Phone 7、Windows Phone 7.1/7.5/7.8、Windows Phone 8和Windows Phone 8.1后正式谢幕。不过Windows Phone 8和Windows Phone 8.1将继续为用户提供支持,直到各自36个月的生命周期结束。

本书紧紧围绕移动黑客攻防展开,在剖析移动设备可能遇到的风险及解决办法的同时,力求对其进行简单明了的讲解,使读者系统地了解移动设备的防御体系,并能够更好地防范黑客的攻击。全书共分为13章,包括初识黑客 立即去当当网订购

BlackBerry OS是由Research In Motion(现为BlackBerry)为其智能手机产品BlackBerry开发的专用操作系统。它具有多任务处理能力,并支持特定的输入装置,如滚轮、轨迹球、触摸板以及触摸屏等。

BlackBerry平台最著名的特色莫过于它的邮件处理能力,该平台通过MIDP 1.0以及MIDP 2.0的子集,在与BlackBerry Enterprise Server连接时,以无线的方式激活并与Microsoft Exchange、Lotus Domino或Novell GroupWise同步邮件、任务、日程、备忘录和联系人。

对于计算机受到黑客攻击的类型我们或许有所了解,如今的智能手机已经实现了计算机的大部分功能,因而黑客对智能手机的攻击与计算机也类似,常见的手机攻击类型有蓝牙攻击、拒绝服务攻击、电子邮件攻击及病毒、木马和蠕虫攻击等。

本书紧紧围绕移动黑客攻防展开,在剖析移动设备可能遇到的风险及解决办法的同时,力求对其进行简单明了的讲解,使读者系统地了解移动设备的防御体系,并能够更好地防范黑客的攻击。全书共分为13章,包括初识黑客 立即去当当网订购

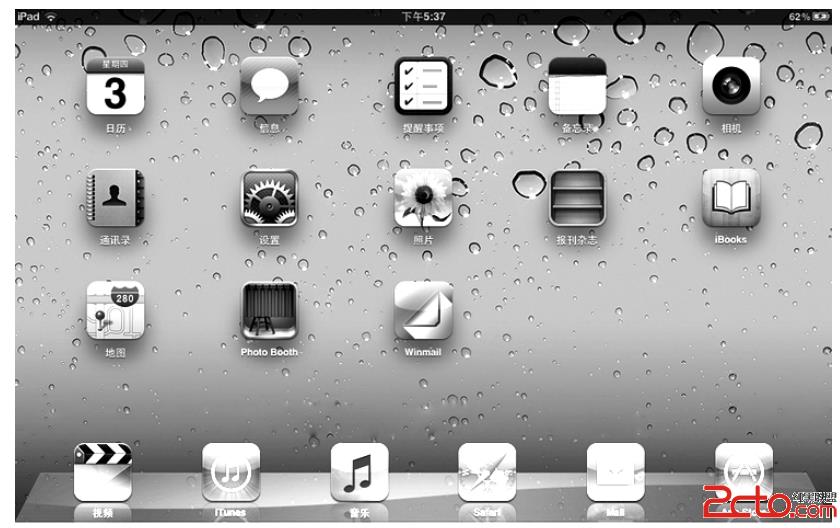

单击屏幕上的应用程序即可启动它,对于iPhone和iPod,是按屏幕下方的Home键可退出程序,对于iPad,可使用五指捏合手势回到主屏幕。在退出第三方应用软件后,相关程序直接就被关闭了,但在iOS及后续版本中,当第三方软件收到了新的信息时,苹果公司的服务器会将这些通知推送至iPhone、iPad或iPod Touch上,也可通过设定来隐藏此类通知。

iOS最早于2007年1月9日的苹果Macworld展览会上公布,随后于同年的6月发布之一版iOS操作系统,当初的名称为“iPhone runs OS X”。

最初,由于没有人了解“iPhone runs OS X”的潜在价值和发展前景,所以没有一家软件公司,也没有一个软件开发者给“iPhone runs OS X”开发软件或者提供软件支持。于是,苹果公司时任CEO斯蒂夫·乔布斯说服各大软件公司以及开发者可以先搭建低成本的 *** 应用程序(Web App)以像iPhone的本地化程序一样测试“iPhone runs OS X”平台。

2007年10月17日,苹果公司发布了之一个本地化iPhone应用程序开发包(SDK),并且计划在同年2月将其发送到每个开发者以及开发商手中。

2008年3月6日,苹果发布了之一个测试版开发包,并且将“iPhone runs OS X”改名为“iPhone OS”。

2008年9月,苹果公司将iPod Touch的系统也换成了“iPhone OS”。

2010年2月27日,苹果公司发布iPad,iPad同样搭载了“iPhone OS”。同年,苹果公司重新设计了“iPhone OS”的系统结构和自带程序。

2010年6月,苹果公司将“iPhone OS”改名为“iOS”,同时还获得了思科iOS的名称授权。

2010年第四季度,苹果公司的iOS占据了全球智能手机操作系统26%的市场份额。

2011年10月4日,苹果公司宣布iOS平台的应用程序已经突破50万个。

2012年2月,应用总量达到552247个,其中游戏应用最多,达到95324个,比重为17.26%;书籍类以60604个排在第二,比重为10.97%;娱乐应用排在第三,总量为56998个,比重为10.32%。

2012年6月,苹果公司在WWDC 2012上宣布了iOS 6,提供了超过200项新功能。

2013年1月29日,苹果公司推出了iOS 6.1正式版的更新。更新内容仍以完善iOS系统为主,对Siri、Pas *** ook等进行了改善,修复了一些iOS 6上存在的Bug等。

2013年3月20日,苹果公司推出iOS 6.1.3更新版,主要修正了iOS 6的越狱漏洞和锁屏密码漏洞。这是iOS 6的最后一次更新。

2013年6月10日,苹果公司在WWDC 2013上发布了iOS 7,几乎重绘了所有的系统App,摒弃了所有的仿实物化设计,整体设计风格转为扁平化。

2014年6月3日,苹果公司在WWDC 2014上发布了iOS 8,并提供了开发者预览版更新。

iOS 8继续沿用了iOS 7扁平化风格,两者的图形界面基本没有什么变化。在功能上有一些改进,下面详细介绍。

1.支持第三方键盘输入

iOS 7不支持第三方键盘,而iOS 8则把这个权限留给了用户,可由用户自由选择是否使用第三方键盘。

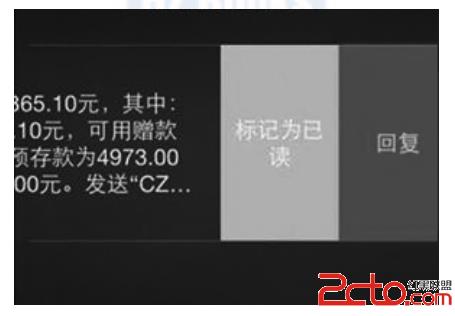

2.短信快捷回复功能

之前的系统收到一条短信时,需要单击打开短信应用界面,才可以进行回复操作,而iOS 8系统中的短信功能有所改进,增加了快捷回复操作功能。

在iOS 8上收到短信时,将通知栏向下滑动。

输入要回复的内容,单击“发送”按钮即可回复信息。

如果在锁屏界面收到短信,向左滑动界面同样可实现快捷回复。

3.语音信息和群组信息功能

在信息中加入了语音短信功能,类似于微信,可以通过iMessage直接发送语音消息或者录音,也可以发送短视频信息。同时加入群组信息功能,用户可以在聊天中增加和移除联系人,以群发短信,更加便捷。

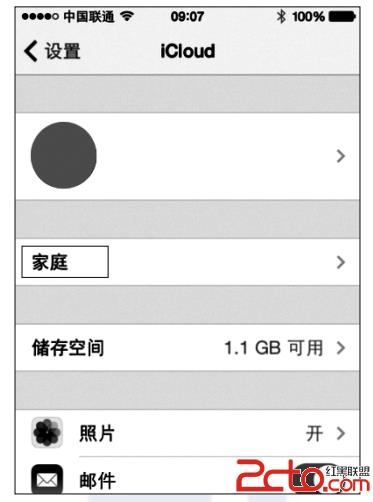

4.家庭分享功能

使用该功能,用户可以与家庭成员分享照片、日历事项、备忘,甚至可以查看其他家庭成员的位置。

5.收集用户健康数据(Healkit)

Healkit是iOS 8全新的主打功能之一,正如传闻Healkit相当于一个可以收集用户健康数据的系统。在Healkit里,用户可以随时查看各种与健康和健身相关的信息,比如血液、心率、水化、血压、营养、血糖、睡眠、呼吸频率、血氧饱和度和体重等。Healkit可作为每位用户健康数据的储存中心,用户需要时可以将其提供给医疗机构。

图中所示为运动步数曲线统计图,可以看到这一天走了752步,0.34km。

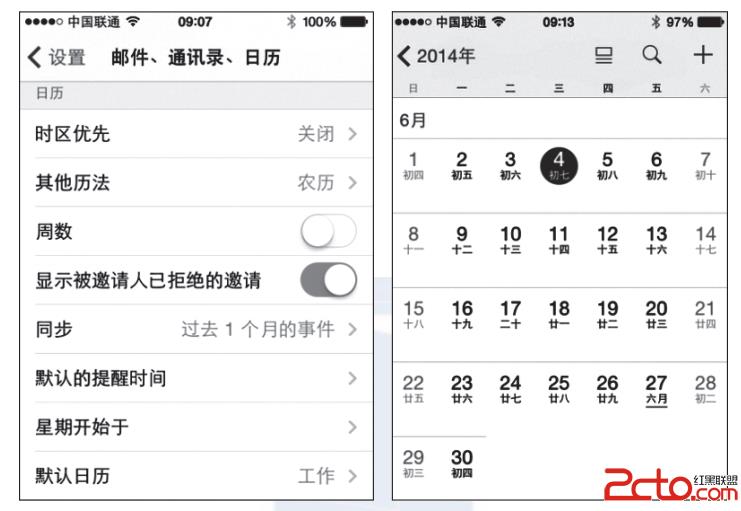

6.在日历中加入农历

打开通用→邮件、通讯录、日历→其他历法→农历,即可添加农历。设置完成后打开日历就能看到农历了。这项功能也算是iOS 8对用户在日历查看方面的特殊满足,实用性也非常高。

2.2 iOS的系统结构与开发语言

2.2.1 iOS的系统结构

iOS的系统结构分为4个层次:核心操作系统(the Core OS Layer)、核心服务层(the Core Services Layer)、媒体层(the Media Layer)以及可轻触层(the Cocoa Touch Layer)。

1)Core OS位于iOS系统架构最下面的一层,是核心操作系统层,它包括内存管理、文件系统、电源管理以及一些其他的操作系统任务。它可以直接和硬件设备进行交互。

2)Core Services是核心服务层,可以通过它来访问iOS的一些服务。

3)Media是媒体层,我们可以通过它在应用程序中使用各种媒体文件,进行音频与视频的录制、图形的绘制以及 *** 基础的动画效果。

4)Cocoa Touch是可触摸层,这一层为应用程序开发提供了各种有用的框架,并且大部分与用户界面有关,从本质上来说,它负责用户在iOS设备上的触摸交互操作。

利用刷机可以全面清理手机内部的软件系统,用户可以不受限制地在各版本中互刷,无须改代码,便可实现版本降级,让手机实现更多的功能或让原有的功能更加完善,同时也可以把机器刷成任意一种语言。对于的手机软件的版本或是水货手机,为了中文化而进行软件升级,也就是把手机里面现存的软件删掉,然后复制更高级别版本的软件。若有更大的自主空间可用于手机DIY,那刷机就不仅是像在线升级那样更新一下手机软件了。

刷机前要注意以下几点:①将iTunes升级到最新版本;②保持设备电量充足;③下载8. X.X固件。

下面详细介绍刷机过程。

1)让设备进入DFU模式。

①按住电源键3秒。

②不要放开电源键,并按住HOME键,两个按键一起按住大约10秒(屏幕会黑掉)。

③松开电源键,继续按着HOME键,持续大约30秒,直至进入DFU模式。

2)下载最新版本的固件。

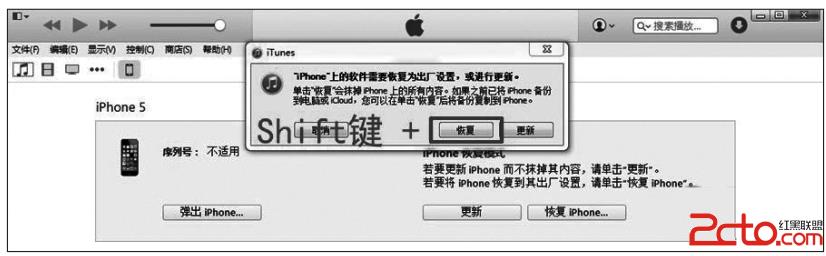

3)打开iTunes,确保自己的iTunes是最新版本,接着界面上会弹出对话框,如下图所示,用户请按住键盘上的键,然后单击“恢复”按钮。

4)选择之前下载好的固件。

5)出现提示对话框“iTunes将抹掉iPhone并将它恢复到iOS 8.X,并将与Apple验证此恢复”,单击“恢复”按钮。

6)等待一段时间,此时勿动数据线,确保正常连接。等待的时间会比较长,直至设备重新开机,进入激活界面为止。

2.4 备份和恢复iPhone/iPad/iPod数据

2.4.1 使用iCloud备份和恢复用户数据

1.使用iCloud备份数据

1)找到iPhone或者iPad上的“设置”,单击打开,然后找到“iCloud”。

2)单击“iCloud”,输入Apple ID帐号和密码。如果没有帐号,可单击下图所标识的“免费获取Apple ID”。

3)输入帐号和密码以后,单击“登录”,系统会提示正在验证。

4)在系统验证完帐号以后,接下来系统会询问我们,是否要把手机上的数据和iCloud合并。单击“合并”按钮,系统会显示“正在储存”。

5)系统提示是否要启用“查找我的iPhone”,单击“好”按钮继续。

6)设置好以后,单击“储存与备份”。

7)系统会显示当前iCloud备份的储存空间。单击下图所标识的“iCloud云备份”,让其处于打开状态。下次在我们充电的时候,并且已经接入无线局域网,设备就会自动进行数据备份了。

8)当然,我们也可以选择手动备份,单击下图红色标识的“立即备份”。如果觉得免费的备份空间不够用的话,可以单击“更改储存空间方案”,选择适合自己的空间付费购买。

2.使用iCloud还原数据

在iPhone刷机或者购买新机激活的时候,会出现如下提示界面,然后选择“从iCloud云备份恢复”即可。

本书紧紧围绕移动黑客攻防展开,在剖析移动设备可能遇到的风险及解决办法的同时,力求对其进行简单明了的讲解,使读者系统地了解移动设备的防御体系,并能够更好地防范黑客的攻击。全书共分为13章,包括初识黑客 立即去当当网订购

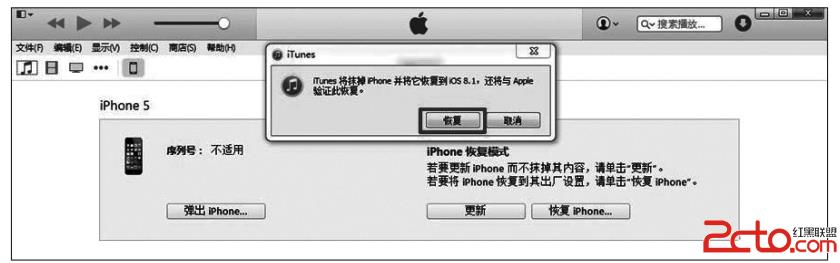

1.使用91助手备份用户数据

在iPhone/iPad/iPod Touch已越狱的前提下,下载并安装PC端91助手。

1)使用数据线将iPhone/iPad链接计算机,打开91助手界面后,将91助手更新到最新版本。

2)在91助手界面中依次单击“我的设备”>“备份还原”>“创建备份”。

3)单击“本地备份”,此时会有联系人、短信、通话记录和图片等内容可供用户选择,勾选需要备份的内容,单击“备份”按钮。

4)此时91助手会自动进行备份,无须进行操作。

5)备份完成。若有显示失败项目,可以单击失败详情查看。

2.使用91助手还原用户数据

1)在91助手界面中依次单击“我的设备”>“备份还原”>“创建备份”。

2)单击“本地还原”,选择备份包后单击“下一步”按钮。

3)勾选需要还原的资料,然后单击“立即还原”按钮。

4)正在还原。此时无须操作,并且不要断开设备。

5)数据还原完成。

iOS越狱是对苹果公司便携装置操作系统iOS进行破解的一种技术手段,用户使用这种技术及软件可以获取到iOS的更高权限,甚至可以进一步解开运营商对手机 *** 的限制。用户越狱完毕之后,可安装App Store以外未经Apple许可的社群软件以及自由软件,甚至自行编译的软件,也可改装操作系统及使用命令行Shell程序。

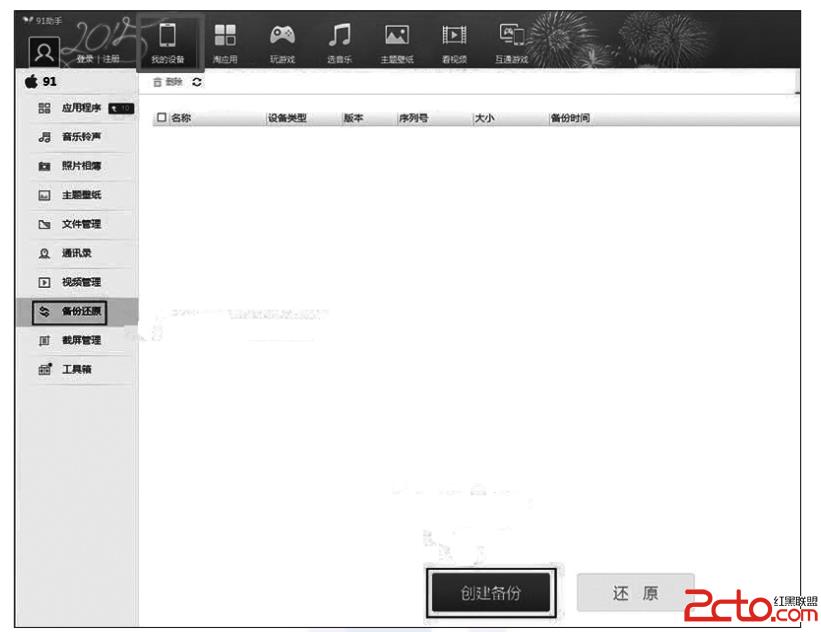

1.越狱前的准备工作

1)备份数据。

在越狱前备份你的iPhone/iPad/iPod数据,以免意外丢失。

2)OTA升级的设备,建议刷机后再越狱。

OTA升级就是让iPhone/iPad/iPod Touch直接联网,通过在“设置”中的“软件更新”直接在线升级固件。OTA直接升级的设备,有可能会导致越狱失败,建议越狱前先使用iTunes刷机,恢复至iOS8.1.X固件。

2.越狱工具下载及开始越狱

有很多越狱工具可供选择,例如Redsn0w、evasi0n、 *** 和PP越狱等。下面将以 *** 越狱工具为例进行介绍。

1)屏幕锁定设定为永不锁定、取消锁屏密码、关闭“查找我的iPhone”。

为避免越狱过程中出现错误,请先按照以下步骤分别设置。

①屏幕锁定设定为永不锁定:“设置”>“通用”>“自动锁定”>“永不”。

②取消锁屏密码:“设置”>“Touch ID与密码”>“关闭密码”。

③关闭查找我的iPhone:“设置”>“iCloud”>关闭“查找我的iPhone”。

④为提高越狱成功率,建议开启飞行模式。

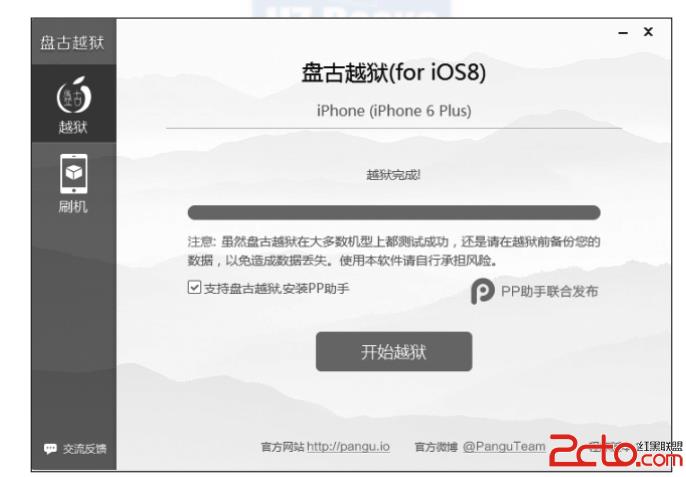

2)使用数据线将iPhone/iPad/iPod Touch设备与计算机连接。双击打开越狱工具,越狱工具自动识别到您的设备后,单击按钮“开始越狱”。

3)新版本工具增加了越狱须知提醒,已做到的用户,单击“已经备份”。

4)设备开始越狱,在此过程中,请勿进行任何操作,只需耐心等待工具提示“越狱完成!”即可。

【提示】

在越狱过程中,设备会进行一次自动重启。

然后会继续提示:“正在越狱”>“一些清理工作”,最后提示“越狱完成!”。

【注意】

如果在此过程中遇到“越狱超时,请重新越狱”的失败提示,你的设备就会处于飞行模式,这时需要重新越狱,单击越狱工具上的按钮“开始越狱”即可。

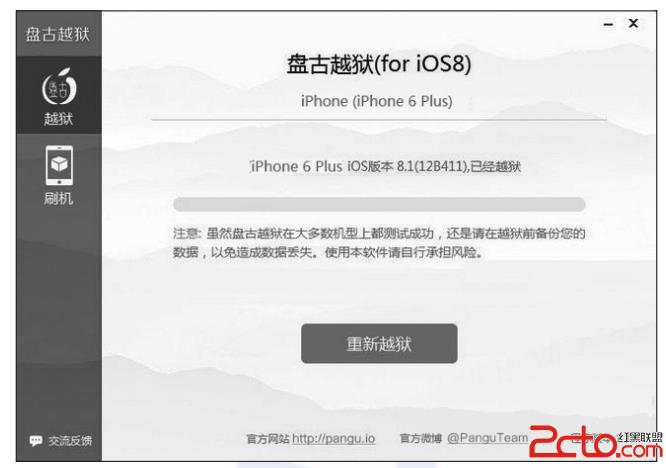

5)越狱完成后,设备会自动重启,越狱工具会识别并用亮色文字提示“已经越狱”。此时已经越狱成功了。

6)当看到苹果设备提示“存储容量几乎已满”,并弹出提示信息,不用担心,单击按钮“完成”即可,不影响正常使用。同时,你可以看到设备界面上有 *** 应用以及已集成的Cydia。

7)这时请保证你的苹果设备连接 *** 正常(即能上网状态),然后打开Cydia,Cydia自动载入一段时间后,设备会自动注销重启。

8)为了保证越狱后设备正常使用,必须手动安装appsync和afc2add补丁,安装过程如下。

①安装afc2add补丁(即Apple File Conduit“2”)。

【注意】

Cydia内置源中就有afc2add补丁,只是它的名字早已被更改为Apple File Conduit “2”,大部分用户在刚越狱后都找不到Apple File Conduit “2”,原因是Cydia内置源中还未加载插件与补丁。

请按照以下步骤进行加载操作:打开Cydia,依次单击“软件源”>左上角“刷新”>等待内置源插件补丁完全加载完毕>然后再进入“搜索”中找到补丁Apple File Conduit “2”>单击右上角“安装”按钮>右上角“确认”按钮>“重启SpringBoard”。

②添加91源安装appsync补丁。

打开Cydia,依次单击“软件源”>“编辑”>“添加”>输入源地址“>单击“添加源”>等待数据自动加载更新>单击“回到Cydia”。

添加完源地址后,直接进入91源内安装appsync补丁,具体操作步骤为:单击进入91源,进入“破解”分类中找到“appsync for ios8 beta5”,单击右上角的“安装”按钮,再单击右上角“确认”按钮,Cydia就会自动安装好appsync补丁,安装完成后,请务必重启设备使其生效。

9)此时您的设备已经真正完美越狱了。

10)最后建议,越狱后的用户应立即修改OpenSSH密码,可通过 *** 应用里提供的小工具来修改。具体操作:打开 *** 应用>小工具>修改OpenSSH密码里“修改密码”>可选择随机生成,也可以输入自定义密码,然后单击右上角保存即可。

2.6 针对iOS系统的攻击曝光

2.6.1 iKee攻击与防范

1.iKee攻击曝光

iPhone在越狱后会破坏设备的整体安全架构,主要因为越狱后的系统禁用了代码签名机制,而且允许安装软件,其中关键是运行了未签名代码,从而扩大了受攻击面,为设备增加了系统实用程序(比如Shell),允许安装以root用户权限运行的应用。而关闭了代码签名机制,也就关掉了强有力的DEP。也就是说,ROP有效载荷可以禁用DEP,并在越狱过的设备上写入和执行shellcode。最后,新的未签名应用是不受任何限制的。因此,越狱基本上会关闭iPhone的所有安全机制,而不只是代码签名。

因此,越狱过的iPhone会成为漏洞攻击的目标也就不足为奇了。iKee蠕虫(又名Dutch ransom、iPhone/Privacy.A或Duh/iKee.B)就是利用了很多用户为iPhone越狱后安装了SSH服务器却没有修改默认root密码这一事实。这意味着任何连接到这种设备的人都能用root权限远程控制这些设备。有了这些条件,编写蠕虫就不是什么难事了。

2009年11月,之一个攻击iOS的蠕虫病毒被检测到,这种病毒就是iKee,它扫描到分配给荷兰和澳大利亚的电信运营商的IP块后就会自动运行,扫描的逻辑直截了当:当设备开启了TCP 22端口(SSH),并尝试使用默认证书“root”和“alpine”(越狱iPhone中最常见的默认账户)进行登录。

该蠕虫的变种(如iKee.A)在登录之后会执行一些基本操作,如关闭用户访问的SSH服务器、改变手机的墙纸,以及将蠕虫二进制代码复制到设备本地。此时,被感染的设备就可以用来扫描和感染其他设备。像iKee.B之类的后续变种引入了类似僵尸 *** 的功能,通过命令和控制信道来远程控制被感染的设备。

下图所示为被iKee感染的设备,墙纸被设置成了20世纪80年代英国流行歌手Rick Astley的照片。

2.针对iKee蠕虫/SSH的默认证书攻击的防范

发生iKee蠕虫的主要原因就是错误配置的越狱iPhone连接到了 *** 中。之一个防范此类攻击的措施就是,不要越狱你的iPhone。如果必须要越狱,也要在安装SSH后马上修改越狱设备上的默认证书,即登录账户和口令,并确保只连接到可信任的 *** 。另外,像SSH之类的 *** 服务只有当有需要的时候才应开启。另一个措施是:可以安装如SBSetting之类的实用工具,其中,SpringBoard可以用来快速开启或关闭像SSH之类的功能。对于一般的越狱设备来说,只要有可能,必须确保设备更新为对应iOS的最新越狱版本,同时及时安装由越狱社区提供的针对漏洞的补丁。

1.中间人攻击的定义

中间人攻击(Man-in-the-Middle Attack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在 *** 连接中的两台通信计算机之间,这台计算机就称为“中间人”。入侵者把这台计算机模拟一台或两台原始计算机,使“中间人”能够与原始计算机建立活动连接并允许其读取或修改传递的信息,然而两个原始计算机用户却认为他们是在互相通信。通常,这种“拦截数据——修改数据——发送数据”的过程就被称为“会话劫持”。

2.中间人攻击的常见攻击手法

(1)DNS欺骗

攻击者通过入侵DNS服务器、控制路由器等 *** 把受害者要访问的目标机器域名对应的IP解析为攻击者所控制的机器,这样受害者原本要发送给目标机器的数据就发到了攻击者的机器上,这时攻击者就可以监听,甚至修改数据,从而收集到大量的信息。

(2)ARP缓存中毒攻击

ARP缓存中毒利用了ARP协议不安全的本质。ARP协议有别于其他协议,例如DNS协议可以配置为仅接受安全动态更新,而使用ARP的设备则可以接受任何时间的更新。这意味着任何机器都可以向另一台主机发送ARP回复数据包,并迫使主机更新其ARP缓存。发送ARP回复而没有生成请求时,被称为无效ARP。当恶意攻击者以这种方式放置一些无效ARP时,用户就会认为他们正在与另一用户通信,而实际上是与窃取信息的攻击者通信。

(3)会话劫持

会话劫持是一种结合了嗅探以及欺骗技术在内的攻击手段。广义上说,会话劫持就是在一次正常的通信过程中,攻击者作为第三方参与到其中,或者是在数据里加入其他信息,甚至将双方的通信模式暗中改变,即使直接联系变成有攻击者参与的联系。

简单地说,就是攻击者把自己插入到受害者和目标机器之间,并设法让受害者和目标机器之间的数据通道变为受害者和目标机器之间存在一个看起来像“中转站”的 *** 机器(攻击者的机器)的数据通道,从而干涉两台机器之间的数据传输,例如监听敏感数据、替换数据等。由于攻击者已经介入其中,他能轻易知道双方传输的数据内容,还能根据自己的意愿去左右它。这个“中转站”可以是逻辑上的,也可以是物理上的,关键在于它能否获取到通信双方的数据。常见的会话劫持攻击方式有:HTTP会话劫持、HTTPS会话劫持和 *** B会话劫持。

3.FOCUS 11的中间人攻击

2011年10月,在拉斯维加斯举办的McAfee FOCUS11会议上,Stuart McAfee和McAfee TRACE团队演示了一系列入侵,包括针对iPad的现场入侵。

执行攻击的具体过程是,为MacBook Pro计算机安装和设置两个无线网卡,然后配置其中一个网卡来作为恶意无线接入点(WAP)。这个无线接入点被分配了一个SSID,这个SSID类似于会议中合法的无线接入点SSID。这样做是为了说明用户很容易连接到恶意的无线接入点上。

然后配置桌面系统将所有来自那个恶意无线接入点的通信数据流转发到一个合法的无线接入点。这使得在桌面计算机系统上运行的工具具有了中间人通信数据流的接收和转发能力——接收或转发来自iPad的通信数据流。据Trustware SpiderLab的报道,为了让这一切更有趣,演示中还利用了CVE-2011-0228 X.509证书链验证的漏洞,为SSL连接的中间人提供了证书支持。

上述设置完成后,就用iPad来浏览Gmail(在SSL协议层上)。Gmail被加载到了iPad的浏览器中,不过邮件中增加了点东西,即iframe中含有一个指向PDF文件的链接,该文件可以用来悄悄地获取设备的root权限。加载的PDF与JBME 3.0 PDF相似,但经过了修改,以避免改变SpringBoard的外观,如增加Cydia图标。然后使用该PDF来加载自定义的freeze.tar.xz文件,其中包含越狱后需要的文件以及在设备上安装SSH和VNC所需要的相应软件包。

许多人都有这样的印象,即iPhone或iPad这样的设备对各种攻击都是免疫的。这个入侵演示改变了人们这种错误的观点,因为获取iOS设备的非授权访问也是完全可能的。

这种入侵综合利用了几种漏洞攻击技术:客户端漏洞的JBME 3.0攻击技术、SSH证书验证漏洞的攻击技术和基于局域网的攻击技术。这表明了不仅iOS可以被入侵,而且可以使用多种 *** 入侵。但是,攻击iOS也不是一次就能搞定的,需要利用多个漏洞发起的复杂攻击。

4.针对FOCUS 11的防范

FOCUS 11攻击利用了一组漏洞和一个恶意的无线接入点,获取受影响设备的非授权访问权限。这是操作系统的基本组件被颠覆的事实,所以找到技术上能够抵御此类攻击的防范 *** 非常困难。

防范此类攻击的之一步是更新你的设备至最新版本。另一个简单的 *** 就是在无线 *** 设置中开启“询问是否加入 *** ”,如下图所示。对于一直加入的 *** 依然可以自动加入,但是在加入新的未知 *** 前用户会被询问,只有在我们同意时才会加入,从而有效避免加入到恶意 *** 中。FOCUS 11攻击使用了一个看似友好的无线 *** 名,然而却是个恶意 *** 。所以,平日里更好不要连接到未知的无线 *** 中。

InstaStock表面上允许用户实时跟踪股票报价,据报道有数百个用户下载了这个应用程序。而InstaStock中隐藏的逻辑被用来利用iOS中的一个“零天”漏洞,该漏洞允许应用新程序加载并执行未签名的代码,由于存在的iOS的运行代码签名验证,这本来是不可能发生的。然而,在iOS 4.3中,苹果公司引入了使InstaStock能够实现其所必需的功能。在iOS 4.3中,苹果公司引入了在一些特殊情况下可以执行未签名代码的能力。理论上,该功能只对Mobile Safari开放,并只能用于开启JavaScript的即时编译。后来的结果显示,该功能实现上的一个错误导致该功能对所有应用程序都是开放的,而不仅仅只对Mobile Safari开放。该漏洞后来归档为CVE-2011-3442,它使InstaStock应用程序能够使用特定的一组标志调用mmap系统,从而获得了避开代码签名验证的能力。有了执行未签名代码的功能,InstaStock应用程序能够回连到一个命令和控制服务器,来接收并执行命令,执行从“被感染”设备中获取联系人信息等类型的活动。

1.具有漏洞的应用程序

2010年,一个现在归档为CVE-2010-2913的漏洞被报出来,它影响了Citi Mobile应用程序的2.0.2及其以下版本。这个报道的大意是应用程序将与银行相关的敏感信息存储在设备本地,如果设备被远程攻击,或者设备丢失、被偷,那么敏感信息就可能在设备中被抽取。这一漏洞并未提供远程访问,严重性相对较轻,但却恰好说明针对iOS的第三方应用程序像桌面计算机系统对应的软件一样,只要安全相关的设计存在疏忽,就会受到攻击。

另外一个第三方应用程序的漏洞,现在归档为CVE-2011-4211,在2010年11月被报道出来:PayPal应用程序受到了一个X.509证书验证问题的影响。事实上,该应用程序并没有验证服务器主机名的值是否与为建立SSL连接而收到的X.509服务器验证书的主题字段中的值相匹配。这个漏洞允许一个具有局域网访问权限的攻击者成为中间人,从而获取或修改经由PayPal应用程序的通信数据。该漏洞比Citi Mobile漏洞更严重,因为它允许在没有控制应用程序或设备的前提下,通过局域网访问来利用这个漏洞。然而,这个漏洞的利用需要获取对局域网的访问权,这使得该漏洞在实际中的利用变得十分困难。

在2011年9月,一个跨站脚本攻击漏洞影响了Skype应用程序的3.0.1及其以下版本。

该漏洞通过把JavaScript代码嵌入到发送给用户的消息中的“全名”域内,使攻击者能够访问Skype应用程序用户的文件系统。一旦接收到一条这样的消息,嵌入的JavaScript脚本就会被执行,如果再与处理URI机制的问题相结合,就可以允许攻击者获取用户的文件。例如联系人数据库,并传输该文件到远程系统。从某种情况来看,该漏洞是相当有意思的,因为它是第三方应用程序在不需要获取局域网访问或设备物理访问的情况下也会被远程利用的之一个实例。

2012年4月,iOS上的包括Facebook以及Dropbox在内的几款流行软件受到漏洞的影响,并且导致用于身份验证的数据段保存在本地设备上,并缺乏更多的安全措施。攻击者可以通过一个应用(如iE)来入侵设备,浏览设备的文件系统和复制文件。这种攻击方式已经被证实。之后,攻击者还可以将文件复制到另一设备上,并且通过“借来”的证书登录。

2012年11月,iOS上的Instagram应用程序的3.1.2版本受到了一个信息泄露漏洞的影响。这个漏洞允许对设备 *** 连接进行中间人攻击的攻击者获取会话信息,并且能利用该漏洞来恢复或删除信息。

2013年1月,iOS上的ESPN ScoreCenter应用程序的3.0.0版本受到了两个漏洞的影响:一个是XSS漏洞,另一个是明文认证漏洞。这个应用程序没有对用户的输入进行审查,而且泄露了敏感数据,包括 *** 上未加密的用户名及密码。

无论目标应用程序是iOS捆绑应用程序,还是安装的第三方应用程序,当要入侵iPhone时,获取应用程序的控制就相当于完成了一半的工作。由于应用程序沙箱和代码签名验证的限制,即便成功获取了对一个应用程序的控制,要从目标设备获取信息还是相对困难的。这和传统的桌面系统不同,在桌面系统上一旦获取了对应用程序的控制,再获取信息的成功率就非常大,甚至可以继续攻击系统中各个应用程序的执行。要真正攻陷并占领iPhone,应用程序级的攻击必须利用内核级的漏洞攻击才可能凑效,对于那些期待破解iOS的人来说,这个难度相当高。富有经验的攻击者会倾向于重新利用内核级的漏洞。不管哪种情况,iOS默认绑定的应用程序,再加上App商店中可以下载的超过80万种的应用程序,这些为数众多的应用程序提供了大量的攻击目标。所以,针对应用程序漏洞的攻击将继续成为获取iOS设备初始访问权限的最可靠途径。

2.针对应用程序漏洞的防范

针对应用程序的漏洞,最基本的防范措施就是保证设备为最新版本的iOS,并使应用程序升级到最新版本。通常来说,随着应用程序中漏洞的发现,供应商会更新并发布修复版本。要跟踪什么时候发现了漏洞或这些漏洞何时会通过更新而被修复有一点困难,所以,最安全的方式就是尽可能保证iOS和所有安装的应用程序都是最新版本。

随着移动互联网的发展,作为当今更大的移动操作系统之一,Android已经被越来越多的用户所使用。然而,由于市场自身制度的不完善,垃圾软件、恶意软件的泛滥为用户带来了非常大的危害。用户面临着极大的移动终端安全问题,内置病毒、信息窃取、吸费等威胁层出不穷。所以,了解Android系统特性以及做好预防就非常重要。

3.1 Android操作系统概述

Android系统是谷歌公司开发的一种基于Linux的自由及开放源代码的操作系统,主要用于移动设备,如智能手机和平板电脑。

3.1.1 Android的发展历程

2003年10月,Andy Rubin等人创建Android公司,并组建Android团队。

2005年8月17日,谷歌低调收购了成立仅22个月的高科技企业Android及其团队。Andy Rubin成为谷歌公司工程部副总裁,继续负责Android项目。

2007年11月5日,谷歌公司正式向外界展示了这款名为Android的操作系统,并且在当天宣布建立一个全球性的联盟组织,该组织由34家手机制造商、软件开发商、电信运营商以及芯片制造商共同组成,并与84家硬件制造商、软件开发商及电信营运商组成开放手持设备联盟(Open Handset Alliance)来共同研发改良Android系统,这一联盟将支持谷歌发布的手机操作系统以及应用软件,谷歌公司以Apache免费开源许可证的授权方式,发布了Android的源代码。

2008年,在谷歌 I/O大会上,谷歌公司提出了Android HAL架构图,在同年8月18号,Android获得了美国联邦通信委员会(FCC)的批准,在2008年9月,谷歌公司正式发布了Android 1.0系统,这也是Android系统最早的版本。

2009年4月,谷歌公司正式推出了Android 1.5这款手机,从Android 1.5版本开始,谷歌公司开始将Android的版本以甜品的名字命名,Android 1.5命名为Cupcake(纸杯蛋糕)。该系统与Android 1.0相比有了很大的改进。

2009年9月,谷歌公司发布了Android 1.6的正式版,并且推出了搭载Android 1.6正式版的手机HTC Hero(G3),凭借着出色的外观设计以及全新的Android 1.6操作系统,HTC Hero(G3)成为当时全球更受欢迎的手机。Android 1.6也有一个有趣的甜品名称,它被称为Donut(甜甜圈)。

2010年2月,Linux内核开发者Greg Kroah-Hartman将Android的驱动程序从Linux内核“状态树”(staging tree)上除去,从此,Android与Linux开发主流分道扬镳。在同年5月,谷歌公司正式发布了Android 2.2操作系统。谷歌公司将Android 2.2操作系统命名为Froyo,翻译成中文为冻酸奶。

2010年10月,谷歌公司宣布Android系统达到了之一个里程碑,即电子市场上获得官方数字认证的Android应用数量已经达到了10万个,Android系统的应用增长非常迅速。在2010年12月,谷歌公司正式发布了Android 2.3操作系统Gingerbread(姜饼)。

2011年1月,谷歌公司称每日的Android设备新用户数量达到了30万部,到2011年7月,这个数字增长到55万部,而Android系统设备的用户总数达到了1.35亿,Android系统已经成为智能手机领域占有量更高的系统。

2011年8月2日,Android手机已占据全球智能手机市场48%的份额,并在亚太地区市场占据统治地位,终结了Symbian(塞班系统)的霸主地位,跃居全球之一。

2011年9月份,Android系统的应用数目已经达到了48万,而在智能手机市场,Android系统的占有率已经达到了43%。继续排在移动操作系统首位。谷歌将会发布全新的Android 4.0操作系统,这款系统被谷歌公司命名为Ice Cream Sandwich(冰激凌三明治)。

2012年1月6日,谷歌公司Android Market已有10万开发者推出超过40万活跃的应用,大多数的应用程序为免费。Android Market应用程序商店目录在新年首周周末突破40万基准,距离突破30万应用仅4个月。在2011年早些时候,Android Market从20万增加到30万应用也花了4个月的时间。

2013年11月1日,Android 4.4正式发布。从具体功能上讲,Android 4.4提供了各种实用小功能,新的Android系统更智能,添加更多的Emoji表情图案,UI的改进也更现代,如全新的Hello iOS 7半透明效果。

2014年10月15日,谷歌发布了Android 5.0。

1.全新Material Design设计风格

Android 5.0系统使用一种新的Material Design设计风格。这套设计图对Android系统的桌面图标及部件的透明度进行了稍微调整,并且各种桌面小部件也可以重叠摆放。界面加入了五彩缤纷的颜色、流畅的动画效果,呈现出一种清新的风格。

2.支持64位ART虚拟机

相比传统的Dalvik模式,新的系统引入了全新的ART模式,不仅可以提升Android手机的流畅度,也有利于续航。

3.支持多种设备

无论是智能手机、平板电脑、笔记本计算机、智能电视、汽车、智能手表,甚至是各种家用电子产品,谷歌的Android系统已经可以在所有设备的屏幕上出现。

4.新的API支持,蓝牙4.1、USB Audio、多人分享等其他特性

Android Lollipop还增加了多个新的API支持、蓝牙4.1、USB Audio外接音响及多人分享等功能。其中,多人分享功能可以在用户手机丢失的情况下,使用其他Lollipop设备登录账户,从云端下载联系人、日历等资料,并且不影响其他设备的内容。

5.锁屏状态下查看通知消息

本书紧紧围绕移动黑客攻防展开,在剖析移动设备可能遇到的风险及解决办法的同时,力求对其进行简单明了的讲解,使读者系统地了解移动设备的防御体系,并能够更好地防范黑客的攻击。全书共分为13章,包括初识黑客 立即去当当网订购

本书紧紧围绕移动黑客攻防展开,在剖析移动设备可能遇到的风险及解决办法的同时,力求对其进行简单明了的讲解,使读者系统地了解移动设备的防御体系,并能够更好地防范黑客的攻击。全书共分为13章,包括初识黑客 立即去当当网订购

应用程序框架层是Android应用开发的基础,开发人员大部分时候是在和它打交道。下面详细介绍应用程序框架层的10个部分。

(1)活动管理器(Activity Manager)

管理各个应用程序生命周期以及通常的导航回退功能。

(2)窗口管理器(Window Manager)

管理所有的窗口程序。

(3)内容提供器(Content Provider)

使得可在不同应用程序之间存取或者分享数据。

(4)视图系统(View System)

构建应用程序的基本组件。

(5)通告管理器(Notification Manager)

使得应用程序可以在状态栏中显示自定义的提示信息。

(6)包管理器(Package Manager)

Android系统内的程序管理。

管理所有的移动设备功能。

(8)资源管理器(Resource Manager)

提供应用程序使用的各种非代码资源,如本地化字符串、图片、布局文件和颜色文件等。

(9)位置管理器(Location Manager)

提供位置服务。

(10)XMPP服务(XMPP Service)

提供Google Talk服务。

在Android平台上,开发人员可以完全访问核心应用程序所使用的API框架。并且,任何一个应用程序都可以发布自身的功能模块,而其他应用程序则可以使用这些已发布的功能模块。基于这样的重用机制,用户就可以方便地替换平台本身的各种应用程序组件。

Android程序不同于J2me程序,每个Android应用程序都有一个专有的进程,并且不是多个程序运行在一个虚拟机中,而是每个Android程序都有一个Dalivik虚拟机的实例,并在该实例中执行。Dalvik虚拟机是一种基于寄存器的Java虚拟机,而不是传统的基于栈的虚拟机,并进行了内存资源使用的优化以及具有支持多个虚拟机的特点。需要注意的是,Android程序在虚拟机中执行的并非编译后的字节码,而是通过转换工具dx将Java字节码转成dex格式的中间码。

Android核心系统服务依赖于Linux 2.6内核,如安全性、内存管理、进程管理、 *** 协议栈和驱动模型。Linux内核也是作为硬件与软件栈的抽象层。驱动包括显示驱动、摄像头驱动、键盘驱动、WiFi驱动、Audio驱动、flash内存驱动、Binder(IPC)驱动和电源管理等。

从技术架构角度来看,Android安全模型基于强健的Linux操作系统内核安全性,通过进程沙箱机制隔离进程资源,并且辅以独特的内存管理技术与安全高效的进程间通信机制,适应嵌入式移动端处理器性能与内存容量的限制。在应用层面,使用显式定义且经用户授权的应用权限控制机制等,系统化地规范并强制各类应用程序的行为准则与权限许可;引入应用程序签名机制定义应用程序之间的信任关系与资源共享的权限。Android应用程序基于Android特有的应用框架(Framework),由Java语言编写,运行于Dalvik Java虚拟机。同时,部分底层应用仍可由C/C++语言设计实现,以原生库形式直接运行于操作系统的用户空间。应用程序及其Dalvik虚拟机运行环境都被限制在“进程沙箱”的隔离环境下,自行拥有专用的文件系统区域,独享私有数据。

Android安全模型的设计特点可概括如下。

采用多层架构,在保护用户信息安全的同时,保证开放平台上各种应用的灵活性。

既允许经验丰富的开发者充分利用安全架构的灵活性,也为熟悉安全架构的开发者提供更多可以信赖的默认安全性设置。

鼓励用户了解应用程序是如何工作的,并鼓励用户对所持设备进行安全控制。

不但要面对恶意软件的威胁,而且要考虑第三方应用程序的恶意攻击。

安全保护与风险控制同在,在安全防护失效时,尽量减少损害,并尽快恢复使用。

Android安全模型主要提供以下几种安全机制。

进程沙箱隔离机制:Android应用程序在安装时被赋予独特的用户标识(UID),并永久保持;应用程序及其运行的Dalvik虚拟机运行于独立的Linux进程空间,与UID不同的应用程序完全隔离。

应用程序签名机制:应用程序包(.apk文件)必须被开发者数字签名;同一开发者可指定不同的应用程序共享UID,进而使这些应用程序运行于同一进程空间,共享资源。

权限声明机制:应用程序需要显式声明权限、名称、权限组与保护级别。不同的级别要求应用程序行使此权限时的认证方式不同,即Normal级申请立即可用;Dangerous级需在安装时由用户确认才可用;Signature与Signature or system则必须是系统用户才可用。

访问控制机制:传统的Linux访问控制机制确保系统文件与用户数据不受非法访问。

进程通信机制:Binder进程通信机制提供基于共享内存的高效进程通信;Binder基于Client-Server模型,提供类似COM与CORBA的轻量级远程进程调用(RPC);通过接口描述语言(AIDL)定义接口与交换数据的类型,确保进程间通信的数据不会溢出越界,污染进程空间。

内存管理机制:基于标准Linux的低内存管理机制(OOM),设计实现了独特的低内存清理(LMK)机制,将进程按重要性分级、分组,当内存不足时,自动清理更低级别进程所占用的内存空间;同时,引入不同于传统Linux共享内存机制的Android共享内存机制Sshmem,此机制具备清理不再使用共享内存区域的能力。

3.4 Android基础应用组件

Android开发的4大组件:它们分别是活动(Activity),用于表现功能;服务(Service),后台运行服务,不提供界面呈现;广播接收器(Broadcast Receiver),用于接收广播;内容提供者(Content Provider),支持在多个应用中存储和读取数据,相当于数据库。下面详细介绍4个组件。

3.4.1 活动

Activity是为用户操作而展示的可视化用户界面。比如说,一个Activity可以展示一个菜单项列表供用户选择,或者显示一些包含说明的照片。一个短消息应用程序可以包括一个用于显示作为发送对象的联系人的列表的Activity,一个给选定的联系人写短信的Activity,以及翻阅以前的短信和改变设置的Activity。尽管它们一起组成了一个内聚的用户界面,但其中每个Activity都与其他的保持独立。每个都是以Activity类为基类的子类实现。

一个应用程序可以只有一个Activity,或者,如刚才提到的短信应用程序那样,包含很多个。每个Activity的作用及其数目自然取决于应用程序及其设计。一般情况下,总有一个应用程序被标记为用户在应用程序启动的时候之一个看到的。从一个Activity转向另一个的方式是靠当前的Activity来启动下一个。

每个Activity都被给予一个默认的窗口以进行绘制。一般情况下,这个窗口是满屏的,但它也可以是一个小的位于其他窗口之上的浮动窗口。一个Activity也可以使用超过一个的窗口,比如,在Activity运行过程中弹出的一个供用户选择的小对话框,或是当用户选择了屏幕上特定项目后显示的必要信息。

窗口显示的可视内容是由一系列视图构成的,这些视图均来自View基类。每个视图均控制着窗口中一块特定的矩形空间。父级视图包含并组织它的子视图的布局。叶节点视图(位于视图层次更底端)在它们控制的矩形中进行绘制,并对用户对其进行的操作做出响应。所以,视图是Activity与用户进行交互的界面。

服务没有可视化的用户界面,而是在一段时间内在后台运行的。比如,一个服务可以在用户做其他事情的时候在后台播放背景音乐、从 *** 上获取一些数据或者计算一些东西并提供给需要这个运算结果的Activity使用。每个服务都来自Service基类。

一个媒体播放器播放列表中的曲目是一个不错的例子。播放器应用程序可能有一个或多个Activity来给用户选择歌曲并进行播放。然而,音乐播放这个任务本身不应该被任何Activity所处理,因为用户期望在他们离开播放器应用程序而开始做别的事情时,音乐仍在继续播放。为达到这个目的,媒体播放器Activity应该启用一个运行于后台的服务。而系统将在这个Activity不再显示于屏幕之后,仍维持音乐播放服务的运行。

你可以连接至一个正在运行的服务。连接之后,你可以通过那个服务暴露出来的接口与服务进行通信。对于音乐服务来说,这个接口可以允许用户暂停、回退、停止以及重新开始播放。

如同Activity和其他组件一样,服务运行于应用程序进程的主线程内。所以,它不会对其他组件或用户界面有任何干扰,它们一般会派生一个新线程来进行一些耗时任务(比如音乐回放)。

开启Service有两种方式,具体如下。

1.Context.startService()

Service会经历onCreate ->onStart(如果Service还没有运行,则Android先调用onCreate()然后调用onStart();如果Service已经运行,则只调用onStart(),所以一个Service的onStart() *** 可能会重复调用多次);StopService的时候直接调用onDestroy(),如果是调用者自己直接退出而没有调用StopService的话,Service会一直在后台运行。该Service的调用者再启动起来后可以通过stopService()关闭Service。

【注意】

多次调用Context.startservice()不会发生嵌套(即使会有相应的onStart() *** 被调用),所以无论同一个服务被启动了多少次,一旦调用Context.stopService()或者StopSelf(),它都会被停止。补充说明:传递给StartService(0的Intent对象会传递给onStart() *** 。调用顺序为:onCreate -->onStart(可多次调用) -->onDestroy。

2.Context.bindService()

Service会经历onCreate() -->onBind(),onBind()将返回给客户端一个IBind接口实例,IBind允许客户端回调服务的 *** ,比如得到Service运行的状态或其他操作。这个时候调用者(Context,例如Activity)会和Service绑定在一起,Context退出了,Srevice就会调用onUnbind -->onDestroyed相应退出,所谓绑定在一起,就是共存亡。

内容提供者将一些特定的应用程序数据供给其他应用程序使用。数据可以存储于文件系统、SQLite数据库或其他地方。内容提供者来自ContentProvider基类,为其他应用程序取用和存储它管理的数据实现了一套标准 *** 。然而,应用程序并不直接调用这些 *** ,而是使用一个ContentResolver对象,以调用它的 *** 来进行。

本书紧紧围绕移动黑客攻防展开,在剖析移动设备可能遇到的风险及解决办法的同时,力求对其进行简单明了的讲解,使读者系统地了解移动设备的防御体系,并能够更好地防范黑客的攻击。全书共分为13章,包括初识黑客 立即去当当网订购

在使用计算机的时候,我们经常备份计算机里面的重要数据,以免计算机出现问题而丢失数据;在使用手机时也要养成经常备份的习惯,以免手机出现意外时手机内的重要数据丢失。下面就介绍一下具体的备份 *** ,其实非常简单。

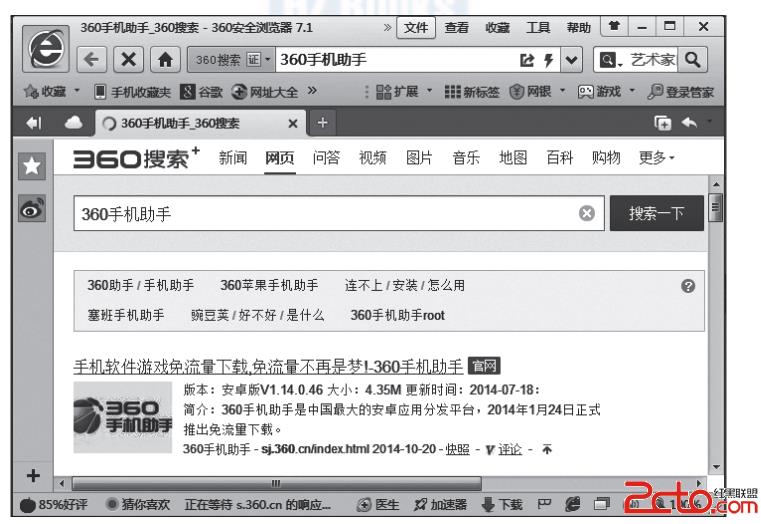

手机进行备份,也需要第三方软件,如91手机助手、豌豆荚和360手机助手等。下面以360手机助手为例来介绍具体的备份 *** 。

1)在百度上下载360手机助手,并安装360手机助手。

2)打开USB调试,Android4.0以前的版本基本都是单击“设置”>“应用程序”>“开发”,在这里面就能看到USB调试,而4.0以后的版本单击“设置”>“开发人员选项”,进入就可以开启USB调试了。

3)插上数据线并连上手机,单击右下方的“手机备份”按钮。

4)选择要备份的联系人、短信及应用,单击“一键备份”按钮。

5)单击“完成”按钮,即可备份成功。

6)恢复文件。如果手机数据信息遗失,选择备份好的备份文件,单击“一键恢复”按钮,即可还原以前的短信和联系人。

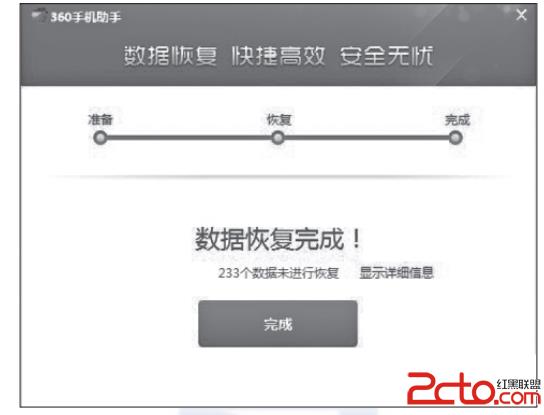

7)数据恢复完成,单击“完成”按钮即可。

3.6 Android系统刷机

3.6.1 Android系统刷机常用词

下面我们来介绍Android系统刷机需要用到的几个名词以及它们所起到的作用。当然,这也是刷机的关键步骤和要点所在。

1.固件、刷固件

固件是指固化的软件,中文为固件,它是把某个系统程序写入到特定的硬件系统中的flashROM。手机固件相当于手机的系统,刷新固件就相当于刷系统。

2.ROM(包)

ROM是只读内存(Read-Only Memory)的简称,是一种只能读出事先所存数据的固态半导体存储器。其特性是一旦储存资料就无法再将之改变或删除。通常用在不需经常变更资料的电子或电脑系统中,并且资料不会因为电源关闭而消失。

3.固件版本

固件版本是指官方发布的固件的版本号,里面包含了应用部分的更新和基带部分的更新。

4.Recovery(恢复模式)

笼统地说,Recovery就是一个刷机的工程界面。如果你装过系统,你可能知道DOS界面或者WinPE,安装了Recovery相当于给系统安了一个DOS界面。在Recovery界面可以选择安装系统、清空数据、Ghost备份系统、恢复系统等。

5.Root

Root权限跟我们在Windows系统下的Administrator权限可以理解为一个概念。Root是Android系统中的超级管理员用户账户,该账户拥有整个系统至高无上的权利,它可以操作所有对象。只有拥有了这个权限,我们才可以将原版系统刷新为改版的各种系统,比如简体中文系统。

6.Radio

简单地说,Radio是无线通信模块的驱动程序。ROM是系统程序,Radio负责 *** 通信,ROM和Radio可以分开刷,互不影响。如果你的手机刷新了ROM后有通信方面的问题,可以刷新Radio试一试。

7.SPL

SPL,“第二次装系统”,就是负责装载OS操作系统到RAM中。另外,SPL还包括许多系统命令(如mtty中使用的命令)。SPL损坏了还可以用烧录器重写。

8.金卡

很多朋友之一时间下载了官方的系统,然后就开始升级,不是中国台湾版本的机器都会提示客户ID错误,这是因为更新程序会检测机器的出货地,也就是销售地区,如果和升级程序不一致,就会中断升级,造成升级失败。而金卡实际上就是在一张普通的TF卡上写入一些引导信息,使得程序升级,或者说本机SPL的检测跳过对客户ID的检查,从而达到“天下大一统”,使非官方版本的机器顺利升级。

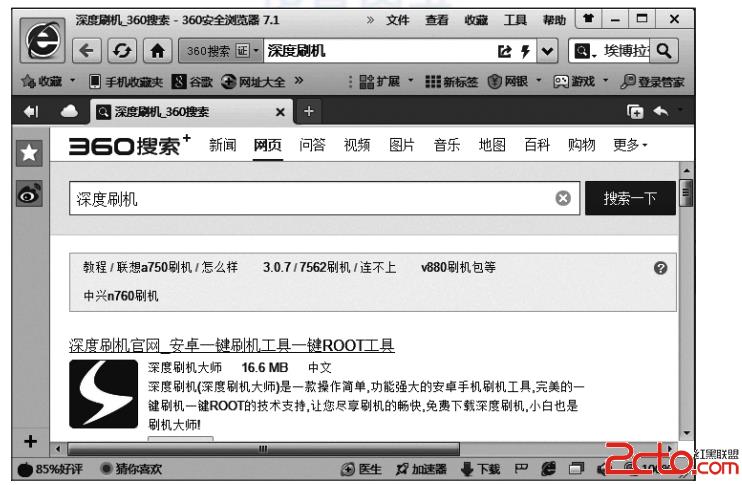

手机进行刷机的,需要第三方软件,下面以“深度刷机”为例进行介绍。

1)在百度下载深度刷机软件,并安装深度刷机。

2)打开深度刷机软件,查看软件功能。

3)插上数据线并连上手机,选择软件面板上的“ROM市场”,下载跟你手机对应的ROM。

4)查看下载的ROM,单击右下角的“下载管理”可以查看下载的ROM。

5)开始刷机。查看手机屏幕,如果有来自系统或者安全软件的授权信息,单击允许。

Root通常是针对Android系统的手机而言,它使得用户可以获取Android操作系统的超级用户权限。Root通常用于帮助用户越过手机制造商的限制,使得用户可以卸载手机制造商预装在手机中某些应用,以及运行一些需要超级用户权限的应用程序。Android系统的Root与Apple iOS系统的越狱类似。

手机制造商原始出厂的手机并未开放Root权限(小米和MEIZU除外),获取Root的 *** 都是不受官方支持的。因此,目前获取Root的 *** 都是利用系统漏洞实现的。不同手机厂商可能存在的漏洞不同,也就导致了不同手机Root的原理可能不同。不过,不管采用什么原理实现Root,最终都需要将su可执行文件复制到Android系统的/system分区下(例如/system/xbin/su)并用chmod命令为其设置可执行权限和setuid权限。为了让用户可以控制Root权限的使用,防止其被未经授权的应用所调用,通常还有一个Android应用程序来管理su程序的行为。Root的基本原理就是利用系统漏洞,将su和对应的Android管理应用复制到/system分区。常见的系统漏洞有zergRush、Gingerbreak和psneuter等。

(1)获取Root权限的主要好处

1)可以备份系统。

2)修改系统的内部程序。

3)可以把一些应用程序安装在SD卡上,减轻手机负担,删除后台里无用的运行程序,增加手机运行内存,加快手机运行速度。

4)可以美化系统、更改开机动画等:通过直接替换系统内的文件或者刷入开发者修改好的zip安装包,我们可以修改手机的开机画面、导航栏、通知栏和字体等。

5)可以刷入第三方的Recovery,对手机进行刷机、备份等操作。

6)可以汉化手机系统:拥有Root权限,我们就可以加载汉化包,实现系统汉化!这主要是针对那些自带默认语言为非中文汉语的Android手机,这些手机原本是面向非中文国家和地区销售的,但最后有中文的用户也在使用,为了能更好地使用这些手机,符合中文用户的操作使用习惯,就必须对这些手机系统进行汉化。

(2)存在的风险

获取Root权限后用户可以访问和修改手机中几乎所有的文件,这些可能是手机 *** 商不愿意用户修改和触碰的东西,因为获得Root权限后有可能影响到手机的稳定,还容易被一些黑客入侵。

(3)如何避免一键Root恶意软件侵害我们的手机

1)不使用手机端一键Root,使用计算机端大品牌Root软件进行Root,如刷机精灵等Root破解工具。

2)不从来历不明渠道下载应用,下载应用一定要选择官方认证应用版本下载。

3)刷机时不刷入来历不明的ROM包,应下载带有ROM安全检测的ROM市场下载ROM,如ROM之家。

4)使用手机需注意,当手机提示一些应用获取不需要的权限时应禁止,比如提示用户获取位置信息、短信权限等。

小编是一名从事IT相关工作的技术宅男。周末来临,宅在家中的他相当无聊,打开手机上的Wi-Fi模块,发现附近有将近10个无线连接点,有几个信号强度还相当不错。心想何不尝试看看能否攻破邻居家的 *** 呢说干就干,他决定利用自己的知识储备进行一番尝试,于是故事就这样开始了。

能通过手机号对手机定位吗?

理论上可以实现

如何实现?

手机定位应该根据用户服务需求的不同提供不同精度服务,定位精度在150米以内的概率90%,定位精度一方面与采用的定位技术有关,另外还要取决于提供业务的外部环境,包括无线电传播环境、基站的密度和地理位置、以及定位所用设备等。

有什么需要注意的?

某些影视作品为了增加观赏度和悬念,错误的将手机定位描述为必须通话一定时间才可定位成功。而实际上,只需要被定位手机开机,根本不用通话就可实施定位。手机关机由于没有信号发射,基站无法抓取到被定位手机的信号,无法实施定位。

手机定位是对手机卡定位,而不是对手机定位。被定位的手机号码只要开机,无论更换任何手机都可正常定位,但是无法对原使用的手机机身串号进行定位。

被定位手机号码设置来电转接,等同于手机关机,是通过转接到其他号码实施通话的,这种情况同样无法定位。

常见定位方式

卫星定位蓝牙定位GPS定位基站定位Wifi定位

我们这次使用比较简单的攻击 *** :Wifi

之一步 攻破Wi-Fi连接密码,实现蹭网

1.密码破解过程

小编用自己运行Android系统的手机,搜索了附近广播了SSID的Wi-Fi连接点,计划选取了一个合适的攻击目标。通过一款Wi-Fi信号分析软件,他发现邻居小白家的Tenda_XXXXX无线连接是一个理想的攻击对象:这个Wi-Fi连接的信号非常好,而且常年处于开机状态,显然是更优选之一。

一般为了防止被蹭网,个人用户都会给Wi-Fi设置一个连接密码。常用的两种加密方式又分为WEP加密与WPA加密两种。WEP 加密由于是一种静态加密方式,收发的包中就含有密码信息,因此可以非常容易地就直接破解密码,目前已经很少被使用。而WPA加密相比之下则更为安全一些,由于采用了动态加密的方式,因此只能使用暴力破解的方式来攻克。

小编这次遇到的SSID是Tenda_XXXXX的Wi-Fi就是采用比较难以破解的WPA加密,虽然相比WEP,破解难度高了不少,但是小编并没有彻底绝望,因为对于 WPA加密方式的Wi-Fi连接,破解的成功率取决于密码的复杂度与黑客手中的字典大小。

小编熟练地打开一款名为WiFi万能钥匙的应用,尝试对这个无线 *** 的密码进行简单的破解,想不到竟然一下子就成功了。小编迫不及待地进入相关文件查看,发现密码是:111111。

WiFi万能钥匙这款应用的优点在于操作简便,需要的技术知识门槛低,但是缺点也十分明显:由于字典的容量非常有限,只能破解非常简单的一些密码。而小白使用的密码为11111111,是一个非常简单的弱密码,因此使用手机软件就破解成功了,对此小编也感到非常庆幸。

2、如果用户隐藏SSID可以破解吗?

隐藏SSID就是指在路由器管理界面进行相关的设置,使得无线 *** 的SSID不再广播出来,成为一个“隐形 *** ”,这样同样可以大大降低被黑客攻击的概率。

目前主流的系统,包含Windows XP / Vista / 7 / 8,还有Mac OS,各个发行版的Linux系统,如Ubuntu,Redhat。主流的智能手机操作系统,如iOS,Android,Windows Phone都对隐藏SSID的Wi-Fi *** 连接提供了很好的支持,只需要之一次连接 *** 时手工添加 *** 的SSID,后续系统便能自动记住这个无线 *** 连接的相关信息,进行自动连接。

你可能会问,既然我已经隐身了,那是否能够保证绝对的安全呢答案是否定的。因为只要你的无线 *** 存在路由器和客户端之间的通讯,SSID仍然是可以被嗅探到的,只不过这样的操作会增加黑客操作的复杂度,考虑到时间成本,黑客往往会绕过这样的对象。

3、MAC绑定会增加破解难度吗?

MAC绑定是指在路由器中进行相关的设置,开启MAC地址黑名单或白名单功能。当然,此处更建议使用的是白名单的方式。用户只需将需要连接到 *** 的设备的物理地址(MAC Address)添加到白名单列表中,那么只有这些添加过的设备可以连接到这个无线 *** 。

你可能会好奇,既然我已经设置过滤了,那么是否不再可能会被其他机器入侵呢答案仍然是否定的。因为只要黑客成功破解了你的无线 *** 密码,并且此时有活动的客户端在 *** 中,黑客同样可以设法通过抓取 *** 中传输的封包,来获得那台进入白名单的客户端的MAC地址。接下来,黑客要做的就是将自己的设备的MAC地址修改为和被攻击者的设备相同的MAC地址,这样黑客的设备就可以成功地连接到无线 *** 中了。

如同隐藏SSID的 *** 一样,MAC绑定同样可以大大增加黑客破解 *** 的困难度,额外增加的操作复杂度会让大部分黑客知难而退。

4、关闭无线路由器的QSS、WDS功能

QSS/WDS功能会大大降低无线路由器的安全性,因此如非必须,应将这两个功能关闭。

注意:第2条和第3条防护措施建议同时使用,可以大大强化Wi-Fi的安全性。但是非常偶发的情况是,对于一些设备,例如在一些Linux发行版中,某些无线网卡的驱动对于隐藏SSID的 *** 的支持并不完善,可能造成无法连接到无线 *** 。也发现过一些基于ARM平台的电视盒子的自带系统对于MAC绑定的支持不完善,会造成打开MAC白名单功能后无法连接。

此时,用户考虑自身使用的便利性,可以只选择其中一种,或者不得已的情况下也可以只采用第1条防护措施。毕竟一个强大的密码才是重中之重,第2条和第3条措施只不过是进一步加强防护的辅助措施而已。

第二步 获取路由器管理权

【攻击过程】

实现“蹭网”的初级目标后,黑协小编并没有就此罢手,而是尝试进行进一步的深入攻击:攻陷路由器,获得路由器的管理权。

他首先尝试通过浏览器,进入了被攻击者使用的腾达路由器的后台管理界面地址:192.168.0.1。

不料被攻击者竟然很机智地修改了默认的密码。不过,这怎么可能会难倒小编呢小编早已知道了关于路由器的一些秘密:其实,不少国内路由器厂家,为了后期维护管理方便,都在管理固件中留下了后门。这虽然方便了管理,却留下了安全隐患。

通过路由器厂家自己留的后门,小编顺利地进入了路由器的管理界面。

但是在这个界面下,需要输入指令进行操作,毕竟是不太方便的。于是,小编尝试着用Wi-Fi连接密码直接输入到管理界面中,发现后台管理界面的密码竟然和Wi-Fi密码是同一个!这真是:踏破铁鞋无觅处,得来全不费功夫!

进入路由器管理界面后,小白使用的电信上网账号和口令瞬间暴露在小编的面前:

那么,攻陷路由器后,小编可以进行哪些操作呢首先,小编可以获知小白的上网账号和密码。接着,他还可以偷偷地限制被攻击者的上网速度,将大部分速度空出来让给自己使用。

小编甚至可以将小白的设备加入MAC黑名单,使其不能再上网,并且继续修改路由器后台管理界面的密码,使得小白无法用任何设备进入路由器管理界面。最终被攻击者不得不硬件重设路由器,才能恢复上网。当然,如果这样操作的话,被攻击者势必会重新设定新的Wi-Fi密码,小编之前之一步的行动也就白费了。

其实,从攻击的角度来说,第二步攻陷路由器并不是必须的,但却也是非常重要的一步。

为何说不必须呢因为即使没有拿到路由器的管理权限,仍然不妨碍后续对路由器和客户端的封包进行嗅探和攻击的操作。

那为何说很重要呢首先,获得路由管理界面之后,可以非常方便地看到路由器开机之后,每一个曾经联网过的设备,以及这些设备的实时网速,这对于进一步的攻击能够提供一些非常重要的信息。

其次,在路由器管理界面中监控客户端的实时流量等数据,对于小白等被攻击者来说,是完全无法感觉到。而如果直接采取嗅探或劫持的操作,被攻击者会察觉到网速明显变慢。因此攻陷路由器后,对黑协小编来说,更有利于下一步的操作。

路由器管理界面中可以反映每个设备的实时网速!

路由器管理界面中可以查看连接过的设备,以这个被攻击的设备为例:

从主机名就可以大致地判断,这个家庭有一只iPhone,一台安装了Windows 7或以上操作系统的x86计算机。另有一个没有主机名的设备,这个还待确认。至于最下方的Android设备,则是入侵者小编的手机。

进行DNS劫持后,被劫持者的上网记录和登陆过的账号以及明文传输的密码都很容易获得。当然,现在很多社交工具的密码已经不再通过明文传输,而且自行搭建DNS服务器的操作较为复杂,因此小编并没有进行这步操作,而是考虑下一步直接进行会话劫持,在获得路由器管理权限之后,想要进行DNS劫持就变得非常容易了!

后期通过会话劫持,就很容易获取到你想要的各种信息,比如远程操控手机啊,实现定位追踪,实时监控都不是问题,可是这个是犯罪行为,大家就当过过瘾。

相关文章

怎么样治疗打呼噜,民间土方,用过的都说效果

打呼噜会影响睡眠质量,从中医的角度来看,打呼噜还是某些疾病的征兆,所以对于打呼噜切不可听之任之。接下来,小编教给您一个效果显著的小验方,您不妨试一试。 打呼噜的机理 人为什么会打呼噜呢?中医认...

怎样让文案变得“很好玩儿”?李诞给了两种方法

在文案创作方面,“段子手”李诞有他的独家妙招——得到新知、惊骇清除。本文笔者将针对这两点,来为各人报告:奈何让文案变得“很好玩儿”? 前一段时间,在kindle上读李诞写的《笑场》,看到内里有一个很...

12月第一天12月来了心情感言 12月第一天文案说说朋友圈

十二月,你总算還是来啦,十二月的第一天一定要满血复活的哦,期待十二月的来临都能给大伙儿产生好运,为2019年划上极致的句点。下边我产生:12月第一天12月来啦情绪感语 12月第一天创意文案说说微信朋...

发动机吸入孔明灯(孔明灯 批发 特价)

义乌市飞天灯具厂成立于2007年,是飞天麦光光集团旗下发展最快的企业之一,是“孔明灯大王”刘鹏飞创建的全球首家集生产、研发、销售为一体的集孔。 不知道你在哪个地方。没在店里买过孔明灯,实体店也很少有得...

苹果手机怎么连接电脑上网?方法其实很简单

1、将手机通过数据线和电脑连接在一起,在手机中找到设置并打开 2、进入设置界面后,找到网络和连接,选择更多连接方式 3、在下图的选项中,选择usb网络共享 ...

我有对方资料是否能查出别人的开房信息,如何查看他人的宾馆住宿信息

我有对方资料是否能查出别人的开房信息,如何查看他人的宾馆住宿信息 专业盗取微信密码,开房查询,通话记录查询,查询微信聊天记录,非常靠谱!众所周知,今年年初爆发的肺炎疫情,对众多行业都产生了巨大影响,...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!