CTF REVERSE练习之算法分析

首先从PEID的算法分析插件来介绍,要知道不管是在CTF竞赛的REVERSE题目中,还是在实际的商业产品中,很多程序都喜欢使用成熟的标准算法来作为注册算法的一个部分,如MD5、Blowfish等。这些算法本身往往就十分复杂和难以你理解,如果从反汇编指令来阅读这些算法则更是难上 加难。对于标准算法,实际上我们并不需要知道这些算法的详细计算过程,我们只需要知道是哪一个算法即可,因为标准算法网上都能找到成熟的库文件或者源码等。

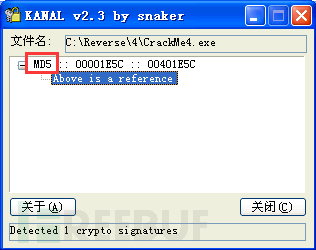

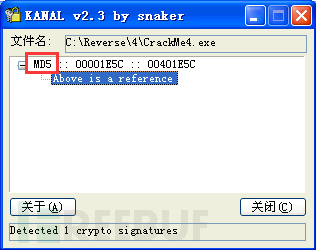

PEiD有一个叫做Krypto ANALyzer的插件,使用这个插件可以对程序进行扫描,通过特征匹配来识别程序内部可能用到的一些标准算法。Krypto ANALyzer的使用 *** 为:点击PEiD主界面右下角的“=>”按钮,选择“插件”菜单项,然后选择“Krypto ANALyzer”,就可以弹出Krypto ANALyzer插件了。Krypto ANALyzer插件会自动分析程序内部可能用到的标准算法,如图所示:

下图中显示了程序中在地址00401E5C处存在MD5算法的特征:

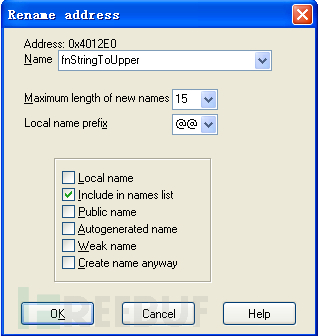

除了要知道这些插件呢,还有一些小技巧,在IDA中,我们可以通过按下N键来对一个变量/函数/标记等进行重命名操作,函数和变量命名对于帮主我们理解程序的内部逻辑非常重要,就好比我们在编程的时候,培养良好的编程风格非常重要一样。

比如,如果函数sub_4012E0经过我们分析之后,确定其功能为将传入的字符串转为大写形式,那么我们可以选中sub_4012E0后按下N键对其进行重命名(将函数名命名为fnStringToUpper):

IDA还可以给汇编指令或者伪代码来添加注释。如果要对某一条汇编指令添加注释,只需要在汇编指令所在行按下封号(即**;)即可弹出对话框来接收注释;如果要给伪代码添加注释,则只需在伪代码所在行按下斜杠(即/**)即可弹出对话框来接收注释。

OD也可以给汇编指令添加注释,只需要在汇编指令所在行后一列的空白处双击鼠标左键即可,如图所示:

我们来看实验吧,同样进入实验链接《CTF REVERSE练习之算法分析》。

好好看下实验描述,

主机C:\Reverse\4目录下有一个CrackMe4.exe程序,运行这个程序的时候会提示输入用户名和注册码进行注册,当输入正确的用户名和注册码时,会弹出成功提示的消息框,请对CrackMe4.exe程序进行逆向分析和调试,尝试编写一个注册机程序。

首先运行这个程序后要求输入一个用户名和密码进行注册,当注册失败的时候,程序将弹出一个消息框提示不正确,如图所示:

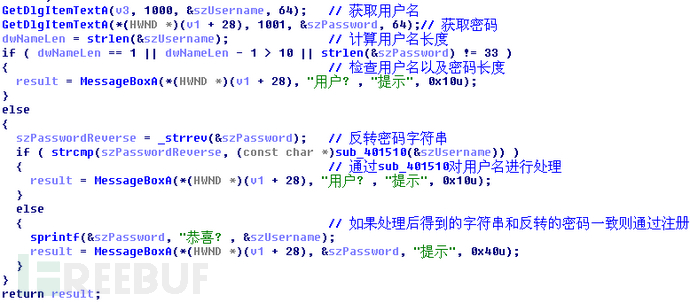

那么我们可以通过IDA的交叉引用功能来定位这一块的代码。使用IDA载入CrackMe4.exe程序,待分析结束后,通过Imports TAB页面找到MessageBoxA,双击来到反汇编视图,在MessageBoxA按下X按键对其进行交叉引用查找,经过一个一个进行分析,我们发现sub_4016B0就是我们所要找的关键函数,我们通过F5得到这个函数的伪代码。通过对伪代码添加注释,以及对变量进行重命名操作,我们得到如下的代码片段:

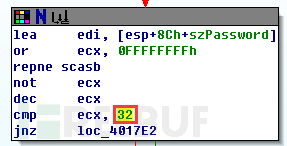

上面的伪代码有两个错误,就是在之一个if语句中会判断密码的长度是否为33,如果不是33就弹出错误提示。其实这里是32(而用户名的长度则不能大于10)只是Hex-Rays Decompiler这个插件生成伪代码时出错了,所以需要记住,F5生成的伪代码并不保证完全正确。32这个长度对应汇编指令中的代码片段如下:

通过上面的伪代码的分析,我们发现只有sub_401510这个函数的功能并不清楚,通过双击sub_401510查看对应的伪代码,发现有点复杂,暂时无法理解,不过这并不要紧。

我们来用PEID的算法识别使用PEiD的Krypto ANALyzer进行快速识别,将CrackMe4.exe载入PEiD,点击PEiD主界面右下角的“=>”按钮,选择“插件”菜单项,然后选择“Krypto ANALyzer”,就可以弹出Krypto ANALyzer插件了,Krypto ANALyzer提示程序使用了MD5算法,如下图所示:

我们记住00401E5C这个地址,在IDA的反汇编指令视图(IDA View)中按下G键,输入00401E5C,就会自动跳转到计算MD5的函数代码中,如图所示:

从这里并不能得到什么有用的信息,我们需要通过不断的回溯来理解程序的代码逻辑。通过往上查阅代码,我们知道00401E5C 位于函数sub_401D10之中,我们对sub_401D10进行交叉引用查找,如图所示:

可以从sub_401D10回溯到sub_4026F0,继续通过交叉引用往上回溯,依次为sub_4027B0、sub_401C00、sub_401BB0、sub_401510,而sub_401510就是我们在实验步骤一种为一个暂时不理解的函数。那么我们可以猜测sub_401510这个函数就是用来计算用户名的MD5值的,我们可以通过OD动态调试来验证我们的想法。

通过阅读IDA中的反汇编代码,我们知道在00401752处调用了sub_401510这个函数,

.text:00401752 call sub_401510

现在OD载入CrackMe4.exe程序,在00401752处设置一个断点,然后按F9运行程序,用户名输入test,密码输入一个32个字符的任意字符串,单击“注册”按钮,程序便会自动断下,断下后按F8进行单步跟踪,执行sub_401510这个函数后,我们看到eax寄存器的值为098F6BCD4621D373CADE4E832627B4F6,这个恰好就是test的MD5值。

用工具就是为了帮我们把复杂的事情变得简单起来,我们算法分析完之后就可以直接把题目解了,我们来编写一个注册机了。程序的注册算法为:将用户名进行MD5计算得到一个哈希值,将哈希值转换为答谢字符串即可,其中用户名的长度在1~10之间,不能超过10.

Python内置了MD5算法,可以非常方便的计算MD5值,我们编写这样一段脚本即可:(代码位于C:\Reverse\4\Keygen.py)

importhashlib

whileTrue:

username =raw_input**("input username:")**

md5 =hashlib**.md5(username).hexdigest().upper()**

serial =md5**[::-1] #** **翻转**字符串

print"serial: %s" %serial

我们输入用户名Wins0n,就可以得到注册码为51F561458ADAEEBA43A57CF7E59F6CC.4,输入程序可以成功注册,如图所示:

相关文章

日本经济何时能恢复到成都地震最新消息疫前水平?日本企业这样

中新网1月27日电 据日本《东方新报》报道,随着新冠疫情的持续,日本经济也正面临着空前的压力。日本媒体于1月26日公开的问卷调查结果显示,日本100家大型企业中,近半数的企业认为,日本经济在20...

王者荣耀七夕节有什么活动 2020七夕节活动大全

王者荣耀七夕节有什么活动?2020七夕节活动是什么?很多玩家除了关注今年七夕返场的皮肤之外,将要推出的新活动也让玩家们期待。话不多说,下面,就随琵琶网小编来了解一下吧! 今年的七夕暂时放出的活动...

国际航班可以带几条烟(各地海关到底允许带多少香烟入境?)

国际航班能够带几个烟(全国各地中国海关究竟容许带是多少烟草入关?)抽烟危害身心健康啊!每一个人都很有可能有抽惯的品牌的烟草,即使去旅游出国留学了,也总是会携带一条几袋的,但是如今世界各国针对严禁吸...

如何通过路由器部署IPv6环境方法 路由器配置ipv6怎么设置技巧

我们在应用无线路由器的情况下,一直会碰到许多 的难点。在我们在碰到了怎样根据无线路由器布署IPv6自然环境的情况下,那麼大家应当怎么办呢?今日就一起来追随专业知识屋的我看一下怎么解决的吧。 ...

网赌黑客追款是真的吗 网赌追回损失的三种方法

在文件夹中双击一个保存的mht格式网页,打开它。 用浏览器打开该网页后,可以看到只显示英文和数字,这是因为IE浏览器部分损坏。 方法一:邮件管理软件打开 1、将mht网页文件的扩展名更改为eml,...

安卓游戏黑客游戏攻略(黑客游戏软件手机下载)

本文导读目录: 1、看门狗2黑客入侵怎么玩 黑客入侵玩法攻略 2、黑客游戏hackTheGame第三关攻略 3、游戏黑客(hacked),while循环这关过不去,请问如何过?看了示例也还是有...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!